根据近期勒索病毒变化趋势与响应 揭露企业用户易踩陷阱

-

作者:火绒安全

-

发布时间:2020-08-18

-

阅读量:9303

根据“火绒威胁情报系统”监测,近期出现多起勒索病毒加密文件后缀名为“shanghai3”和“beijing”事件,极具地域性和本土特色,请广大用户小心。

需要注意的是,此前同一个勒索病毒加密文件后缀名具有固定格式,作为和其它勒索病毒区分特征之一。比如勒索病毒Globelmposter加密文件的后缀名通常为某希腊主神名或动物名+数字(“Zeus666”或“Pig4444”等)。

而此次火绒监测到的两个同为地名的勒索病毒加密后缀名,虽然格式极为相似,但却分属两个不同的病毒所为。

这一现象侧面反映了,勒索病毒在活跃的同时,也在时刻变化着。而根据“火绒威胁情报系统”的监测以及在服务用户问题中发现,勒索病毒的攻击渠道、攻击方式等也在增加和改变,导致用户面临的安全风险进一步增加。因此,对于勒索病毒的认知和对抗,重点依旧在于提前防护和及时响应。

在此,我们根据“火绒威胁情报系统”的监测和统计,选出几个典型的场景加以说明,并提供相对应的有效预防方式,帮助用户避免风险。

一、漏洞利用或逐渐增加

在以往,勒索病毒运营商远程主动向用户发起攻击的方式有两个:1、直接通过弱口令暴力破解进入用户系统;2、通过黑市购买远程登录凭证进行入侵。

而在近期,火绒“威胁情报系统”监测到有漏洞攻击在大面积、高频次的爆发(详见报告《注意!近期漏洞攻击频次均值上涨282%》)。值得警惕的是,我们在被这次漏洞攻击影响的用户现场发现了勒索病毒。

要知道,此前WannaCry勒索病毒席卷全球,正是利用“永恒之蓝”漏洞大面积传播。而上述火绒监测到的漏洞攻击除了通过“永恒之蓝”外,还有CVE-2020-0796和CVE-2019-0708等多种漏洞。

上述现象或许表明,勒索病毒已经具备了可以稳定使用漏洞主动发起范围性攻击的可能。这对于用户而言,特别是IP暴露在外网,又不方便脱产打补丁的企业用户,无疑又增加了被勒索的风险。

预防响应:

1、及时打补丁。

2、对于不便打补丁的用户,可开启火绒【网络入侵拦截】功能(企业产品为【黑客入侵拦截】),对服务器提供"虚拟补丁"进行防御,降低因暂时无法安装补丁带来的风险。

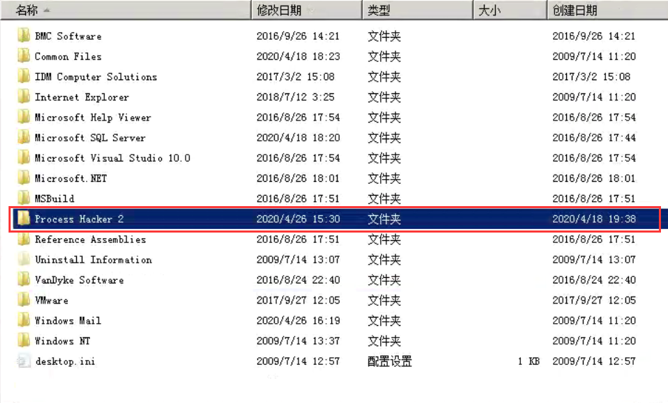

二、借助黑客工具精准勒索

通过“火绒威胁情报系统”发现,在不少企业终端上,存在被入侵并留下黑客渗透工具的现象。

这些黑客工具原本属于正常程序(如PowerShell、PsExec等),但会被黑客用来寻找企业终端中的关键服务器,从而在后续的入侵中,帮助勒索病毒对重要的信息数据进行精准的加密,更“顺利”的勒索赎金。

实际上,在目前发生的安全事件中,有30%都与正常工具遭黑客利用有关。这种入侵模式,已然成为一条完整的勒索病毒攻击产业链:通过黑客工具,寻找合适服务器,然后将信息提供给勒索病毒作者,最后合作完成勒索任务。这种精准有预谋的勒索形式,对企业的危害也将是巨大的。

预防响应:

1、增加口令强度。

2、企业用户安装火绒企业版并定期扫描(火绒对黑客工具会做报毒处理),发现黑客工具可及时联系火绒,获取专业的、有针对性的安全加固。

3、 个人用户可开启【访问控制】-【程序执行控制】中,开启【风险工具】功能,阻止黑客工具运行。

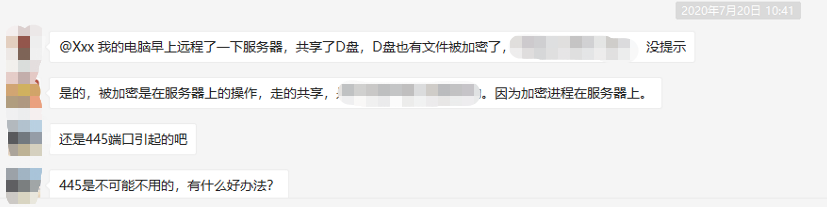

三、利用“关联单位” 作为攻击跳板

在不同企业之间,因为业务需求和联系而建立互相访问的网络,或者职能相近的政企单位共用一个网络,已经是常见的网络管理现象。

这种网络共享的方式在一定程度上方便了企业之间的办公,但也同时也让企业面临更多的安全风险。因为共享网络就像一个安全防护缺口,黑客可以在入侵网络内任何一家企业后,以之为跳板,攻击其它的企业。一旦被攻击的其它企业未做防护,将面临各类安全风险。

在火绒帮助企业用户现场查看问题时,经常在火绒中心日志上发现拦截大量来源于不同企业、单位甚至相邻部门的攻击信息。

防御响应:

1、对于同一网络环境下的其它企业或部门,在无业务需求的情况下,进行网络隔离。

2、企业或单位统一部署终端安全软件,并在安全工程师指导下开启相关防护功能。

安全总结:

勒索病毒对用户的伤害在于加密文件索要赎金的行为,在安全响应策略中,提前防御、拦截的重要程度要更高于中毒后的查杀扫描。

无论是企业还是个人用户,都应该做好终端与服务器的安全防护,加固易被攻破入侵的安全缺口。更重要的是,在做好防御策略后,还要坚持不断地执行,谨防出现因业务需求关闭防护措施造成的风险缺口。

"火绒企业版"自2018年初面市以来,已有上万家政府、企业单位部署试用。该产品易于安装,操作简单,运行稳定,未发生过一起严重产品故障,充分满足各单位网络安全需求。任何政企单位都可以通过火绒官网申请,免费试用"火绒企业版"3个月。