驱动病毒数量攀升 火绒虚拟沙盒升级加强检测查杀

-

作者:火绒安全

-

发布时间:2023-01-03

-

阅读量:4542

近日,火绒虚拟沙盒针对驱动病毒实现通用脱壳,可获取到驱动病毒核心特征,提高此类病毒的查杀效果,更好地防御相关未知威胁。

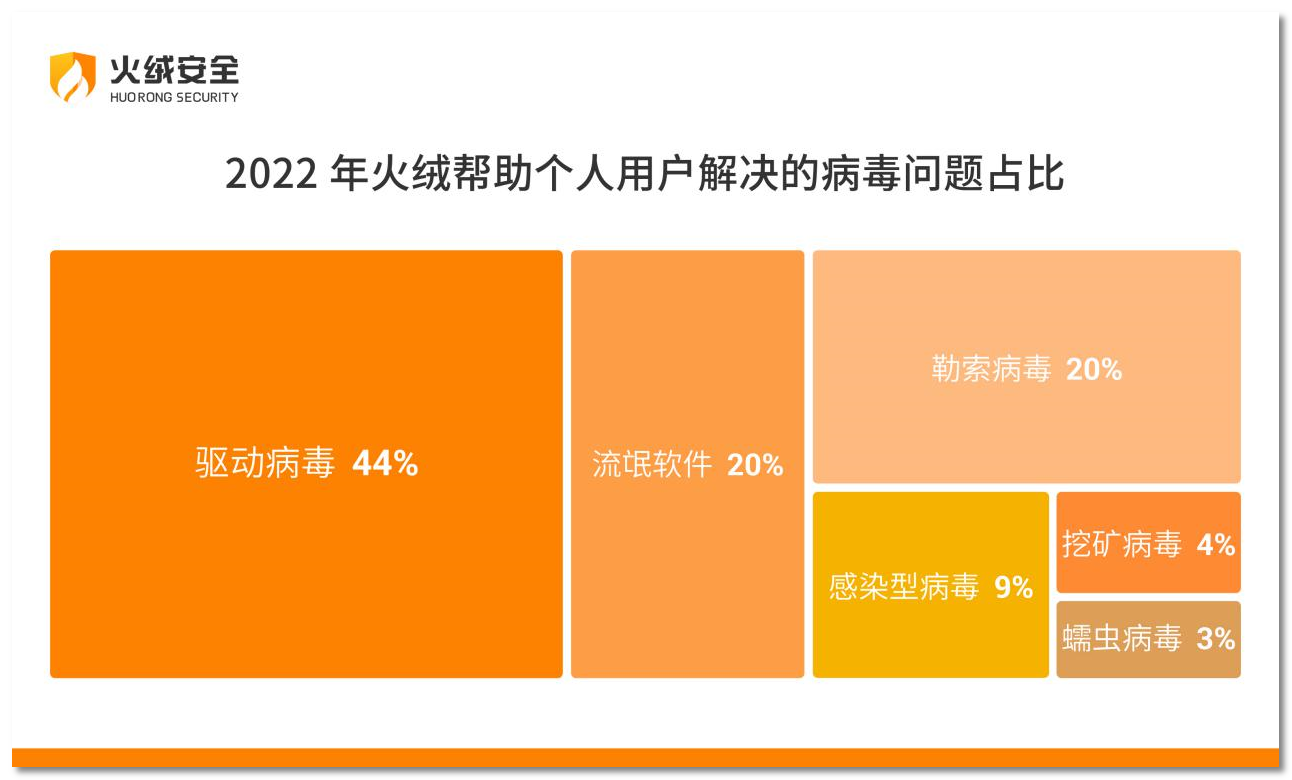

火绒“在线支持与响应平台”统计发现,近几年驱动病毒数量在不断增长,火绒安全接到用户此类病毒问题的求助也在逐年递增。

驱动病毒往往通过恶意劫持用户网页流量、盗取用户信息、降低系统安全性等操作,给用户电脑带来安全隐患,侵害用户个人隐私。驱动病毒问题已经成为国内个人用户遇到的主要安全威胁之一。

驱动病毒是一种内核级病毒,病毒可以对操作系统内核资源进行劫持,或通过隐藏其他病毒进程、注册表、文件相关操作等方式与安全软件进行对抗。在此类对抗场景中,驱动病毒由于对运行稳定性要求较高,所以主要表现为使用“保护壳”方式对抗安全软件查杀,如VMProtect等。而针对带有“保护壳”的驱动病毒,常规查杀手段无法高效精准地对其识别查杀。

另外一种现象是,越来越多的驱动病毒开始带有微软的WHQL签名,从而使得安全软件常规查杀效果进一步降低。

此次火绒虚拟沙盒针对驱动病毒实现通用脱壳的技术升级,可以戳穿驱动病毒的“伪装”,通过模拟仿真的方式,还原驱动病毒的本质代码、数据和病毒行为,捕捉病毒核心特征,实现“稳、准”查杀。

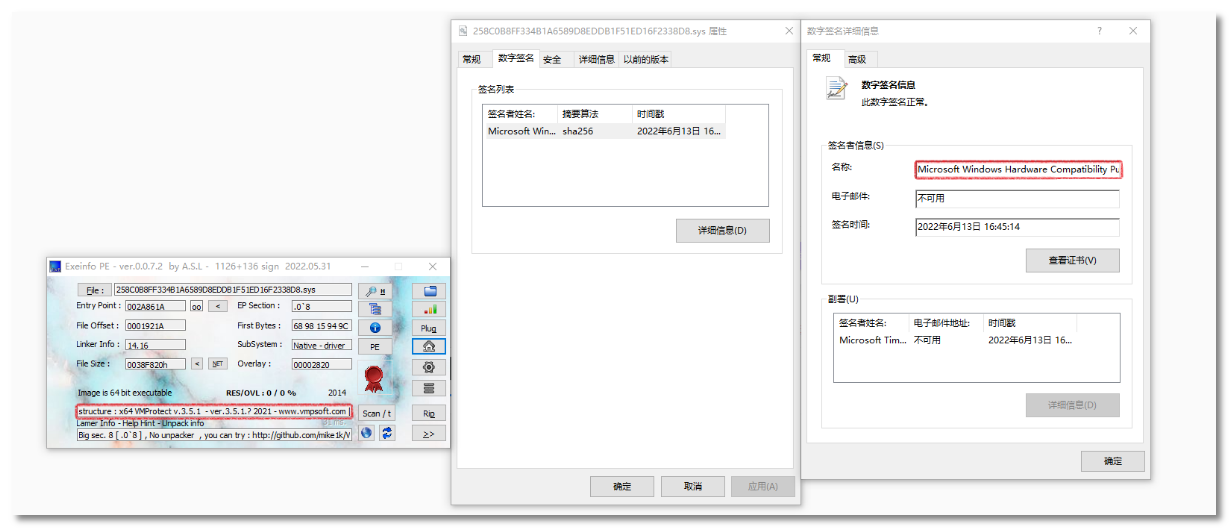

以Rootkit病毒Rootkit/W64.Agent.h为例,该病毒使用微软的WHQL签名,并且使用VMProtect进行加密。相关文件信息,如下图所示:

病毒驱动文件信息

VMProtect加密后,病毒的核心特征被加密,脱壳前和脱壳后对比图,如下图所示:

脱壳前和脱壳后对比图

以“拉法病毒”的过滤驱动模块HomePop.sys为例,该模块使用VMProtect进行加密,在火绒虚拟沙盒环境中对其进行通用脱壳后,获取到病毒核心特征,达到更好的查杀效果。相关特征,如下图所示:

“拉法病毒”内层核心特征

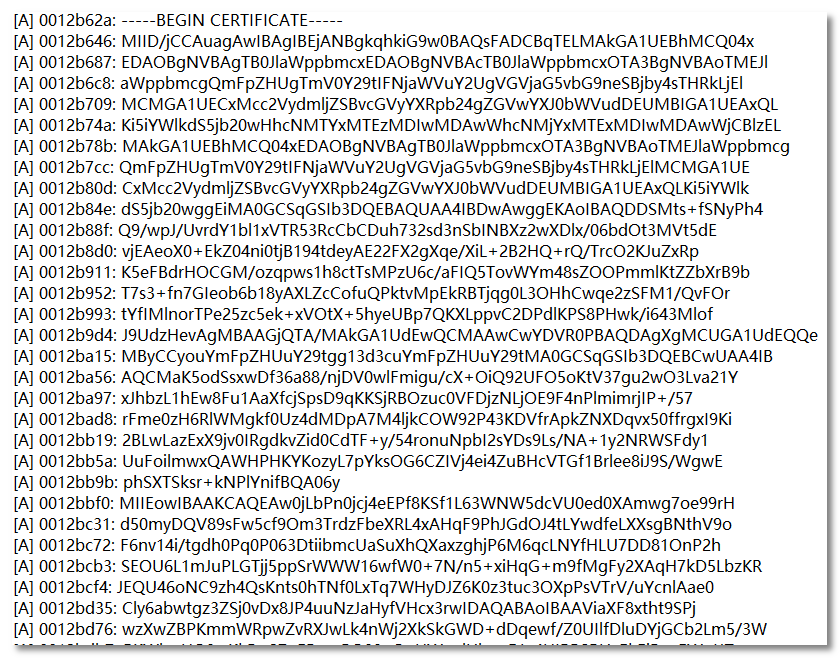

病毒使用的证书信息,如下图所示:

病毒使用的证书信息

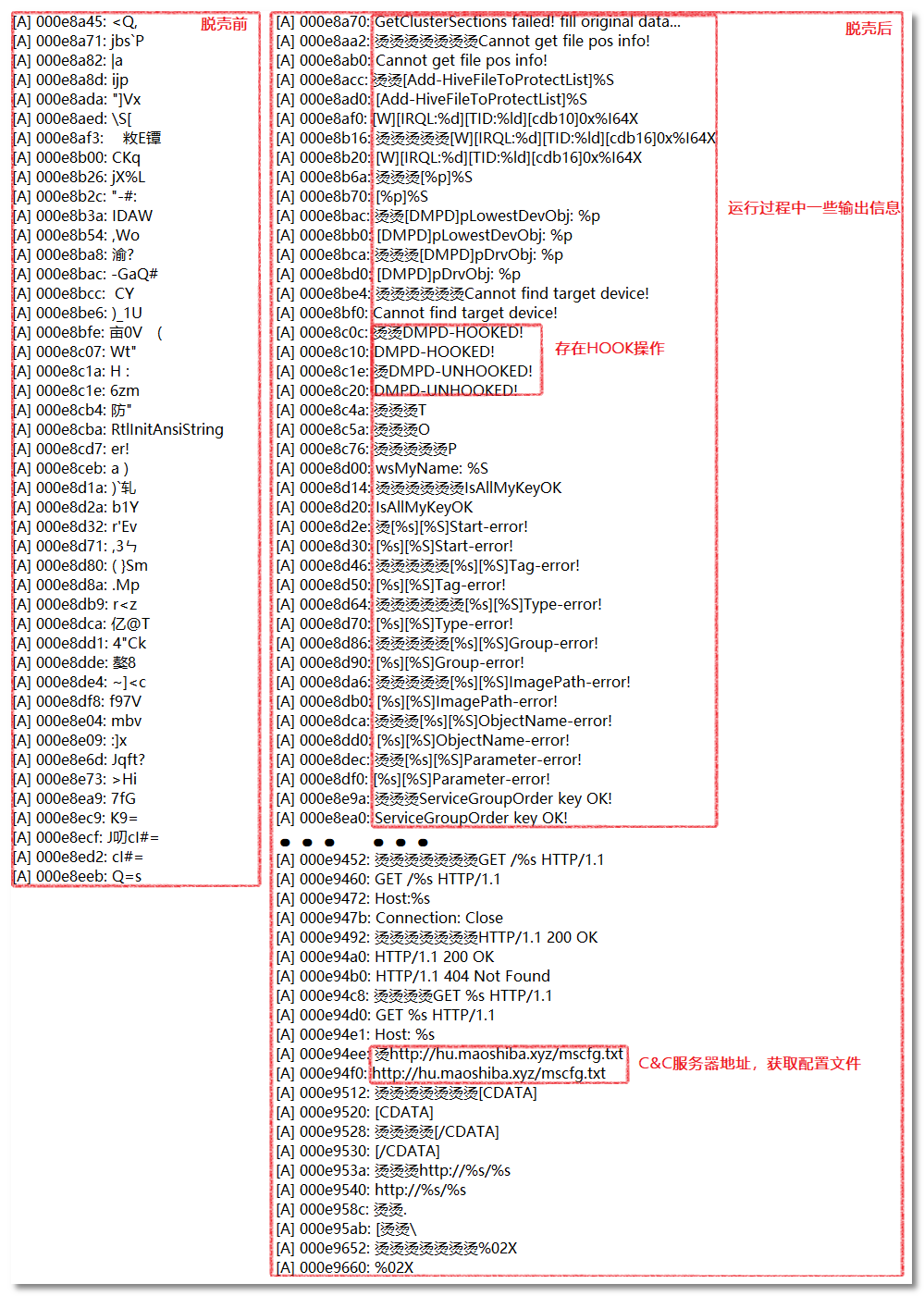

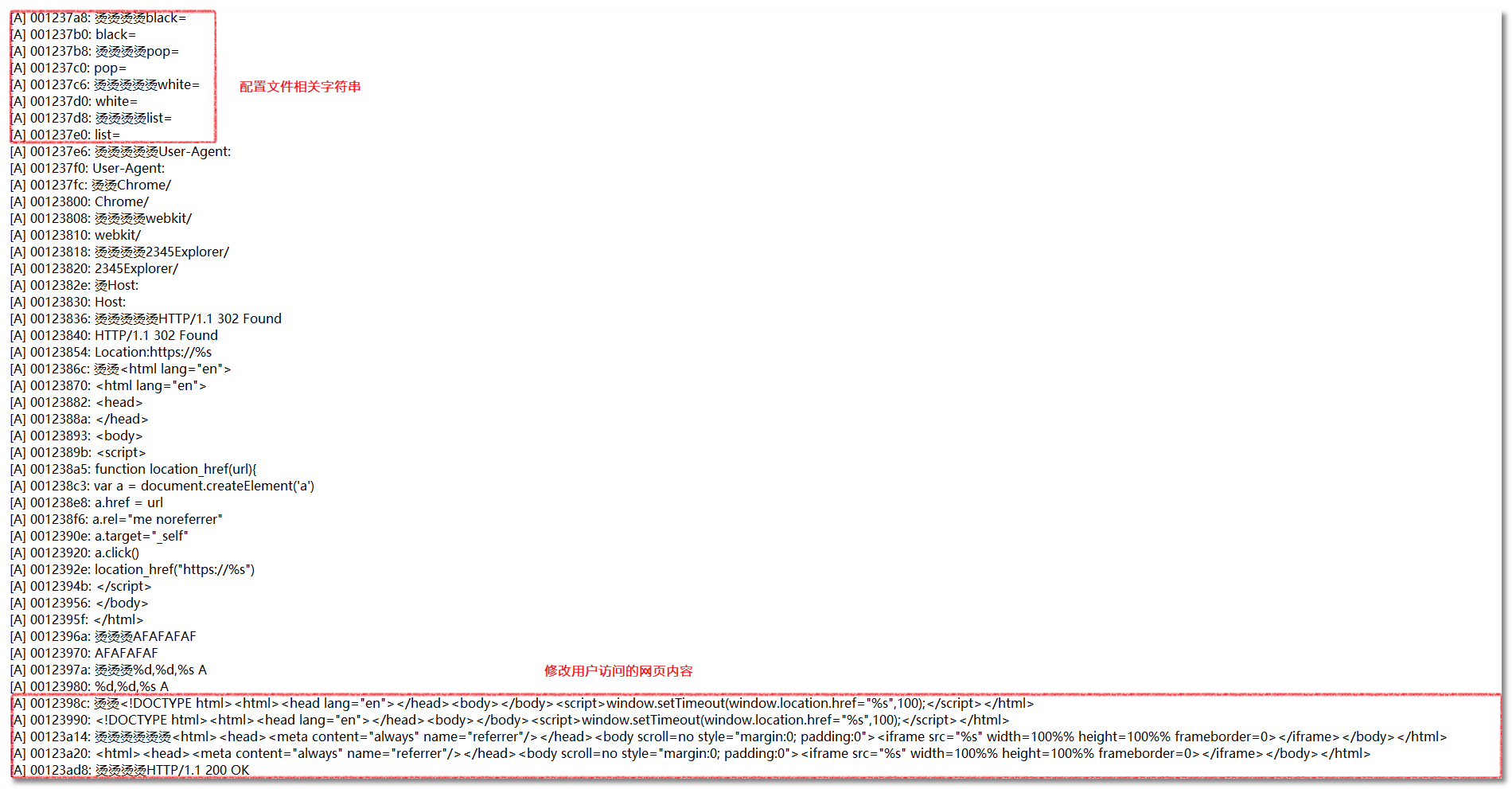

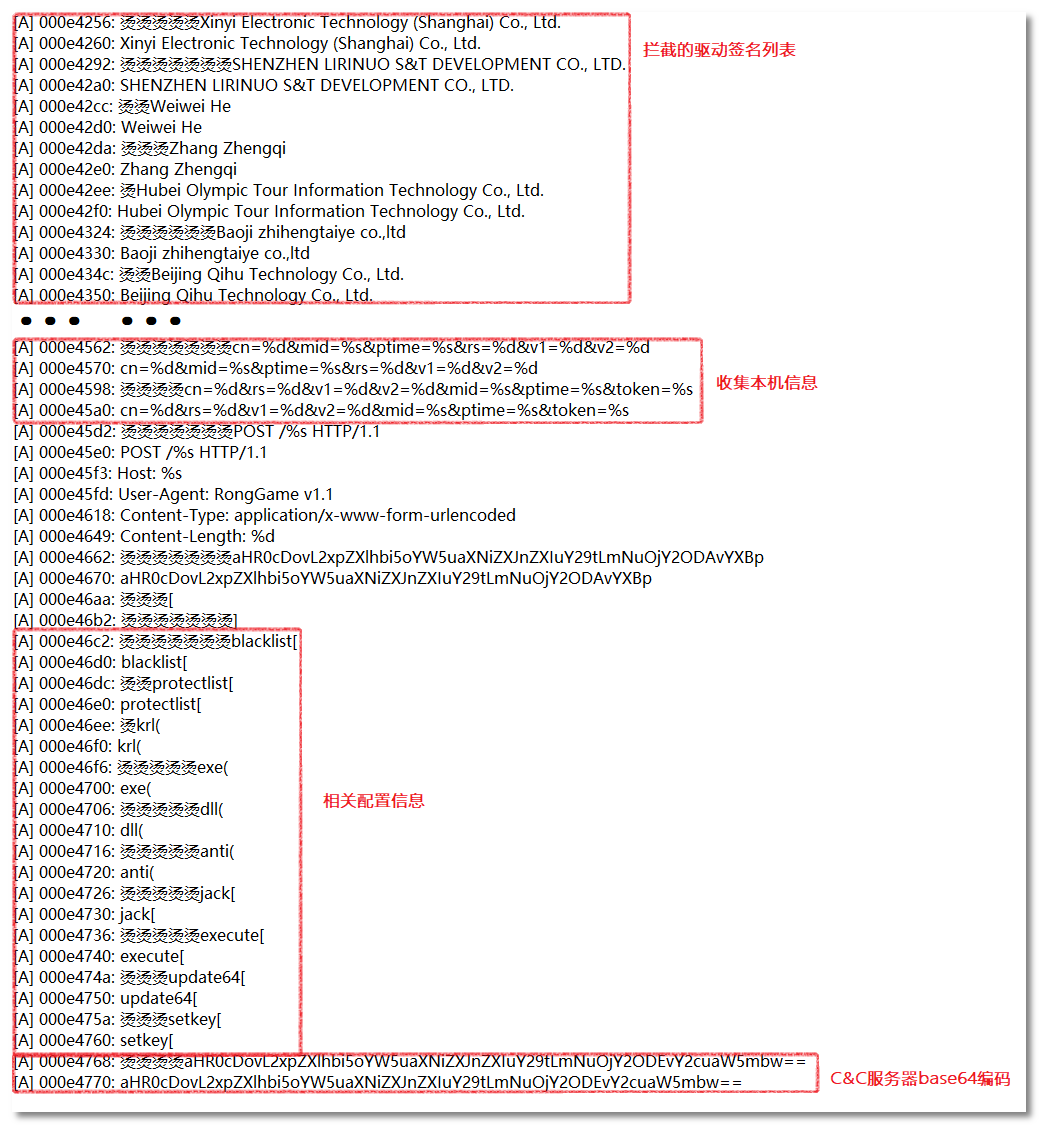

以《传奇私服正携带病毒劫持网络流量 火绒安全已拦截》中的Rootkit病毒为例,火绒虚拟沙盒引擎对其进行脱壳后,即可获取到大量核心特征,如:拦截的驱动签名列表、C&C服务器地址、配置相关等信息,如下图所示:

传奇私服病毒内层核心特征

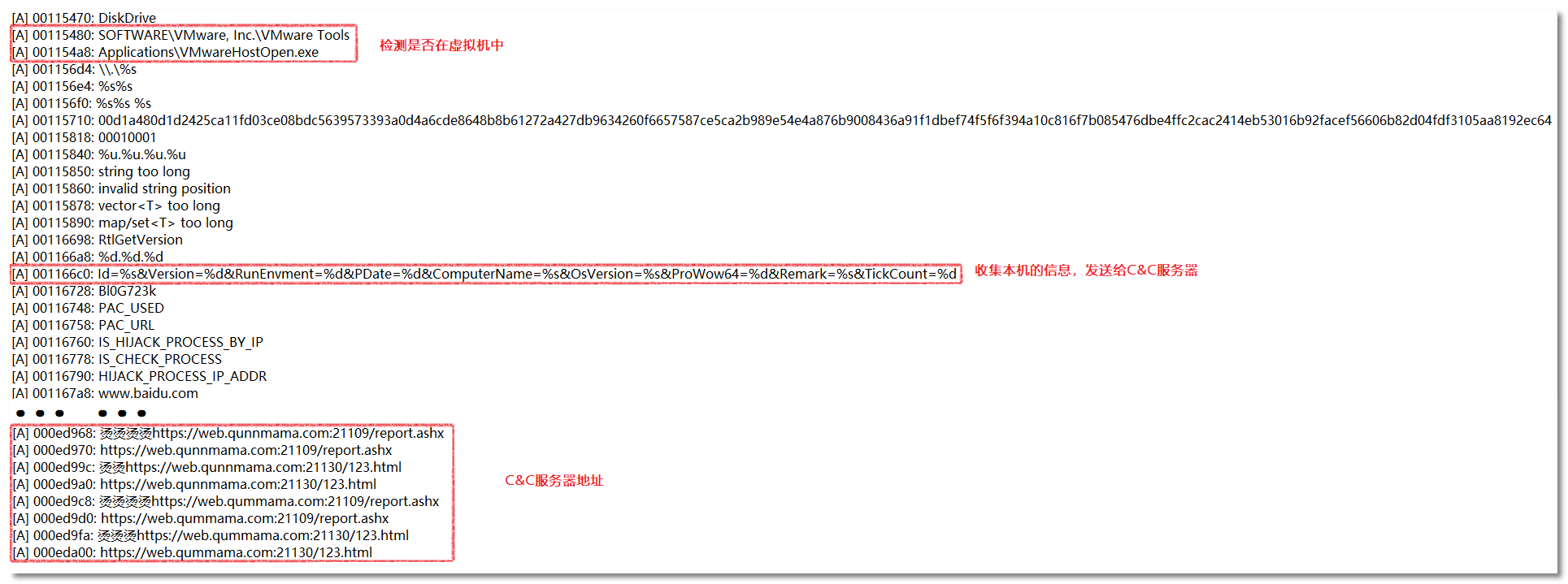

以Rootkit病毒Rootkit/StartPage.m为例,火绒虚拟沙盒引擎对其进行脱壳后,即可获取到核心特征,如下图所示:

Rootkit/StartPage.m病毒内层核心特征

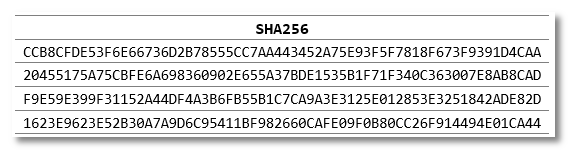

样本HASH: