微软官方发布了2024年06月的安全更新。本月更新公布了58个漏洞,包含25个特权提升漏洞、18个远程执行代码漏洞、5个拒绝服务漏洞、3个信息泄露漏洞,其中1个漏洞级别为“Critical”(高危),50个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

Azure Data Science Virtual Machines

Azure File Sync

Azure Monitor

Azure SDK

Azure Storage Library

Dynamics Business Central

Microsoft Dynamics

Microsoft Office

Microsoft Office Outlook

Microsoft Office SharePoint

Microsoft Office Word

Microsoft Streaming Service

Microsoft WDAC OLE DB provider for SQL

Microsoft Windows Speech

Visual Studio

Windows Cloud Files Mini Filter Driver

Windows Container Manager Service

Windows Cryptographic Services

Windows DHCP Server

Windows Distributed File System (DFS)

Windows Event Logging Service

Windows Kernel

Windows Kernel-Mode Drivers

Windows Link Layer Topology Discovery Protocol

Windows NT OS Kernel

Windows Perception Service

Windows Remote Access Connection Manager

Windows Routing and Remote Access Service (RRAS)

Windows Server Service

Windows Standards-Based Storage Management Service

Windows Storage

Windows Themes

Windows Wi-Fi Driver

Windows Win32 Kernel Subsystem

Windows Win32K - GRFX

Winlogon

以下漏洞需特别注意

Microsoft消息队列(MSMQ)远程代码执行漏洞

CVE-2024-30080

严重级别:高危 CVSS:8.8

被利用级别:很有可能被利用

此漏洞无需用户交互,只有启用消息队列服务的计算机易受此漏洞影响。攻击者需要将特制的恶意 MSMQ 数据包发送到 MSMQ 服务器,这可能导致攻击者在目标服务器上远程执行任意代码。

Win32k特权漏洞提升

CVE-2024-30082

严重级别:严重 CVSS:7.8

被利用级别:很有可能被利用

此漏洞无需用户交互,成功利用此漏洞的攻击者可提升受攻击系统账户的权限至 SYSTEM 权限执行任意代码。

Windows内核模式驱动程序特权漏洞提升

CVE-2024-35250

严重级别:严重 CVSS:7.8

被利用级别:很有可能被利用

此漏洞无需用户交互,成功利用此漏洞的攻击者可提升受攻击系统账户的权限至 SYSTEM 权限执行任意代码。

Windows Cloud Files Mini Filter驱动程序特权提升漏洞

CVE-2024-30085

严重级别:严重 CVSS:7.8

被利用级别:很有可能被利用

此漏洞无需用户交互,成功利用此漏洞的攻击者可提升受攻击系统账户的权限至 SYSTEM 权限执行任意代码。

Windows Win32内核子系统特权提升漏洞

CVE-2024-30086

严重级别:严重 CVSS:7.8

被利用级别:很有可能被利用

此漏洞无需用户交互,成功利用此漏洞的攻击者可提升受攻击系统账户的权限至 SYSTEM 权限执行任意代码。

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

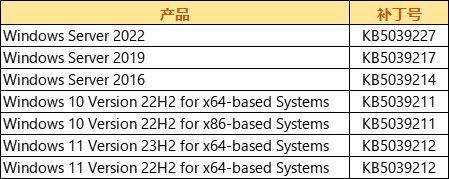

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/en-us/releaseNote/2024-Jun