2024-09微软漏洞通告

-

作者:火绒安全

-

发布时间:2024-09-11

-

阅读量:5250

微软官方发布了2024年09月的安全更新。本月更新公布了79个漏洞,包含30个特权提升漏洞、23个远程执行代码漏洞、11个信息泄露漏洞、8个拒绝服务漏洞、4个安全功能绕过漏洞、3个身份假冒漏洞,其中7个漏洞级别为“Critical”(高危),71个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

Azure CycleCloud

Azure Network Watcher

Azure Stack

Azure Web Apps

Dynamics Business Central

Microsoft AutoUpdate (MAU)

Microsoft Dynamics 365 (on-premises)

Microsoft Graphics Component

Microsoft Management Console

Microsoft Office Excel

Microsoft Office Publisher

Microsoft Office SharePoint

Microsoft Office Visio

Microsoft Outlook for iOS

Microsoft Streaming Service

Power Automate

Role: Windows Hyper-V

SQL Server

Windows Admin Center

Windows AllJoyn API

Windows Authentication Methods

Windows DHCP Server

Windows Installer

Windows Kerberos

Windows Kernel-Mode Drivers

Windows Libarchive

Windows Mark of the Web (MOTW)

Windows MSHTML Platform

Windows Network Address Translation (NAT)

Windows Network Virtualization

Windows PowerShell

Windows Remote Access Connection Manager

Windows Remote Desktop Licensing Service

Windows Security Zone Mapping

Windows Setup and Deployment

Windows Standards-Based Storage Management Service

Windows Storage

Windows TCP/IP

Windows Update

Windows Win32K - GRFX

Windows Win32K - ICOMP

以下漏洞需特别注意

Microsoft Windows Update远程代码执行漏洞

CVE-2024-43491

严重级别:高危 CVSS:9.8

被利用级别:检测到利用

此漏洞已经检测到在野利用,无需用户进行任何交互,即可利用易受攻击的系统进行攻击。成功利用此漏洞的攻击者可以获得SYSTEM权限。

Microsoft意识到服务堆栈中存在一个漏洞,该漏洞已回滚了对影响Windows 10 1507(初始版本于2015年7月发布)版本上可选组件的一些漏洞的修复。这意味着攻击者可以利用安装了2024年3月12日发布的Windows安全更新KB5035858(OS Build 10240.20526)补丁或2024年8月之前发布的其他更新的Windows 10 1507版本(Windows 10 Enterprise 2015 LTSB 和 Windows 10 IoT Enterprise 2015 LTSA)系统上的这些之前已修复的漏洞发起攻击。所有较新版本的Windows 10系统均不受此漏洞的影响。

Windows MSHTML平台欺骗漏洞

CVE-2024-43461

严重级别:严重 CVSS:8.8

被利用级别:很有可能被利用

此漏洞已经检测到在野利用,利用此漏洞需要用户在漏洞被利用前进行一定的前置操作。成功利用此漏洞的攻击者可以获得SYSTEM权限。

Windows Installer特权提升漏洞

CVE-2024-38014

严重级别:严重 CVSS:7.8

被利用级别:检测到利用

此漏洞已经检测到在野利用,无需用户进行任何交互,即可利用易受攻击的系统进行攻击。成功利用此漏洞的攻击者可以获得SYSTEM权限。

Microsoft Publisher安全功能绕过漏洞

CVE-2024-38226

严重级别:严重 CVSS:7.3

被利用级别:检测到利用

此漏洞已经检测到在野利用,利用此漏洞需要用户在漏洞被利用前进行一定的前置操作。成功利用此漏洞的攻击者可以绕过用于阻止不受信任或恶意文件的Office宏策略,建议升级组件到当前最新版本。

Windows Web安全功能标记绕过漏洞

CVE-2024-38217

严重级别:严重 CVSS:5.4

被利用级别:检测到利用

此漏洞已经检测到在野利用,攻击者需要说服用户下载并打开托管在攻击者控制的服务器上的文件,才能利用此漏洞干扰Web标记功能。成功利用此漏洞的攻击者可以获得SYSTEM权限。

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

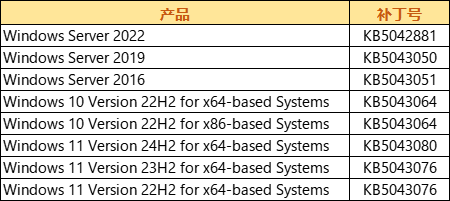

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/en-us/releaseNote/2024-Sep