2025-01微软漏洞通告

-

作者:火绒安全

-

发布时间:2025-01-15

-

阅读量:6283

微软官方发布了2025年01月的安全更新。本月更新公布了210个漏洞,包含58个远程执行代码漏洞、40个特权提升漏洞、24个信息泄露漏洞、20个拒绝服务漏洞、14个安全功能绕过漏洞、5个身份假冒漏洞,其中12个漏洞级别为“Critical”(高危),149个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

.NET

.NET and Visual Studio

.NET, .NET Framework, Visual Studio

Active Directory Domain Services

Active Directory Federation Services

Azure Marketplace SaaS Resources

BranchCache

Internet Explorer

IP Helper

Line Printer Daemon Service (LPD)

Microsoft AutoUpdate (MAU)

Microsoft Azure Gateway Manager

Microsoft Brokering File System

Microsoft Digest Authentication

Microsoft Graphics Component

Microsoft Office

Microsoft Office Access

Microsoft Office Excel

Microsoft Office OneNote

Microsoft Office Outlook

Microsoft Office Outlook for Mac

Microsoft Office SharePoint

Microsoft Office Visio

Microsoft Office Word

Microsoft Purview

Microsoft Windows Search Component

Power Automate

Reliable Multicast Transport Driver (RMCAST)

Visual Studio

Windows BitLocker

Windows Boot Loader

Windows Boot Manager

Windows Client-Side Caching (CSC) Service

Windows Cloud Files Mini Filter Driver

Windows COM

Windows Connected Devices Platform Service

Windows Cryptographic Services

Windows Digital Media

Windows Direct Show

Windows DWM Core Library

Windows Event Tracing

Windows Geolocation Service

Windows Hello

Windows Hyper-V NT Kernel Integration VSP

Windows Installer

Windows Kerberos

Windows Kernel Memory

Windows MapUrlToZone

Windows Mark of the Web (MOTW)

Windows Message Queuing

Windows NTLM

Windows OLE

Windows PrintWorkflowUserSvc

Windows Recovery Environment Agent

Windows Remote Desktop Services

Windows Security Account Manager

Windows Smart Card

Windows SmartScreen

Windows SPNEGO Extended Negotiation

Windows Telephony Service

Windows Themes

Windows UPnP Device Host

Windows Virtual Trusted Platform Module

Windows Virtualization-Based Security (VBS) Enclave

Windows Web Threat Defense User Service

Windows Win32K - GRFX

Windows WLAN Auto Config Service

以下漏洞需特别注意

Windows OLE 远程代码执行漏洞

CVE-2025-21298

严重级别:高危 CVSS:9.8

被利用级别:很有可能被利用

此漏洞需要用户交互。OLE(对象链接与嵌入)技术可将一个程序(如Excel图表)创建的内容直接插入到另一个程序(如Word文档)中,同时保持与原始数据的连接。攻击者需要通过邮件或其他方式发送特制的恶意文件或邮件,诱骗用户打开。一旦用户打开,便会触发漏洞,攻击者可实现远程代码执行,完全控制目标系统,最终窃取数据或安装恶意软件。

Windows Remote Desktop Services 远程代码执行漏洞

CVE-2025-21309

严重级别:高危 CVSS:8.1

被利用级别:很有可能被利用

此漏洞无需用户交互。漏洞存在于Windows远程桌面服务中,攻击者可通过连接目标系统的远程桌面服务并发送特制的网络请求,触发竞态条件(Race Condition),从而利用漏洞,实现远程代码执行。

Windows Reliable Multicast Transport Driver (RMCAST) 远程代码执行漏洞

CVE-2025-21307

严重级别:高危 CVSS:9.8

被利用级别:有可能被利用

此漏洞无需用户交互,但前提是目标系统上有程序正在监听PGM端口。漏洞存在于Windows Reliable Multicast Transport驱动程序中,攻击者可通过向目标系统的PGM端口发送特制数据包,触发漏洞,实现远程代码执行。

Windows NTLM V1 权限提升漏洞

CVE-2025-21311

严重级别:高危 CVSS:9.8

被利用级别:有可能被利用

此漏洞无需用户交互,但前提是目标系统启用NTLM V1协议。漏洞存在于Windows NTLM V1协议中,攻击者可通过向目标系统发送特制的网络请求,绕过身份验证机制,进而将权限提升至系统级别。

SPNEGO Extended Negotiation (NEGOEX) 安全机制远程代码执行漏洞

CVE-2025-21295

严重级别:高危 CVSS:8.1

被利用级别:有可能被利用

此漏洞无需用户交互。攻击者仅需向目标系统发送特制的网络请求或数据包,即可利用SPNEGO Extended Negotiation (NEGOEX)机制中的缺陷,触发系统漏洞,最终实现远程代码执行。

修复建议

1、 通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

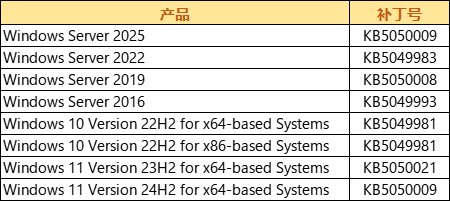

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/en-us/releaseNote/2025-Jan