2020-12微软漏洞通告

-

作者:火绒安全

-

发布时间:2020-12-09

-

阅读量:2896

微软官方发布了12月的安全更新。本月更新公布了59个漏洞,包含23个远程代码执行漏洞,14个特权提升漏洞,9个信息泄露漏洞以及6个身份假冒漏洞,其中9个漏洞级别为“Critical”(高危),48个为“Important”(严重)。

涉及组件:

Microsoft Windows

Microsoft Edge (EdgeHTML-based)

Microsoft Edge for Android

ChakraCore

Microsoft Office and Microsoft Office Services and Web Apps

Microsoft Exchange Server

Azure DevOps

Microsoft Dynamics

Visual Studio

Azure SDK

Azure Sphere

以下漏洞需特别注意:

Windows NTFS远程执行代码漏洞 CVE-2020-17096

严重级别:Important(严重)CVSS:7.5 被利用级别:很有可能被利用

本地攻击者可以运行特制的应用程序,从而提高攻击者的特权。具有SMBv2访问易受攻击的系统的远程攻击者可以通过网络发送经特殊设计的请求,以利用此漏洞并在目标系统上执行代码。

Hyper-V远程执行代码漏洞 CVE-2020-17095

严重级别:Critical(高危) CVSS:8.5 被利用级别:有可能被利用

要利用此漏洞,攻击者可以在Hyper-V guest虚拟机上运行经特殊设计的应用程序,当该应用程序无法正确验证vSMB数据包数据时,可能导致Hyper-V主机操作系统执行任意代码。

Windows锁定屏幕安全功能绕过漏洞 CVE-2020-17099

严重级别:Important(严重) CVSS:6.8 被利用级别:有可能被利用

经过身份验证的用户将需要锁定其活动会话。具有物理访问权限的攻击者然后可以执行操作,使他们可以在活动用户会话的上下文中从Windows锁定屏幕执行代码。

安全公告:

本月微软除了发布例行漏洞通告外,还发布了一条安全公告(ADV200013),

DNS解析器中的欺骗漏洞

该漏洞会影响Windows DNS解析器。成功利用此漏洞的攻击者可以欺骗DNS数据包,该数据包可以由DNS转发器或DNS解析器缓存。

影响范围:Windows Server 2008 Service Pack 2 至 Windows Server 2019等版本,详细内容见微软公告。

解决方法:管理员可以修改注册表以将最大UDP数据包大小更改为1,221字节。对于大于1,221字节的DNS请求,DNS解析器将切换到TCP连接。

为此,要求管理员执行以下过程:

1.以管理员身份运行regedit.exe。

2.在注册表编辑器中,导航到

HKLMSYSTEMCurrentControlSetServicesDNSParameters子项并设置以下参数:

值:MaximumUdpPacketSize

类型:DWORD

数据:1221

3.关闭注册表编辑器,然后重新启动DNS服务。

注意:注册表更新后,DNS解析器现在将针对大于1,221字节的所有响应切换到TCP。

微软公告:https://msrc.microsoft.com/update-guide/vulnerability/ADV200013

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞:

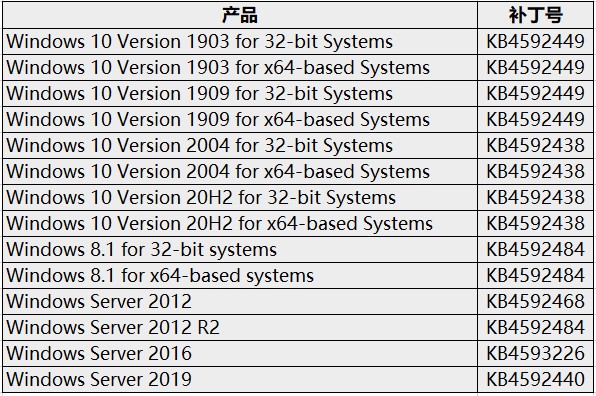

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2020-Dec