微软发布“蠕虫级别”漏洞补丁 相关修复方法及问题解答在这里

-

作者:火绒安全

-

发布时间:2020-03-13

-

阅读量:4174

在火绒发布通告后,微软在昨日晚间针对其最新漏洞CVE-2020-0796,发布了修复补丁。

该漏洞会使攻击者无需身份认证即可进行远程攻击,是与“永恒之蓝“漏洞类似的“蠕虫级别”的高危漏洞。火绒安全软件(个人版、企业版)已经推送补丁,建议受影响的用户尽快进行修复。

1、 【影响范围】

该漏洞影响的版本只有Win10的1903和1909两个版本(包括32位、64位Windows,包括家用版、专业版、企业版、教育版),其他系统不受影响(包括WinXP、Win7)。

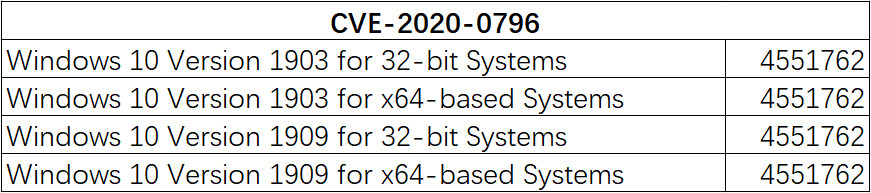

具体列表如下:

Windows 10 Version 1903 for 32-bit Systems

Windows 10 Version 1903 for x64-based Systems

Windows 10 Version 1903 for ARM64-based Systems

Windows Server, Version 1903 (Server Core installation)

Windows 10 Version 1909 for 32-bit Systems

Windows 10 Version 1909 for x64-based Systems

Windows 10 Version 1909 for ARM64-based Systems

Windows Server, Version 1909 (Server Core installation)

对于正在使用 windows 10 insider preview版本的用户,虽然微软没有提及,但是属于1903之后的版本,火绒工程师建议也按照修复方法(3)进行暂时禁用。

2、 【修复方法】

(1)下载微软官方提供的补丁

补丁链接:https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2020-0796

(2)火绒个人版和企业版的“漏洞修复”功能模块均已完成紧急升级,通过【漏洞修复】功能即可修复该漏洞。

(不同版本对应补丁号)

个人用户在可以在软件“安全工具”中,下载“漏洞修复”工具,点击“开始扫描”即可。

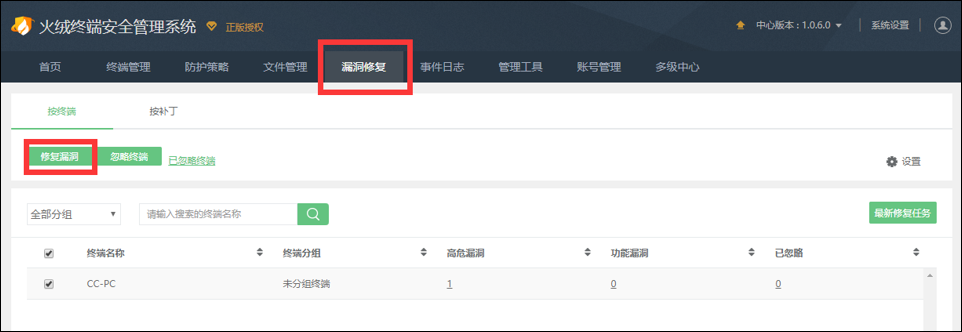

企业用户管理员可通过“管理中心”-“漏洞修复”派发策略,统一扫描、修复终端漏洞。

(3)内网等不便安装更新的用户,可以使用微软官方给出的临时防御措施,停用 SMBv3 中的压缩功能:

管理员身份打开powershell(键盘Windows+X,选择Windows powershell(管理员)),复制以下命令运行:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters"DisableCompression -Type DWORD -Value 1 -Force

3、 【其他问题】

(1)修复漏洞后如何恢复禁用的功能

管理员身份打开powershell,复制以下命令运行:

Set-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" DisableCompression -Type DWORD -Value 0 -Force

(2)如何校验禁用/恢复命令成功

管理员身份打开powershell,复制以下命令运行:

Get-ItemProperty -Path "HKLM:SYSTEMCurrentControlSetServicesLanmanServerParameters" | select DisableCompression

返回1即禁用成功,返回0即恢复成功。

(3)为什么旧版本不受影响

因为该漏洞存在于Windows 10 1903版中添加的一项新功能中。旧版Windows不支持SMBv3.1.1压缩。