无需惊慌!微软漏洞数月后再被“预警” 打补丁即可防御

-

作者:火绒安全

-

发布时间:2019-09-07

-

阅读量:3987

9月7日,火绒接到用户反馈,咨询多家安全友商相继发布的漏洞预警一事。经火绒工程师确认,该漏洞(CVE-2019-0708)早在5月14日就已经被微软披露过,火绒也在第一时间发布了相关漏洞预警,并向火绒用户推送该漏洞补丁。此次多家厂商预警是因为该漏洞的攻击模块被公开发布在渗透测试框架平台Metasploit,可能放大漏洞被利用的潜在风险。

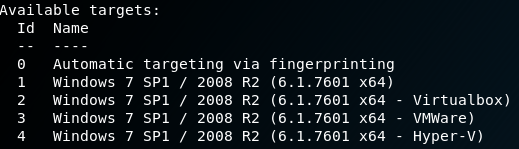

事实上,该漏洞只影响WinXP、Win7等旧版本系统,而此次发布的攻击模块也暂时只包含Win7 SP1 64位系统和Win Server 2008r2 64位系统。广大用户无需恐慌,只需正常安装补丁即可不受漏洞影响。火绒也会时刻关注该漏洞相关信息。

受漏洞攻击模块影响系统

一、 危害陈述

该漏洞(CVE-2019-0708)来自于微软的远程桌面服务,攻击者无需通过Windows账号密码即可进入系统,执行任意病毒代码,并且可以横向传播,感染其它电脑。属于高危级别漏洞,危害堪比“永恒之蓝”漏洞。此次metasploit-framework在github中放出的相关远程攻击模块,降低了黑客使用该漏洞进行攻击的攻击成本,提高了蠕虫病毒使用该漏洞进行传播的可能性。

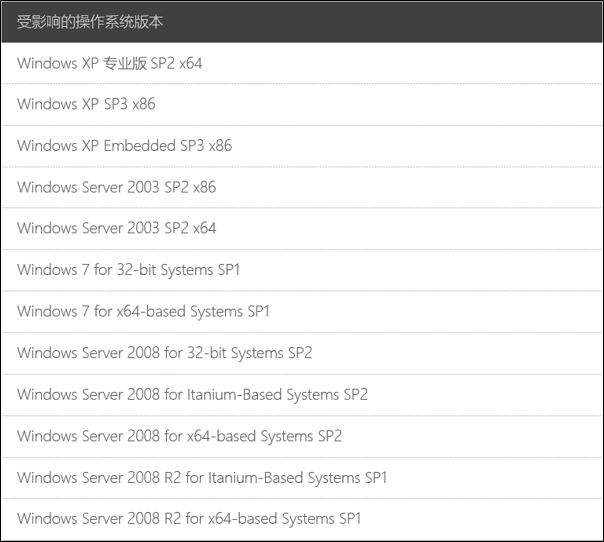

二、影响版本

受影响操作系统版本如下图:

三、修复及防御策略

1、下载微软官方提供的补丁

Windows7或Windows Server 2008系统:

https://portal.msrc.microsoft.com/en-US/security-guidance/advisory/CVE-2019-0708

Windows XP或Windows Server 2003系统:

https://support.microsoft.com/zh-cn/help/4500705/customer-guidance-for-cve-2019-0708

2、使用火绒“漏洞修复”功能

火绒个人用户、企业用户均可以通过“漏洞修复”功能修复此漏洞。

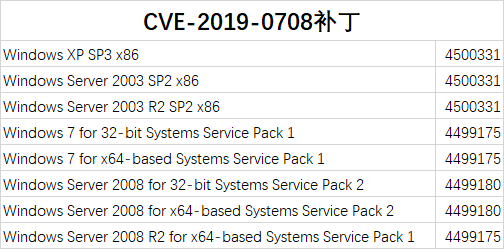

不同版本对应补丁号

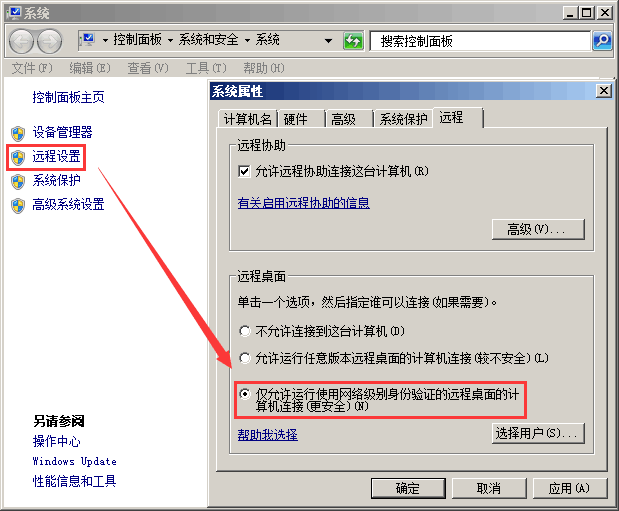

3、开启网络级别身份验证(NLA)

对于受影响的Windows 7和Windows Server 2008 R2系统用户,可以尝试开启网络级别身份验证(NLA),从而阻止部分病毒或者恶意软件在未进行身份验证的情况下对终端发起攻击。但是,如果病毒或恶意软件已经获取到了有效的登录凭证,则依然存在被该漏洞攻击的潜在风险。

打开“控制面板”-“系统和安全”-系统,点击“远程设置”,勾选“仅允许使用网络级别身份验证的远程桌面的远程计算机连接”。

4、禁用远程桌面服务端口(3389)。如企业用户有需求,可使用"火绒企业版"的"远程桌面"功能,替代系统远程桌面功能,进行正常办公。

补充资料: