Chrome浏览器0Day漏洞PoC公开 默认沙盒模式下不受影响

-

作者:火绒安全

-

发布时间:2021-04-13

-

阅读量:3085

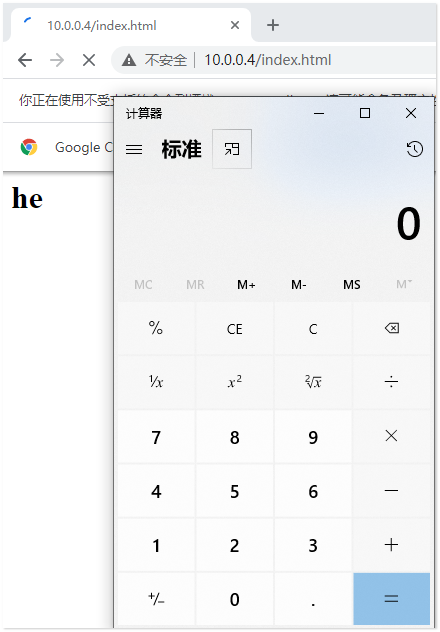

4月13日,国外安全研究员发布了Chrome 远程代码执行 0Day漏洞的PoC详情。攻击者可利用此漏洞,构造一个恶意的Web页面,用户访问该页面时,会造成远程代码执行。目前Google只针对该漏洞发布了beta测试版Chrome(90.0.4430.70)修复,Chrome正式版( 89.0.4389.114)仍存在该漏洞。不过用户无需过分担心,由于Chrome浏览器会默认开启沙盒,可以拦截利用该漏洞发起的攻击,所以一般用户不会受到影响。

一、漏洞详情

Chrome 远程代码执行漏洞

漏洞等级:严重

Chrome在关闭沙盒(默认开启)的情况下,打开特定页面会造成远程代码执行。

火绒工程师已对公开的PoC进行验证。

二、影响范围

Chrome 89.0.4389.114 及以下版本

使用Chrome内核的其他浏览器,也会受到漏洞影响。

三、修复建议

由于Chrome浏览器会默认开启沙盒,可以拦截利用该漏洞发起的攻击,所以一般用户不会受到影响。

用户也可以暂时将Chrome浏览器升级到已经修复的beta测试版(90.0.4430.70)

参考链接: