2021-04微软漏洞通告

-

作者:火绒安全

-

发布时间:2021-04-14

-

阅读量:1987

微软官方发布了2021年4月的安全更新。本月更新公布了114个漏洞,包含56个远程代码执行漏洞,19个特权提升漏洞,17个信息泄露漏洞、9个拒绝服务漏洞、5个安全功能绕过漏洞以及2个身份假冒漏洞。其中19个漏洞级别为“Critical”(高危),88个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

- Azure AD Web Sign-in

- Azure DevOps

- Azure Sphere

- Microsoft Edge (Chromium-based)

- Microsoft Exchange Server

- Microsoft Graphics Component

- Microsoft Internet Messaging API

- Microsoft NTFS

- Microsoft Office Excel

- Microsoft Office Outlook

- Microsoft Office SharePoint

- Microsoft Office Word

- Microsoft Windows Codecs Library

- Microsoft Windows Speech

- Open Source Software

- Role: DNS Server

- Role: Hyper-V

- Visual Studio

- Visual Studio Code

- Visual Studio Code - GitHub Pull Requests and Issues Extension

- Visual Studio Code - Kubernetes Tools

- Visual Studio Code - Maven for Java Extension

- Windows Application Compatibility Cache

- Windows AppX Deployment Extensions

- Windows Console Driver

- Windows Diagnostic Hub

- Windows Early Launch Antimalware Driver

- Windows ELAM

- Windows Event Tracing

- Windows Installer

- Windows Kernel

- Windows Media Player

- Windows Network File System

- Windows Overlay Filter

- Windows Portmapping

- Windows Registry

- Windows Remote Procedure Call Runtime

- Windows Resource Manager

- Windows Secure Kernel Mode

- Windows Services and Controller App

- Windows SMB Server

- Windows TCP/IP

- Windows Win32K

- Windows WLAN Auto Config Service

-

以下漏洞需特别注意

Exchange 多个蠕虫级远程命令执行漏洞

CVE-2021-28480 CVSS:9.8

CVE-2021-28481 CVSS:9.8

CVE-2021-28483 CVSS:9

CVE-2021-28482 CVSS:8.8

被利用级别:很有可能被利用

本月微软修复了四个Microsoft Exchange的关键远程代码执行漏洞。其中两个蠕虫级别的漏洞(CVE-2021-28480/CVE-2021-28481)可在Exchange服务器间传播,另外攻击者无需进行Exchange身份验证,且无需用户交互,即可达到执行恶意代码的效果。

多个运行时RPC调用远程代码执行漏洞

CVSS:8.8 被利用级别:有可能被利用

本月有27个此类漏洞,其中包括12个评级为高危(CVE-2021-28329等)。成功利用这些漏洞的攻击者可以在低权限的目标系统上执行任意代码, 在目标机器获得最高权限。同时在特定的内网环境可能出现蠕虫级的传播。

Win32k特权提升漏洞

CVE-2021-28310 CVSS:7.8

被利用级别:检测到被利用

攻击者可利用该漏洞在目标系统上提升权限。

Windows Hyper-V安全功能绕过漏洞

CVE-2021-28444 CVSS:5.7

被利用级别:有可能被利用

攻击者可利用该漏洞绕过Hyper-V上的Router Guard配置,将Windows配置为中间人路由器,最终可以截获流量并修改数据包。

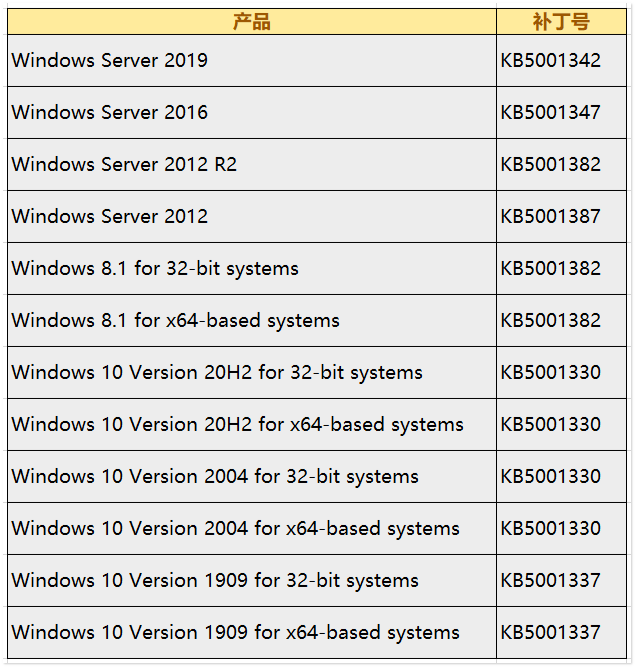

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide/zh-cn

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2021-Apr