热补丁|火绒安全发布Log4j2漏洞缓解工具

-

作者:火绒安全

-

发布时间:2021-12-14

-

阅读量:5024

12月9日,Apache Log4j2反序列化远程代码执行漏洞(CVE-2021-44228)细节被公开,攻击者可利用该漏洞构造恶意请求,触发远程代码执行,影响范围广泛。目前Log4j2最新版本已经修复该漏洞,但考虑部分用户暂时无法升级、或升级后业务不兼容等情况,火绒安全针对该漏洞推出热补丁,无需重启即可生效。建议用户及时使用火绒安全“Log4j2漏洞缓解工具”以进行风险自查和处置。

下载地址:

CVE-2021-44228-mitigator-Windows-v1.0.zip

SHA1: D2C7883F5AF6B3DAE839E3B1E23D1FE7AA23E258

CVE-2021-44228-mitigator-Linux-v1.0.zip

SHA1: 8D2DEF8442C64A014F469240F783767E190AA542

火绒安全“Log4j2漏洞缓解工具”可检测您的终端、服务器内是否存在Log4j2漏洞。检测到漏洞后,会自动通过“热补丁”+“静态加固”的方式,对此模块进行临时加固,帮助用户更好的进行业务风险自查和升级处置。

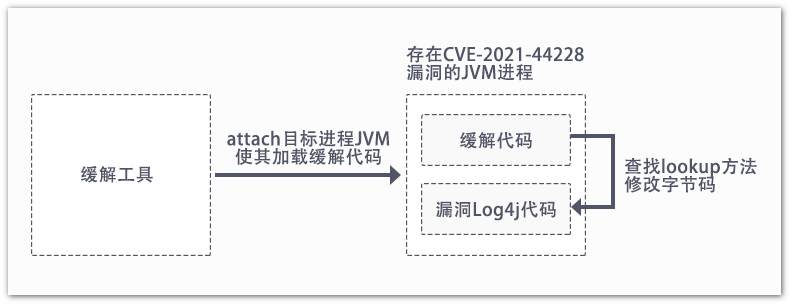

热补丁原理

借助JVM的Attach机制, 将缓解代码注入运行中的目标JVM进程, 再使用ASM修改JVM中的org.apache.logging.log4j.core.lookup.JndiLookup方法的字节码, 达到无需重启禁用JndiLookup::lookup的目的。

火绒安全“Log4j2漏洞缓解工具”使用方法

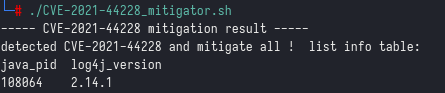

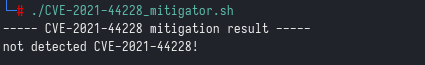

Linux环境

l 使用与扫描目标java项目相同的用户, 在bash中运行 CVE-2021-44228_mitigator.sh

l 检测结果如下,检测到漏洞后将自动应用“热补丁”。

检测到漏洞

不存在该漏洞

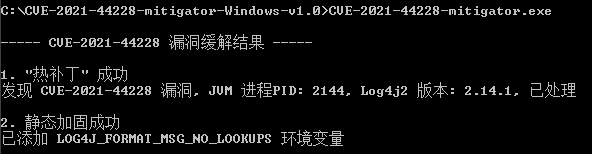

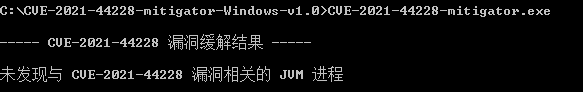

Windows环境

l 以管理员权限启动 CVE-2021-44228-mitigator.exe

l 检测结果如下,检测到漏洞后将自动应用“热补丁”+“静态加固”。

检测到漏洞

不存在该漏洞

注:1、热补丁在业务重启后将失效,需重新运行工具。2、静态加固持续有效。

勒索病毒利用Log4j2漏洞传播 火绒安全可查杀防护

Log4j2漏洞细节被公开以来,火绒安全持续高度关注,并发现大量疑似利用此漏洞进行攻击的事件。除挖矿、僵尸网络外,大量“TellYouThePass”勒索病毒短时间内密集的对包含此漏洞的OA系统进行攻击,相关OA、WEB服务、用户程序等均有沦陷可能。火绒安全软件可对上述病毒进行拦截查杀。

同时火绒安全多个防护项(“通过WMIC启动可疑进程”、“利用Mshta执行可疑脚本”、“利用PowerShell执行可疑脚本”)也可有效拦截多数利用该漏洞后发起的恶意行为。如您在使用火绒安全软件的过程中,在中心、终端发现近期出现的“文件实时监控”、“应用加固”、“系统加固”等拦截日志,需及时进行响应,使用火绒缓解工具排查是否受此漏洞影响,或联系我们协助您进行排查。

其他问题答疑

1) 受影响范围:

Apache Log4j 2.x< 2.15.0-rc2

2) 官方最新版本

目前官方发布最新版本为2.16.0,用户可升级到最新版以修复漏洞。

3) 可能受到影响的产品:

Spring-Boot-strater-log4j2

Apache Struts2

Apache Solr

Apache Flink

Apache Druid

ElasticSearch

Flume

Dubbo

Redis

Logstash

Kafka

VMware

部分产品针对本次漏洞的官方信息: