2023-02微软漏洞通告

-

作者:火绒安全

-

发布时间:2023-02-15

-

阅读量:3871

微软官方发布了2023年2月的安全更新。本月更新公布了80个漏洞,包含38个远程执行代码漏洞、12个特权提升漏洞、10个拒绝服务漏洞、9个身份假冒漏洞、8个信息泄露漏洞、2个安全功能绕过漏洞、1个篡改漏洞,其中9个漏洞级别为“Critical”(高危),66个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

- .NET and Visual Studio

- .NET Framework

- 3D Builder

- Azure App Service

- Azure Data Box Gateway

- Azure DevOps

- Azure Machine Learning

- HoloLens

- Internet Storage Name Service

- Microsoft Defender for Endpoints

- Microsoft Defender for IoT

- Microsoft Dynamics

- Microsoft Edge (based on Chromium)

- Microsoft Exchange Server

- Microsoft Graphics Component

- Microsoft Malware Protection Engine

- Microsoft Office

- Microsoft Office OneNote

- Microsoft Office Publisher

- Microsoft Office SharePoint

- Microsoft Office Word

- Microsoft PostScript printer driver

- Microsoft WDAC OLE DB provider for SQL

- Microsoft Windows Codec Library

- Power BI

- SQL Server

- Visual Studio

- Windows Active Directory

- Windows ALPC

- Windows Universal Log File System Driver

- Windows Cryptographic Services

- Windows Distributed File System (DFS)

- Windows Fax and Scan Service

- Windows HTTP.sys

- Windows Installer

- Windows iSCSI

- Windows Kerberos

- Windows MSHTML platform

- Windows ODBC driver

- Windows Protected EAP (PEAP)

- Windows SChannel

- Windows Win32K

以下漏洞需特别注意

Windows 图形组件远程代码执行漏洞

CVE-2023-21823

严重级别:严重 CVSS:7.8

被利用级别:检测到利用

该漏洞已经检测到在野利用,且无需用户交互。攻击者可以利用此漏洞获得 SYSTEM 权限远程执行任意代码。

Windows 通用日志文件系统驱动程序特权提升漏洞

CVE-2023-23376/CVE-2023-21812

严重级别:严重 CVSS:7.8

被利用级别:检测到利用/很有可能被利用

该漏洞存在于本地的CLFS的驱动程序中,其中CVE-2023-23376已经检测到在野利用。攻击者可以利用此漏洞提升受攻击系统的权限并获得 SYSTEM 权限执行任意代码。

Microsoft Publisher 安全功能绕过漏洞

CVE-2023-21715

严重级别:严重 CVSS:7.3

被利用级别:检测到利用

该漏洞已经检测到在野利用, 经过身份验证的攻击者需要诱导用户下载并执行特制文件,才能利用漏洞绕过目标机器上的某些安全设置。

Microsoft Protected Extensible Authentication Protocol (PEAP) 远程代码执行漏洞

CVE-2023-21689/CVE-2023-21690/CVE-2023-21692

严重级别:高危 CVSS:9.8

被利用级别:很有可能被利用

未经身份验证的攻击者可以通过在网络上发送特制的恶意 PEAP 数据包来攻击 Microsoft Protected Extensible Authentication Protocol (PEAP) 服务器。成功利用该漏洞的攻击者可以远程执行任意代码。

Windows iSCSI 发现服务远程代码执行漏洞

CVE-2023-21803

严重级别:高危 CVSS:9.8

被利用级别:有可能被利用

只有32 位的 Windows 版本并且启用 iSCSI Initiator 客户端应用程序的计算机才受此漏洞影响。攻击者可以向目标计算机发送特制的恶意 DHCP 发现请求来利用此漏洞。成功利用该漏洞的攻击者可以远程执行任意代码。

Microsoft Word 远程代码执行漏洞

CVE-2023-21716

严重级别:高危 CVSS:9.8

被利用级别:有可能被利用

该漏洞攻击复杂度低,未经身份验证的攻击者可以发送包含 RTF 有效负载的恶意电子邮件来利用该漏洞。成功利用该漏洞的攻击者可以远程执行任意代码。火绒工程师建议及时更新office漏洞,或根据微软的官方文档,设置策略阻止 Office 打开来自未知或不受信任来源的 RTF 文档。

Microsoft Exchange Server 远程代码执行漏洞

CVE-2023-21706/CVE-2023-21707/CVE-2023-21529

严重级别:严重 CVSS:8.8

被利用级别:很有可能被利用

经过身份验证的攻击者可以通过网络调用在受攻击的服务器上远程执行任意代码。

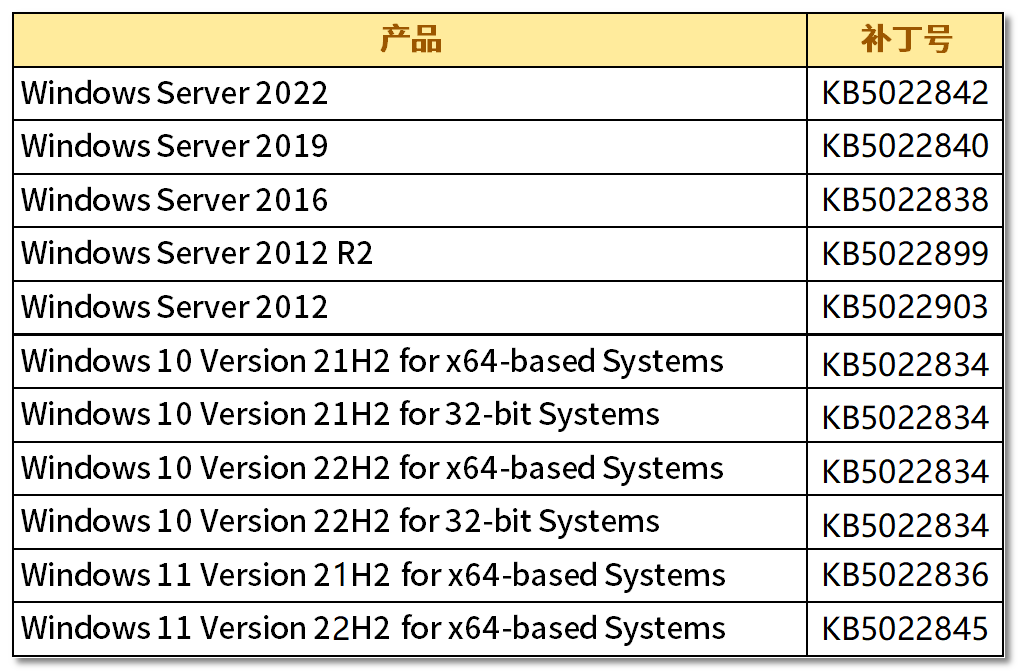

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2023-Feb