2023-06微软漏洞通告

-

作者:火绒安全

-

发布时间:2023-06-14

-

阅读量:3072

微软官方发布了2023年6月的安全更新。本月更新公布了94个漏洞,包含32个远程执行代码漏洞、18个特权提升漏洞、10个拒绝服务漏洞、10个身份假冒漏洞,6个信息泄露漏洞、4个安全功能绕过漏洞、其中6个漏洞级别为“Critical”(高危),70个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

- Azure DevOps

- .NET and Visual Studio

- Microsoft Dynamics

- Windows CryptoAPI

- Microsoft Exchange Server

- .NET Framework

- .NET Core

- NuGet Client

- Microsoft Edge (Chromium-based)

- Windows NTFS

- Windows Group Policy

- Remote Desktop Client

- SysInternals

- Windows DHCP Server

- Microsoft Office SharePoint

- Windows GDI

- Windows Win32K

- Windows TPM Device Driver

- Windows Cloud Files Mini Filter Driver

- Windows PGM

- Windows Authentication Methods

- Microsoft Windows Codecs Library

- Windows Geolocation Service

- Windows OLE

- Windows Filtering

- Windows Remote Procedure Call Runtime

- Microsoft WDAC OLE DB provider for SQL

- Windows ODBC Driver

- Windows Resilient File System (ReFS)

- Windows Collaborative Translation Framework

- Windows Bus Filter Driver

- Windows iSCSI

- Windows Container Manager Service

- Windows Hyper-V

- Windows Installer

- Microsoft Printer Drivers

- Windows Hello

- Windows Kernel

- Role: DNS Server

- Windows SMB

- Windows Server Service

- Microsoft Power Apps

- Microsoft Office Excel

- Microsoft Office Outlook

- Visual Studio

- Microsoft Office OneNote

- ASP .NET

- Visual Studio Code

- Microsoft Office

以下漏洞需特别注意

Microsoft SharePoint Server 特权提升漏洞

CVE-2023-29357

严重级别:高危 CVSS:9.8

被利用级别:很有可能被利用

该漏洞不需要用户交互,成功利用此漏洞的攻击者可提升受攻击系统账户的权限至SYSTEM权限执行任意代码。火绒工程师建议用户及时更新SharePoint Server系统。

Windows Pragmatic General Multicast (PGM) 远程代码执行漏洞

CVE-2023-29363/CVE-2023-32014/CVE-2023-32015

严重级别:高危 CVSS:9.8

被利用级别:有可能被利用

只有PGM服务器易受此漏洞影响。攻击者可以通过网络发送特制文件到运行Windows消息队列服务的PGM服务器,这可能导致攻击者在目标服务器上远程执行任意代码。

Microsoft Exchange Server 远程代码执行漏洞

CVE-2023-32031/CVE-2023-28310

严重级别:严重 CVSS:8.8/8.0

被利用级别:很有可能被利用

经过身份验证的攻击者可以通过网络调用或PowerShell远程会话在目标服务器上远程执行任意代码。

远程桌面客户端远程代码执行漏洞

CVE-2023-29362

严重级别:严重 CVSS:8.8

被利用级别:有可能被利用

在远程桌面连接的情况下,当受害者使用易受攻击的远程桌面客户端连接到攻击者的服务器时,控制远程桌面服务器的攻击者可以在RDP客户端计算机上远程执行任意代码。

Windows 协作翻译框架特权提升漏洞

CVE-2023-32009

严重级别:严重 CVSS:8.8

被利用级别:有可能被利用

该漏洞不需要用户交互,成功利用此漏洞的攻击者可提升受攻击系统账户的权限至SYSTEM权限执行任意代码。

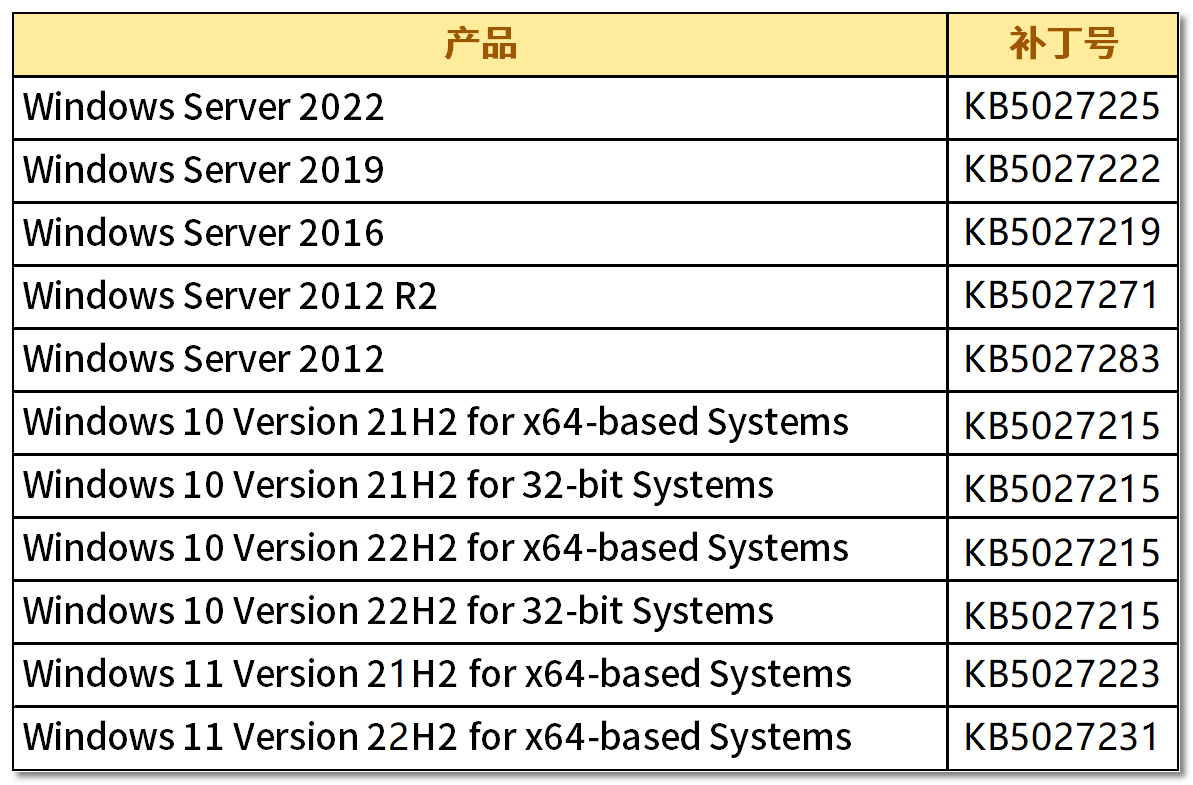

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2023-Jun