11月25日,包括中国台湾头部券商元大证券在内的多家台湾券商的交易系统告急,疑似遭到了黑客的“撞库攻击”,大量客户的证券账户被自动“下单”、批量买入港股。

此次被黑客盯上的元大证券,来头并不小,是台湾地区最大的综合证券商,此次突然遭遇黑客攻击,对当地证券市场的影响严重。台湾证期局明确,一定保障投资人的权益,并要求各大券商对系统进行强化升级。

事件发生后,元大证券也在官网发布公告,建议用户不定期更改密码,避免通过第三方平台登录,降低密码泄漏的风险。

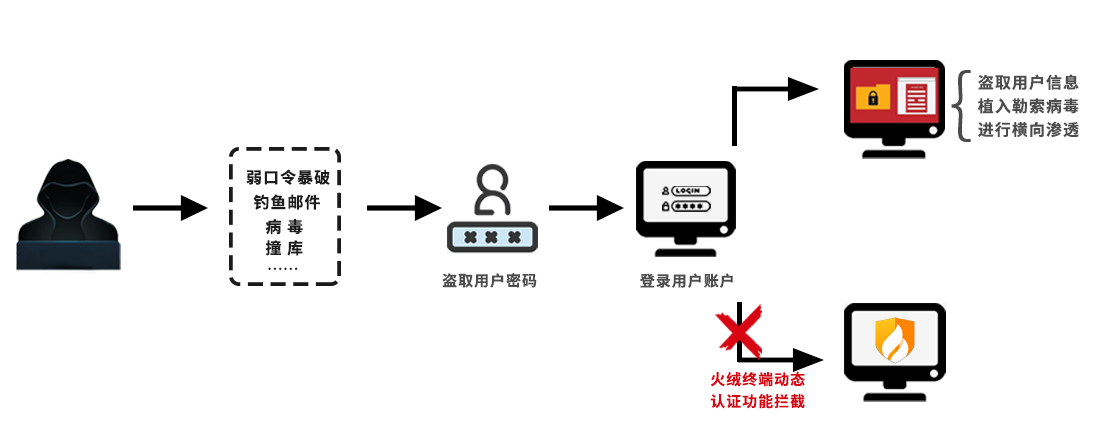

近年来“弱口令暴破”、“撞库攻击”、钓鱼邮件欺骗等事件频出,在不断刷新网络攻防手段。厂商对身份认证的方式也从传统的密码防护,向多因素认证领域布局。

多因素认证:1+1>2

多因素认证(MFA),是由多种认证方式组合起来的一套防御机制。目前来说,验证身份的方式五花八门,但基本都是从三个角度来实施,即:所知道的、所拥有的以及固有生物特征。

1、所知道的。用户自己所知道的信息,比如常见的各类平台的登入“密码”。

2、所拥有的。用户所拥有的一些物品也可以作为身份认证工具,比如身份证、门禁卡、钥匙、动态口令等。

3、固有生物特征。用户具备的一些生物特征,比如指纹、虹膜、笔迹、人脸识别等。

单一的验证方式防御较为薄弱,存在一定风险,比如密码会存在“暴力破解”、“撞库”、钓鱼邮件等攻击风险;钥匙、门卡面临丢失、被盗的可能;而生物特征验证,一旦遭遇信息泄漏,则面临更大的威胁。

多因素认证通过静态密码+动态密码、智能卡+静态密码、静态密码+指纹+动态密码等不同类型认证方式的组合,为攻击者设置更多的关卡,让用户即便在静态密码被攻陷、认证工具丢失后,依旧拥有对风险的抵抗力。

企业更需要多因素认证

对于企业而言,普通密码无疑是最容易受到攻击的目标之一。

一是因为默认账户的存在。很多系统和软件在初设置时,会直接生成一个默认账户和默认密码(admin等),而多数员工不会没有第一时间进行密码修改,于是遭到黑客的攻击。通过暴破默认账户密码,就可以顺利潜入企业终端,进行任意操作。

二是员工的安全意识良莠不齐。多数员工会出于侥幸心理,认为自己作为一个普通的员工,终端上的信息不具备入侵价值,随意使用了弱口令,结果成为攻击者横向攻击的跳板。

Verizon发布的《2020年数据泄露调查报告》显示,超过80%的企业数据泄露都是黑客利用被盗密码或弱密码导致。根据火绒安全威胁情报系统监测和评估,造成企业被勒索病毒攻击的原因之中,61%都是因为弱口令暴破。

为了针对这一情况,火绒安全企业版具备的“终端动态认证”功能,通过设置动态密码与用户原有的静态密码组成多因素认证,可有效防御弱口令暴破后的入侵问题。

当开启火绒安全“终端动态认证”功能后,无论是本地还是远程登录用户计算机时,都将弹出火绒安全的动态口令安全认证窗口。若用户设置了计算机密码,则该弹窗将在用户输入正确的账户密码后弹出;如果用户未设置计算机密码,则该弹窗开机直接弹出。用户需再次输入正确的动态口令才可登录计算机。

此外,火绒安全通过小程序来接收动态口令,与日常出行必备的手机进行绑定,一方面解决用户单独携带第三方工具的不便性,同时也达到了“静态+动态”的认证方式增加了用户信息、隐私安全性的目的。

作为企业内访问控制的第一道防线,单一的身份认证方式已经不足以抵挡内外部的各类威胁,而将不同类型的身份认证结合却能极大的提高安全性。结合企业用户使用场景的多因素身份认证,或已成为现在加固企业终端安全的最优解。