今年的RSA安全大会上,微软工程师公布一组数据,2020年1月份就有约为120万账户被黑客入侵过,其中,在高度敏感的企业用户群中,只有11%的企业账户开启了多因素认证(MFA)预防方案,而使用该方案,则可以阻止99%的账户被黑客入侵。

无独有偶,在2019年5月份,谷歌的工程师也披露过相似的数据与结论,用户只需要在谷歌账户中添加辅助认证的电话号码,就可以阻止100%的自动漫游攻击、99%的网络钓鱼攻击以及66%的口令攻击。

另外,安全厂商ESET的安全专家也在去年底发表过文章,称多因素身份认证虽然会有些繁琐不便,但确实能极大的提高账户的安全性。

巨头们心心念的“多因素认证”到底是个啥?

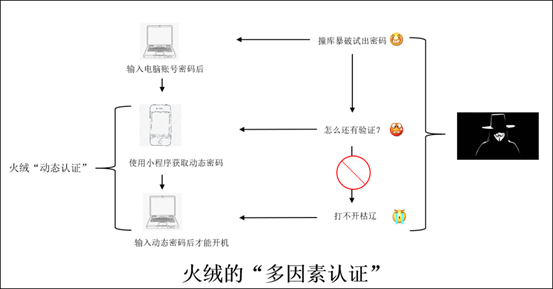

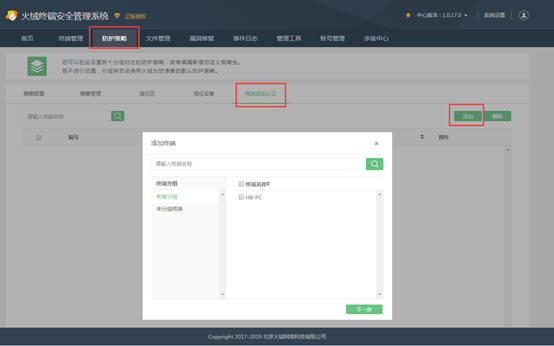

简单的说就是在用户已设置的密码之外,再设置一个或多个验证方式,增加黑客攻击入侵的难度。就比如我们的企业版刚刚推出的“终端动态认证”功能,除了用户的密码,还需要在手机上获取小程序提供的动态密码,输入动态密码后才能正常开机。

为什么要这么做,我们先看下黑客常用的攻击手段:

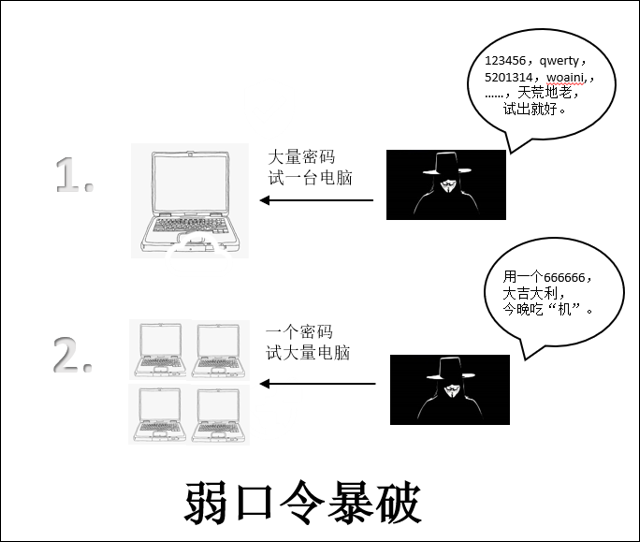

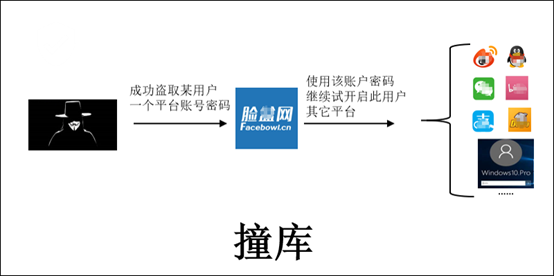

一个是弱口令暴破,通过某个简单且通用的密码,比如“123456”、“qwerty”等,去一个一个试大量的账户;另一种则是撞库,黑客成功攻击某一个平台账户并获取密码后,就会使用该账户名和密码攻击用户的其它所有账户。

这两个攻击手段,本身就没有什么技术含量,无非就是不停地重复去试。但这种看起来很“笨”的方式却很有效果,毕竟网撒多了,总能捞到鱼。

火绒在《2019勒索事件回顾:RDP弱口令渗透愈演愈烈》报告中就指出,企业被勒索病毒的攻击中,61%是因为弱口令渗透,并且包揽了8类高危勒索病毒中的6类。

与黑客攻击方式一样,“多因素身份认证”的防御方式也是“简单粗暴”,但却能有效过滤上述攻击:在不能通过其它二次验证情况下,即便黑客通过了账户密码验证,也依旧无法正常登入。

注:火绒的二次验证密码为动态密码,实时变化,几乎不会被再次暴破或撞库

当然,用户可以设置较强的组合密码,将大小写字母、数字、符号进行无规则排列,降低弱口令暴破的可能性,或者对于不同平台设置不同的密码,避免被撞库。

但这也极大的增加了用户使用产品的负担,经常重复“忘密码-改密码”的死循环。而且,并非所有的用户都能意识到增加密码强度可以降低被攻击的风险。真正需要考虑这方面的安全防御的,是众多的互联网厂商和安全厂商。

事实上,“多因素身份验证”在互联网终端的应用中已经随处可见,比如登录某个软件时需要短信确认、邮箱确认,再比如银行常见的网盾。直至现在,很多厂商开始将移动设备与签订安全协议的软件、程序相结合,推出各种提供“多因素认证”的软硬件工具,售卖给有需求的用户。

但事与愿违,作为一种单一的安全防御手段,“多因素认证”大多未能依附在有着庞大用户群的终端反病毒类软件中,导致其使用率并不高,与其它安全产品的配合度较低。这种情况在国内尤为凸显,单独使用、单独收费的“多因素认证”功能让不少用户选择让步。

考虑这方面的缺失,今年2月份,火绒专为企业版免费新增了“终端动态认证”功能。通过手机接收小程序发送的动态口令,实现“多因素认证”的目的,即便用户密码遭遇暴破,也还有另一道防护口令在等待他。这也是国内首次将“多因素认证”功能应用于终端反病毒软件中。

点击此处,可以详细了解火绒的“终端动态认证”功能。

附相关报道链接:

1、谷歌相关报道

2、微软相关报道

3、ESET相关报道

4、火绒安全报告