"WIFI共享大师"劫持首页推广告 受影响用户高达20万

-

作者:火绒安全

-

发布时间:2019-03-14

-

阅读量:900

一、概述

近日,火绒工程师发现从官网下载的"WIFI共享大师"在没任何提示的情况下强行劫持用户浏览器首页,并推送广告信息,受影响用户高达20W左右。火绒工程师分析认为,该软件疑似与一款名为"巨盾安全"的网游木马专杀软件出自同一制作团队,并通过技术手段躲避大多数安全软件的查杀。建议近期下载使用过该软件的用户尽快使用安全软件查杀。

所有在官网下载使用"WIFI共享大师"的用户都会受影响。"WiFi共享大师"启动后,会劫持用户浏览器首页(劫持浏览器列表如下图)。

"WIFI共享大师"还会躲避安全软件的查杀。该流氓软件启动后会检测用户电脑中是否存在杀毒软件,如果杀毒软件是Windows Defender,该软件会继续劫持用户首页,若是其他杀毒软件则不会劫持。

火绒工程师发现,"WIFI共享大师"与一款名为"巨盾安全"(现已停止运营)的网游木马专杀软件都带有"上海游安网络科技有限公司"数字签名。在"巨盾安全"官网明显位置也有"WIFI共享大师"的下载入口。并且,"WIFI共享大师"第一次更新时间与"巨盾安全软件"官网给出的最后一次更新时间都在2014年9月。我们怀疑该两款软件出自同一制作团队。

"火绒安全软件"最新版即可查杀流氓软件"WIFI共享大师"。

二、样本分析

近日,火绒接到用户反馈,WIFI共享大师在没任何提示的情况下强行篡改用户首页,且在WiFi共享大师设置菜单中也没有相关劫持功能的设置项。软件设置界面,如下图所示:

WIFI共享大师设置页面

WiFiUpdate.exe模块

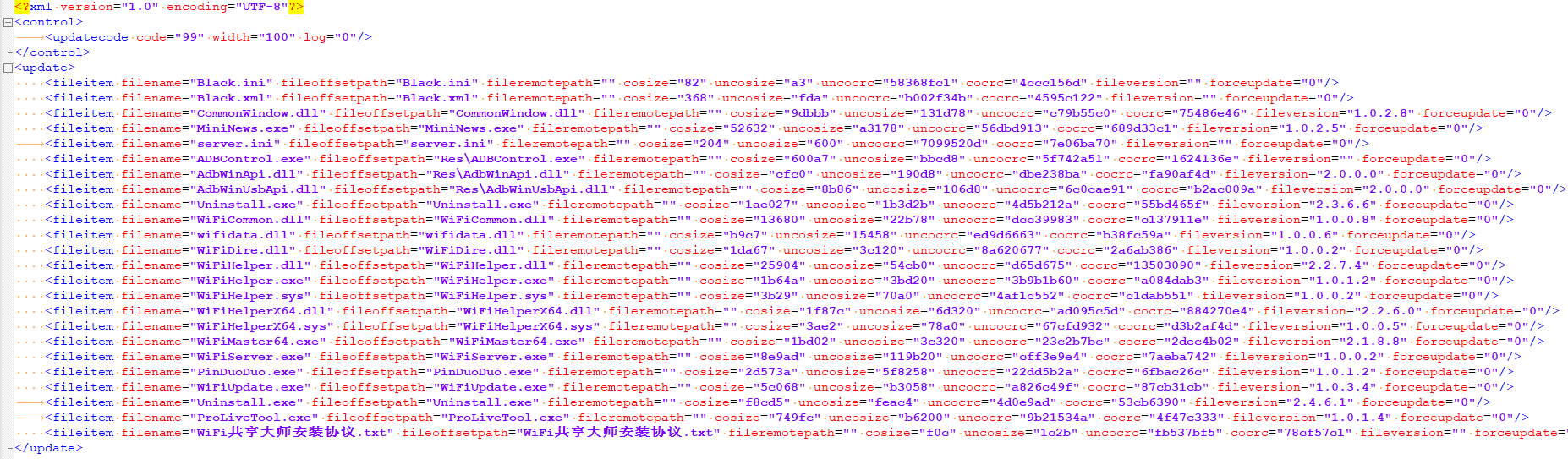

首先WiFi共享大师启动后会启动WiFiUpdate.exe,用于从远程更新服务器(hxxp://wifiup.ggsafe.com)上获取更新配置信息,获取的更新文件中包含有ProLiveTool.exe 和CommonWindow.dll、PinDuoDuo.exe,其中CommonWindow.dll是用于加载首页锁定模块和弹窗推广的主要功能模块,会在后文叙述。从服务端获取的配置信息,如下图所示:

配置信息

CommonWindow.dll模块

该模块被WiFiMaster.exe模块加载并执行,功能主要为启动广告模块(PinDuoDuo.exe)和劫持模块(ProLiveCopyTool.exe),关于劫持首页部分下文会详细叙述。推广页面,如下图所示:

推广页面

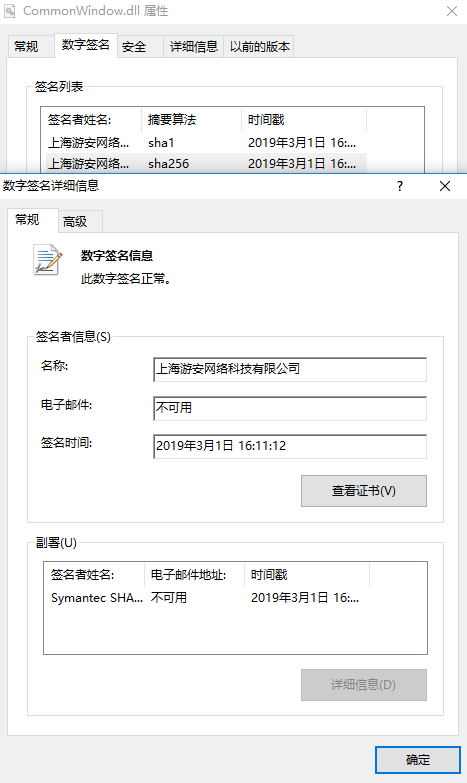

CommonWindow.dll文件带有"上海游安网络科技有限公司"有效数字签名信息,如下图所示:

CommonWindow.dll签名详情

ProLiveCopyTool.exe模块

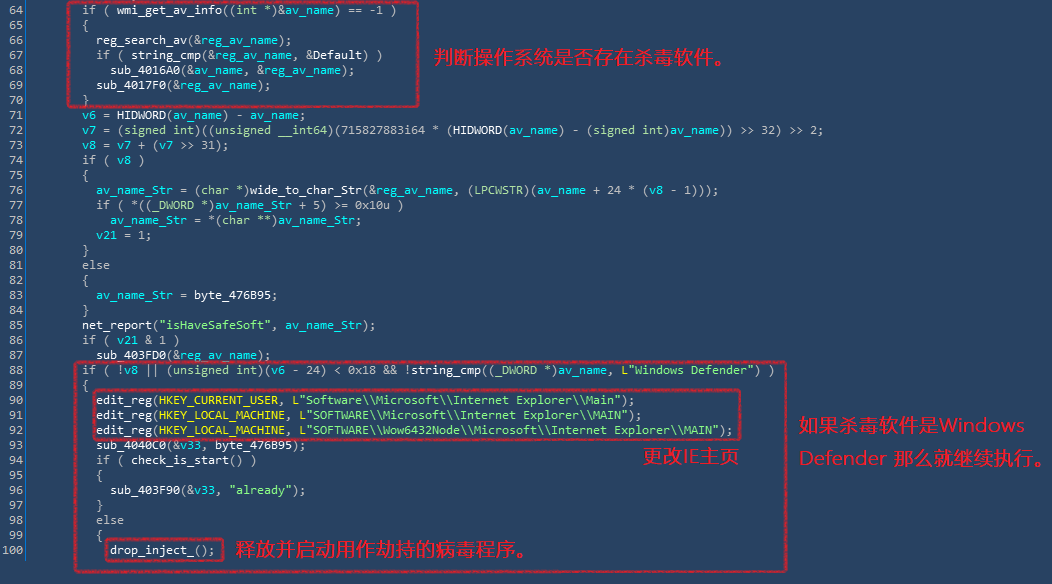

该模块主要有俩部分功能,分别是:释放用做劫持的injlhep.dll模块,和卸载injlhep.dll模块。首先该模块通过WMI查询(SELECT * FROM AntiVirusProduct)是否存在杀毒软件,用以躲避除Windows Defender以外大部分安全软件,并且遍历注册表Uninstall项下是否有已知的杀软名称(360安全卫士,360杀毒,腾讯电脑管家),如果不存在,随后通过修改IE注册表配置的方式劫持首页(hxxp://www.hao123.com/?tn=45082485_hao_pg),之后会释放injlhep.dll(用于劫持浏览器首页),并注入Explorer.exe进程中来劫持其他浏览器首页。相关代码,如下图所示:

检查环境

该模块会通过三种方式来将injlhep.dll注入到Explorer.exe进程,以下分别叙述。

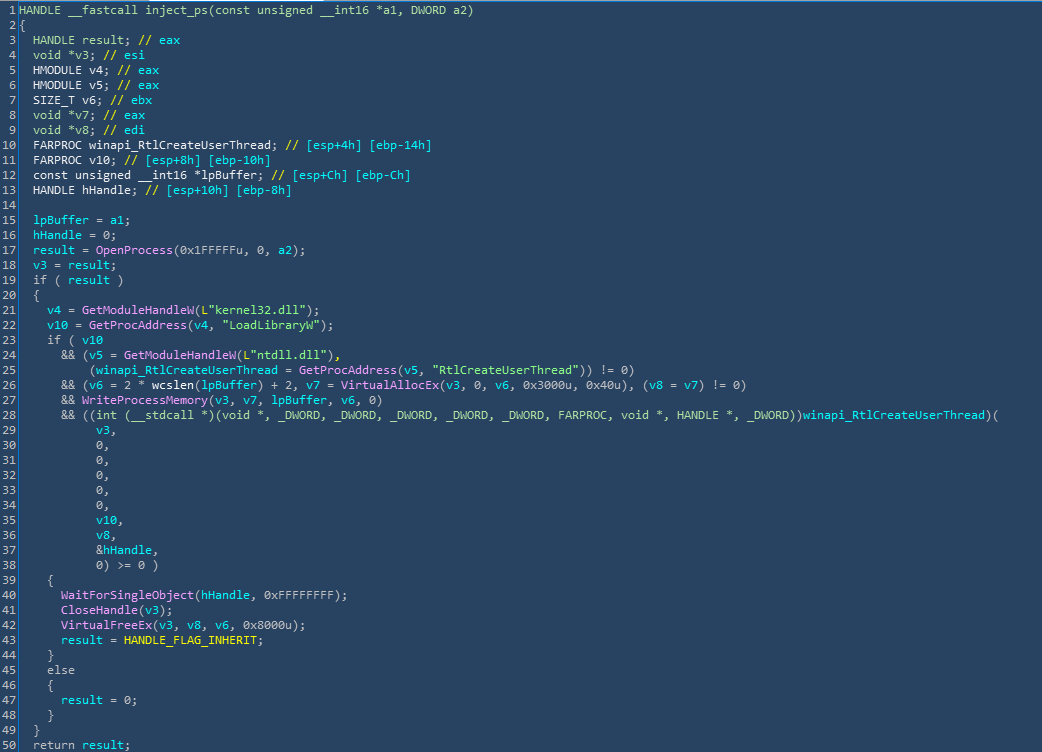

如果操作系统是32位那么会由ProLiveCopyTool.exe自己来将injlhep.dll(用于劫持浏览器首页)注入到目标进程。相关代码,如下图所示:

注入到目标进程

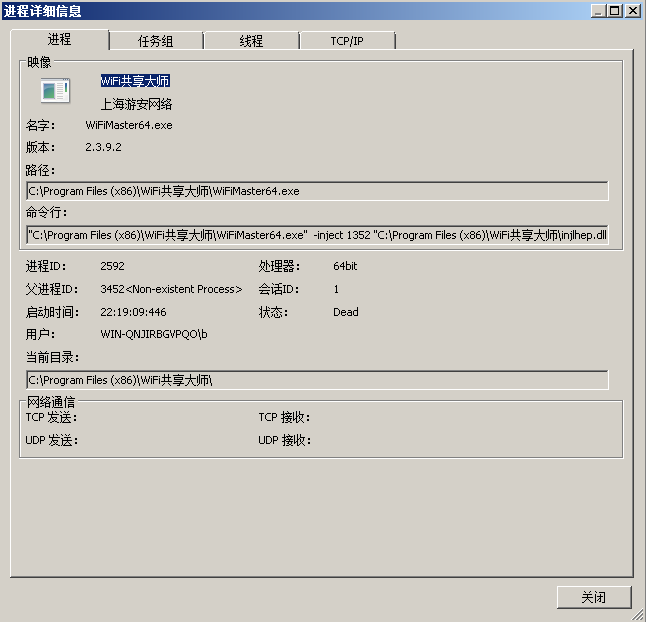

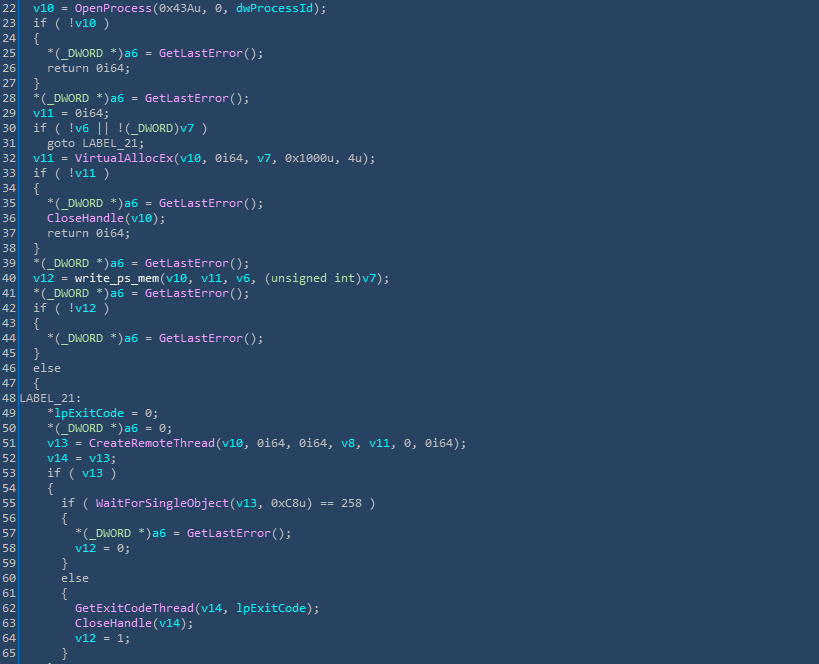

如果当前是非Windows 10且是64位操作系统,或者是Windows 10操作系统,并且版本小于10586,那么首先会释放injlhep.dll(用于劫持浏览器首页),然后调用WiFiMaster64.exe 并且传递命令行参数来完成注入。命令行参数及注入部分代码,如下图所示:

命令参数

注入部分代码

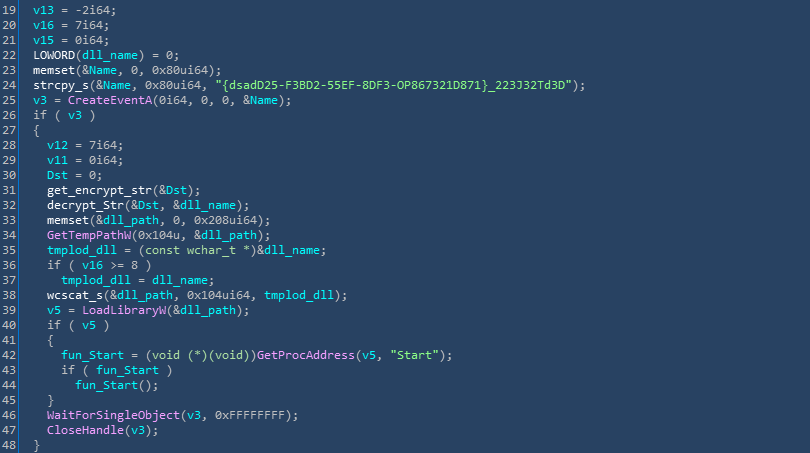

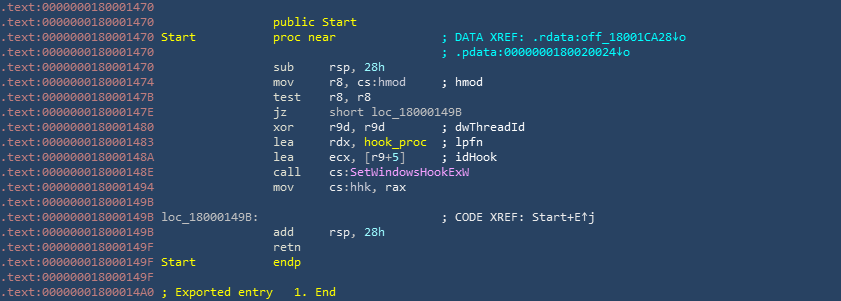

第三种情况是,当前操作系统必须是Windows10 X64并且 操作系统版本大于等于10586,那么会释放test.exe(用于加载tmplod.dll)、tmplod.dll(注册全局钩子用于加载injlhep.dll),injlhep.dll(用于劫持浏览器首页),释放完成后首先启动test.exe,然后test.exe启动后会加载再tmplod.dll,之后调用tmplod.dll的导出函数Start,该函数会注册全局钩子,当Explorer.exe加载tmplod.dll后,会将injlhep.dll加载到Explorer.exe进程空间中,达到劫持浏览器首页的目的,injlhep.dll会在后文分析。test.exe(用于加载tmplod.dll),如下图所示:

加载tmplod.

加载tmplod.

tmplod.dll(注册全局钩子用于加载injlhep.dll)相关代码,如下图所示:

加载全局钩子

加载全局钩子

加载用于劫持的动态库相关代码,如下图所示:

加载用于劫持的动态库

加载用于劫持的动态库

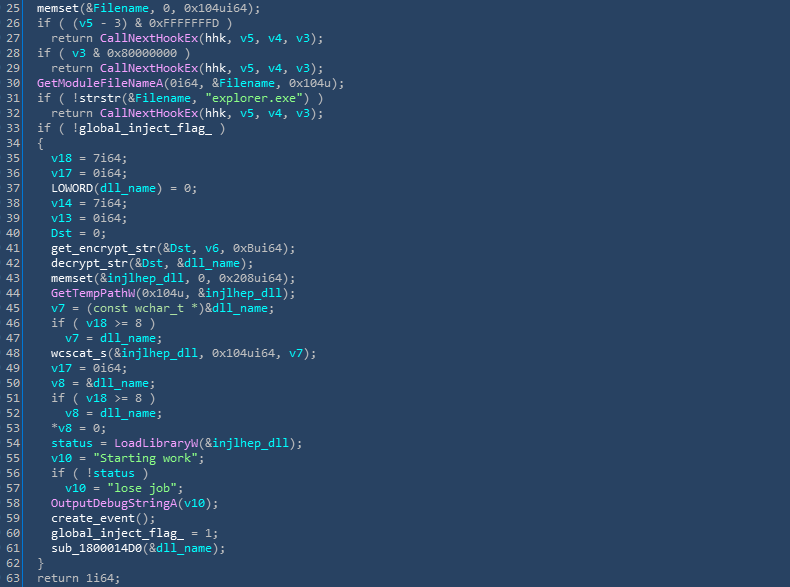

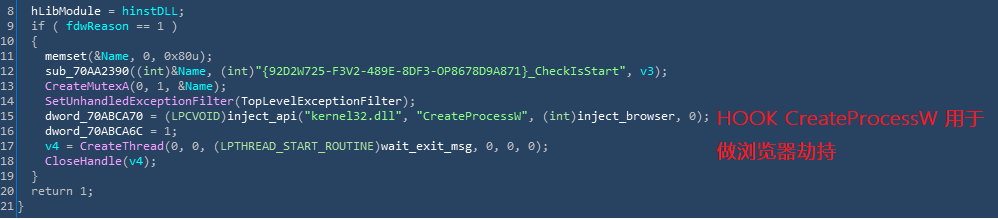

injlhep.dll模块

该模块被注入到Explorer.exe 进程后,首先会创建互斥体({92D2W725-F3V2-489E-8DF3-OP8678D9A871}_CheckIsStart),然后HOOK CreateProcessW 用作劫持浏览器首页(被更改的首页地址为:hxxps://www.hao123.com/?tn=45082485_hao_pg)。劫持部分代码,如下图所示:

劫持浏览器首页

劫持浏览器首页

浏览器列表

溯源分析

通过查询域名,我们得知WIFI共享大师的官网(hxxp://wifi.ggsafe.com)和巨盾网游安全软件(hxxp://www.ggsafe.com)的一级域名相同。且根据文件签名信息和网站版权信息,我们定位到两家公司(上海游安网络科技有限公司 和 上海巨人统平网络科技有限公司)与这两款软件可能存在直接关系。

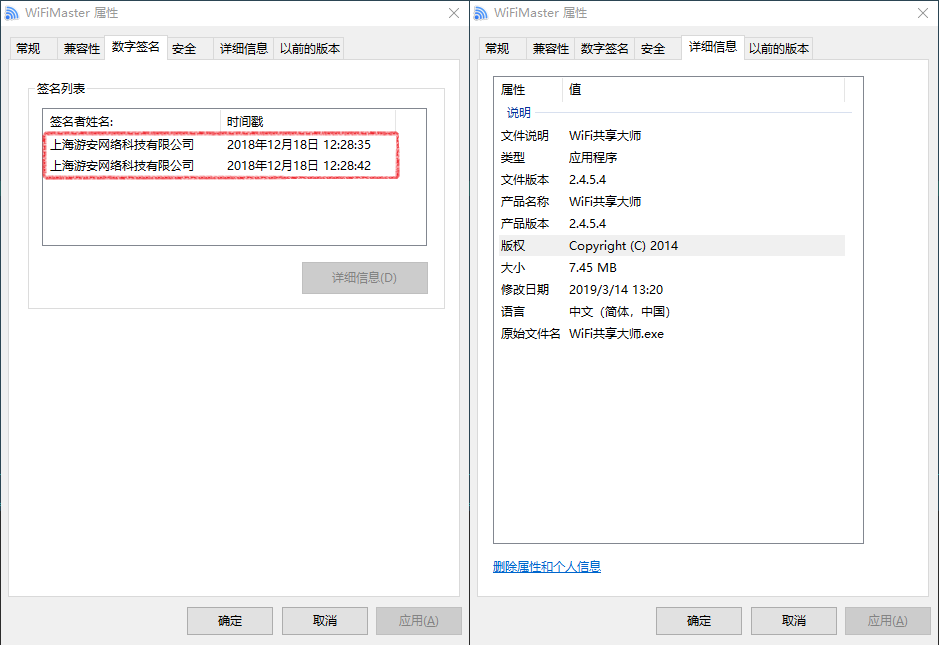

WiFi共享大师主程序带有"上海游安网络科技有限公司"有效数字签名,如下图所示:

WiFi共享大师主程序文件数字签名信息

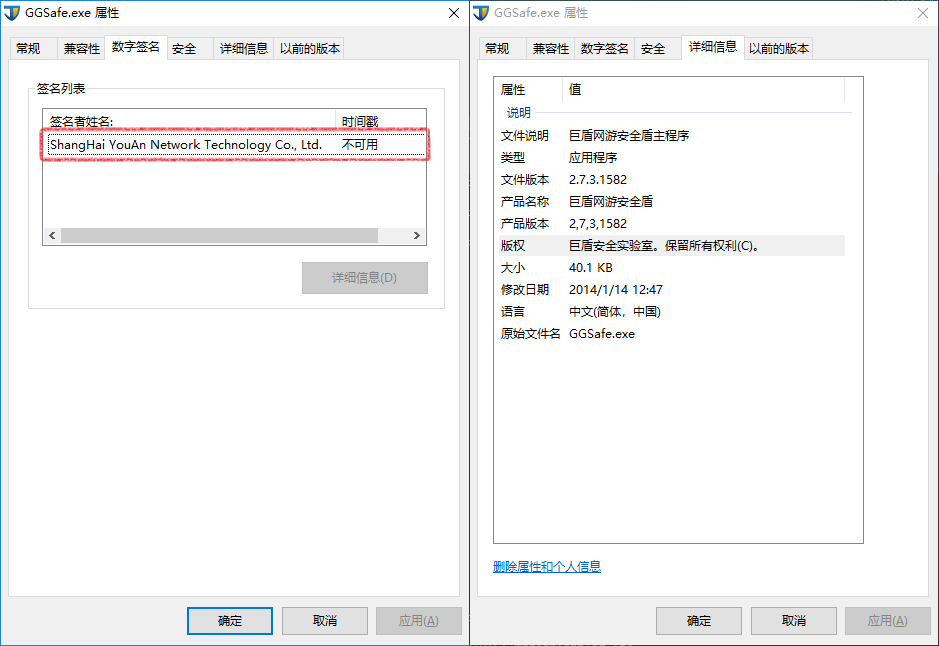

巨盾网游安全盾主程序也带有"ShangHai YouAn Network Technology Co., Ltd."数字签名,但该签名已被吊销。数字签名信息,如下图所示:

巨盾网游安全盾主程序数字签名信息

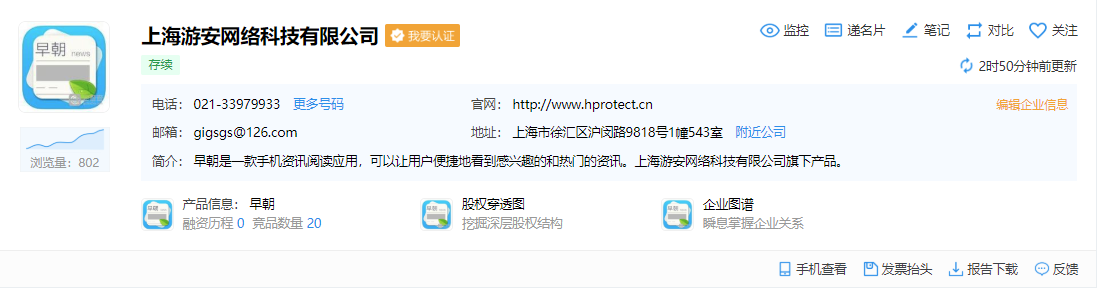

上海游安网络科技有限公司相关企业信息,如下图所示:

上海游安网络科技有限公司企业信息

该公司注册的软件版权信息,如下图所示:

上海游安网络科技有限公司相关软件版权信息

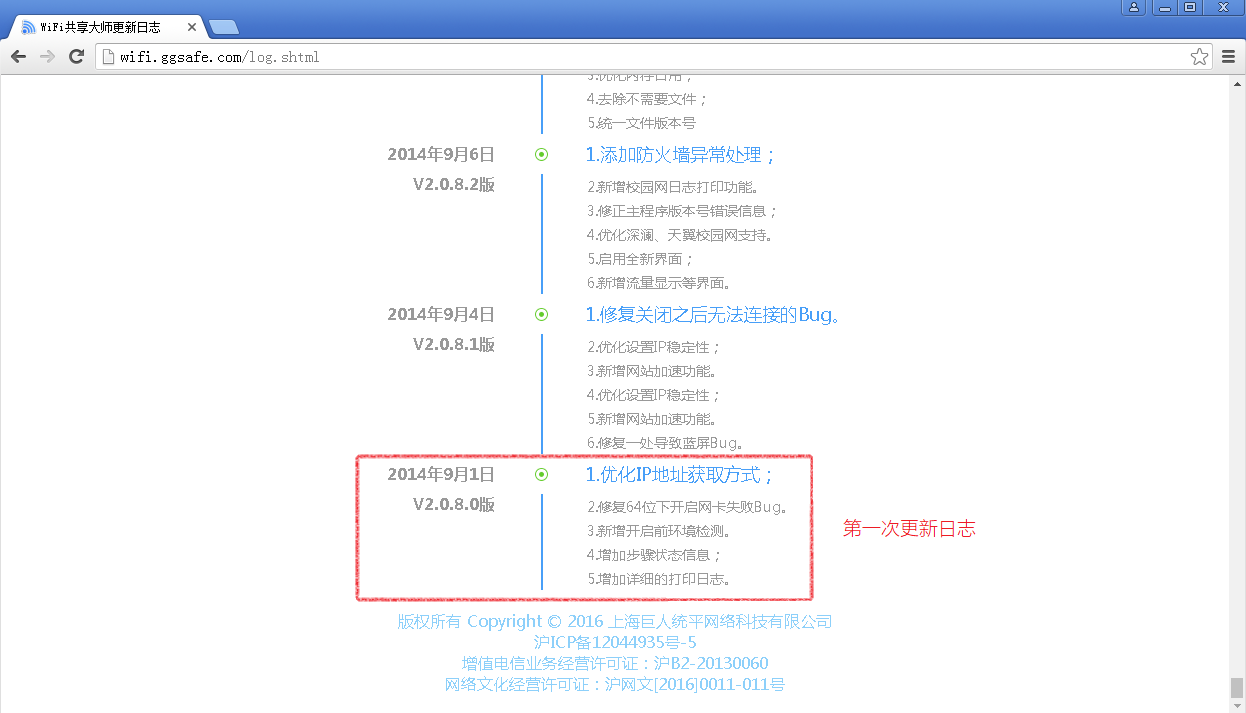

巨盾网游安全软件官网给出的最后一次更新时间为:2014年9月,与WIFI共享大师官网给出的第一次更新日志(hxxp://wifi.ggsafe.com/log.shtml)时间极为相近。所以据此,我们初步怀疑巨盾网游安全软件与WIFI共享大师软件为同一个软件团队开发。WIFI共享大师更新日志,如下图所示:

WIFI共享大师更新日志

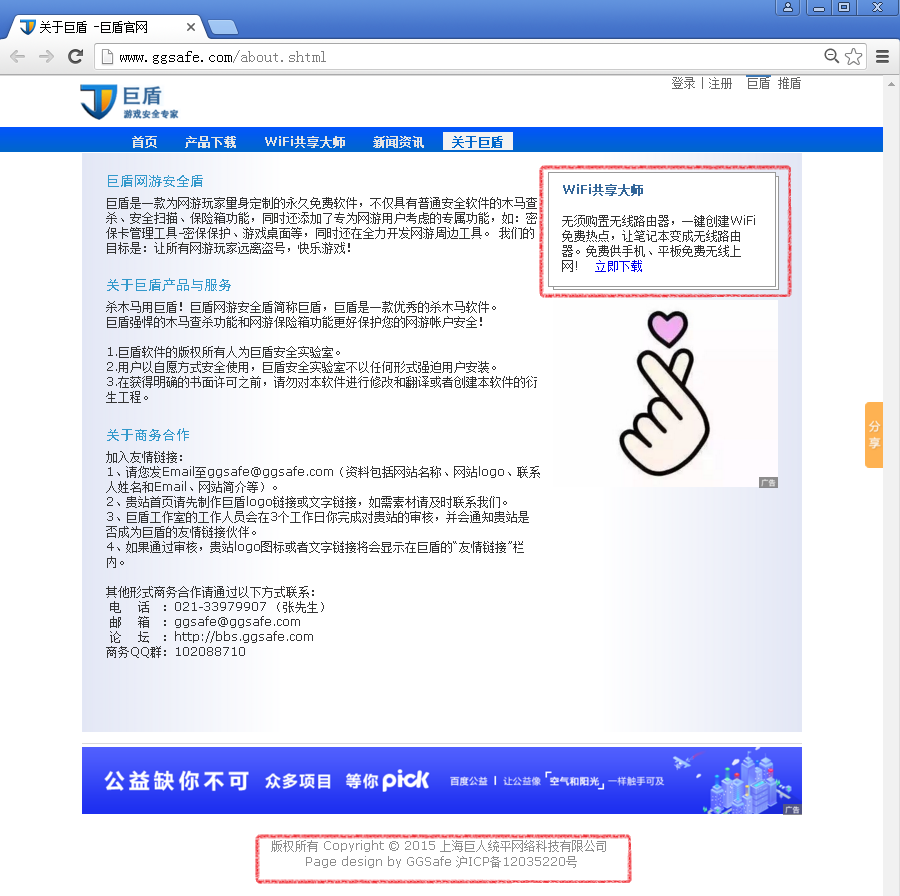

巨盾网游安全软件官网中显示的巨盾网游安全软件最后更新时间为2014年9月,并且在页面中还包含有WiFi共享大师的跳转链接。巨盾网游安全软件官网,如下图所示:

巨盾网游安全软件官网

巨盾网游安全软件官网

通过网站的版权信息,可以找到另一家关联公司"上海巨人统平网络科技有限公司"。网站页面,如下图所示:

网页版权信息

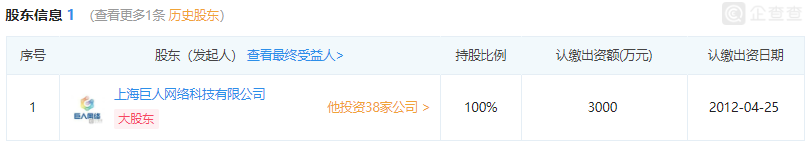

通过查询企业信息发现,上海巨人统平网络科技有限公司为上海巨人网络科技有限公司的全资子公司。股东信息,如下图所示:

股东信息

股东信息

在该公司的软件版权信息中,可以找到巨盾网游安全软件官网相关注册信息。如下图所示:

公司的软件版权信息

公司的软件版权信息

三、附录