勒索病毒Magniber新变种出现,火绒安全可查杀

-

作者:火绒安全

-

发布时间:2022-08-03

-

阅读量:2583

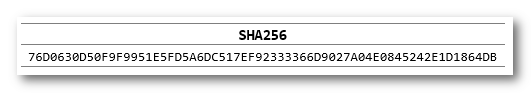

火绒安勒索病毒查杀图

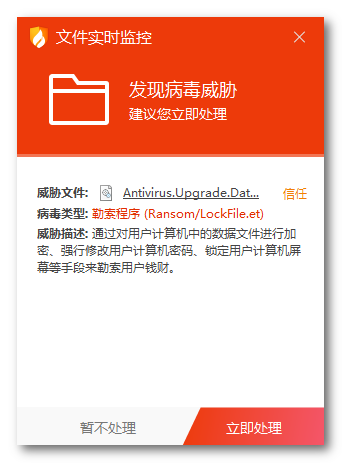

Magniber病毒的勒索信如下图所示:

勒索信内容

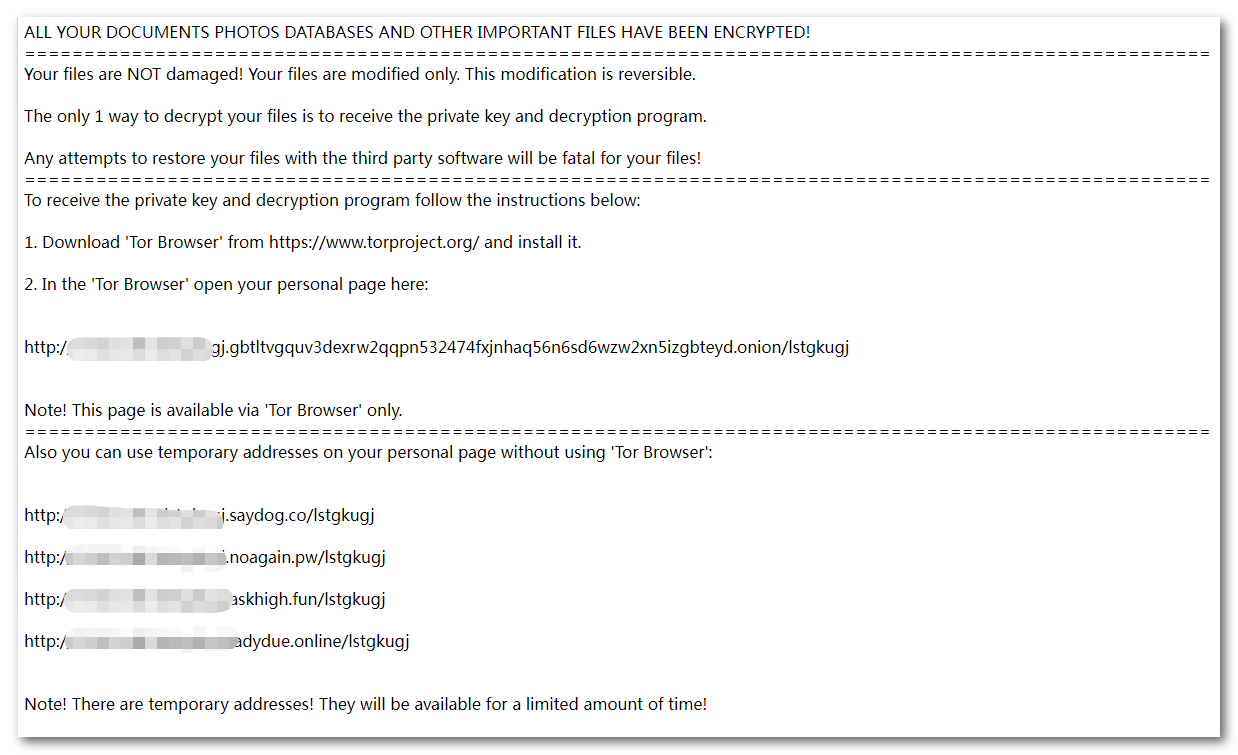

被勒索后,需要支付0.12比特币(目前大概18543人民币),相关暗网支付页面,如下图所示:

暗网支付页面

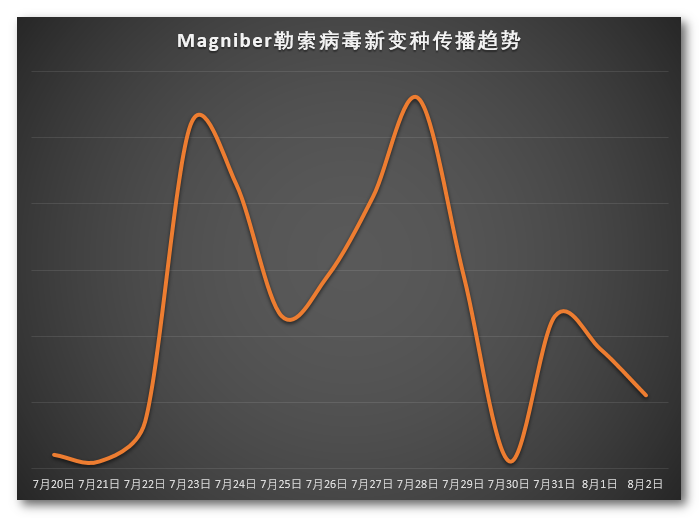

根据“火绒威胁情报系统”监测,从7月下旬开始,Magniber新变种异常活跃,传播趋势如下图所示:

近期Magniber新变种传播趋势图

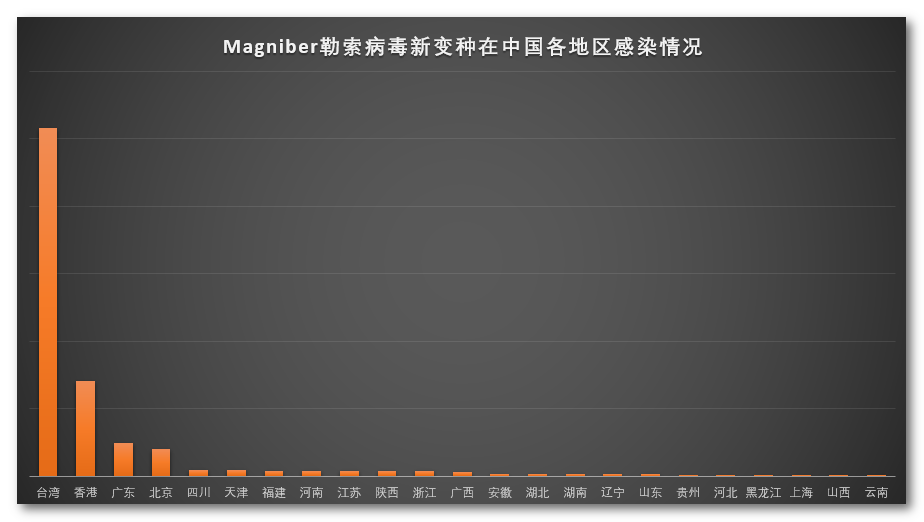

从Magniber新变种在国内各省份的感染量上看,暂时台湾和香港感染量较多,广东的感染量虽然排名第三,但与台湾、香港相比相差较多。根据Magniber病毒活跃的历史趋势看,现在仍处于其新一轮传播的初期阶段,依然存在在国内其他省份大范围传播的可能性。

近期Magniber新变种各省感染情况一览

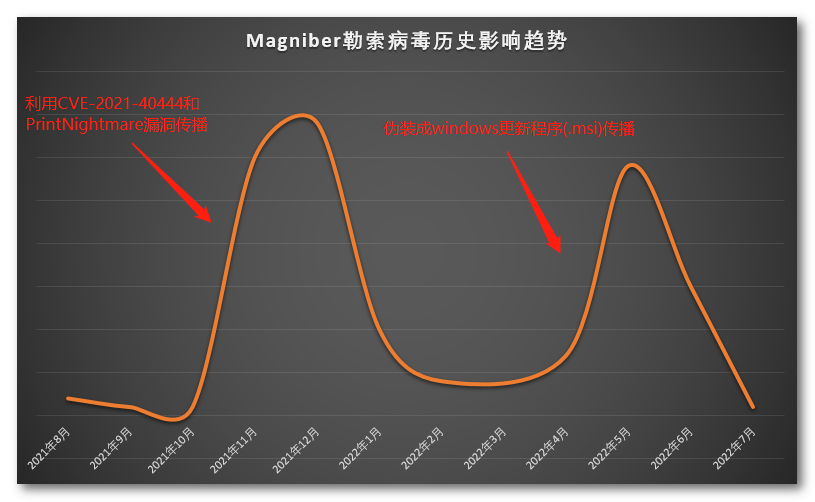

Magniber勒索病毒历史上一共出现过两次变种。第一次为2021年11月份利用CVE-2021-40444和PrintNightmare漏洞传播,第二次变种是2022年5月伪装成Windows更新程序(.msi)传播。根据以往的传播趋势来看,该病毒后续的传播量还会持续上升。

Magniber勒索病毒活跃趋势图

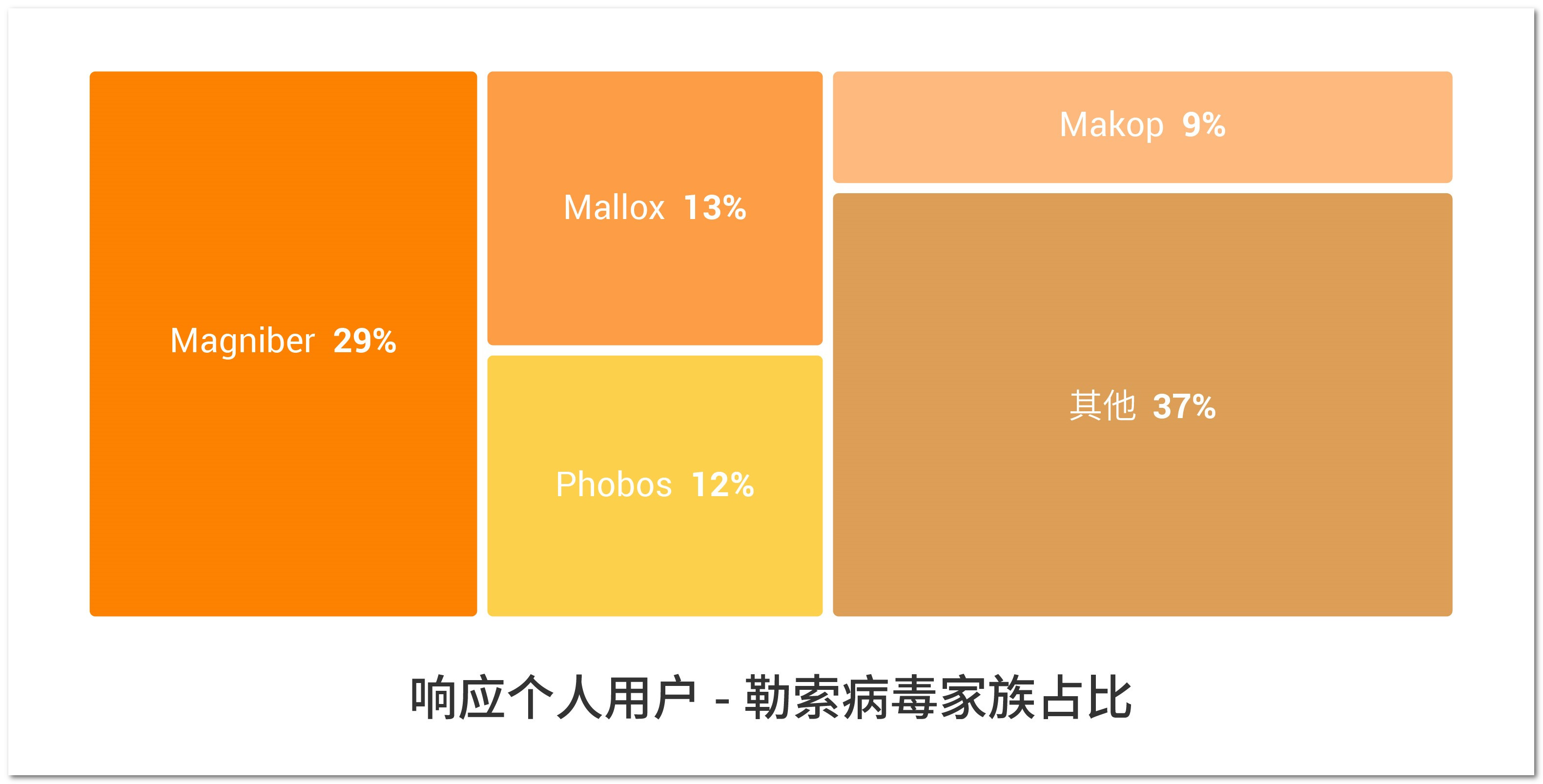

据最新发布的《火绒安全终端防护数据报告(2022上半年)》结果显示,今年1-6月间,火绒安全技术团队处理的个人用户被勒索事件中,Magniber数量占比最高,达29%。

火绒安全团队提醒广大用户,及时更新病毒库,做好自查防护,定期备份重要数据,谨防各类勒索病毒侵袭。

详细分析

病毒行为

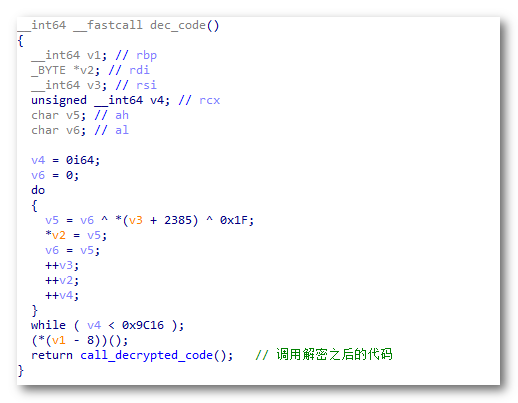

病毒启动后首先会进行自解密,相关代码如下图所示:

代码自解密

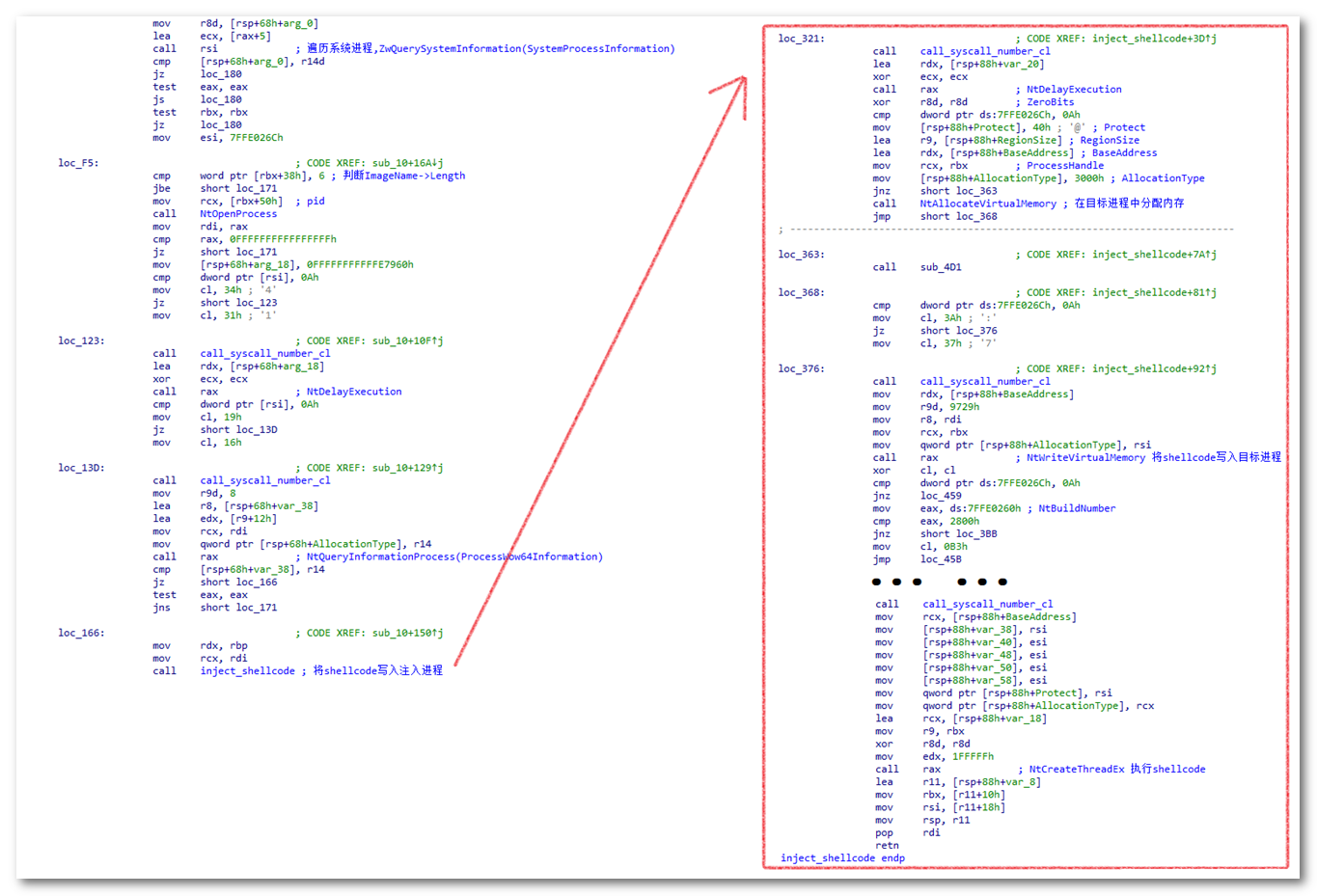

解密后会将带有勒索功能的shellcode注入到进程名大于6字节并且非WOW64的进程中(如:sihost.exe),相关代码,如下图所示:

注入shellcode

加密算法分析

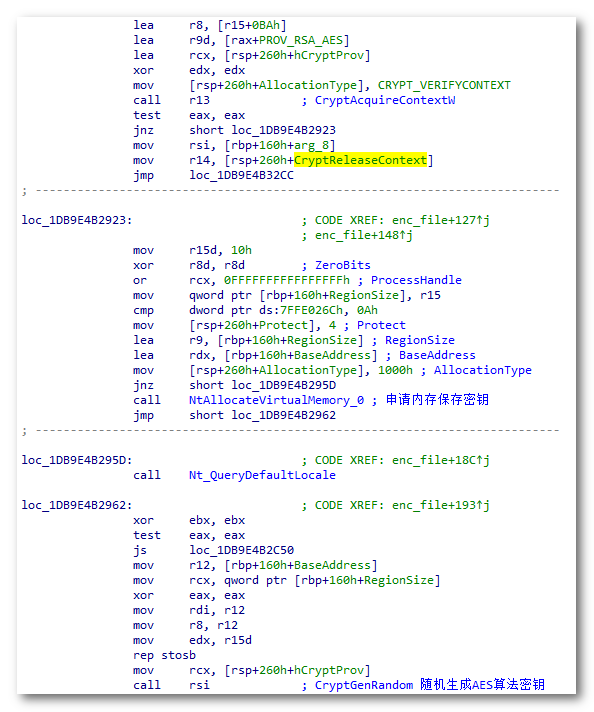

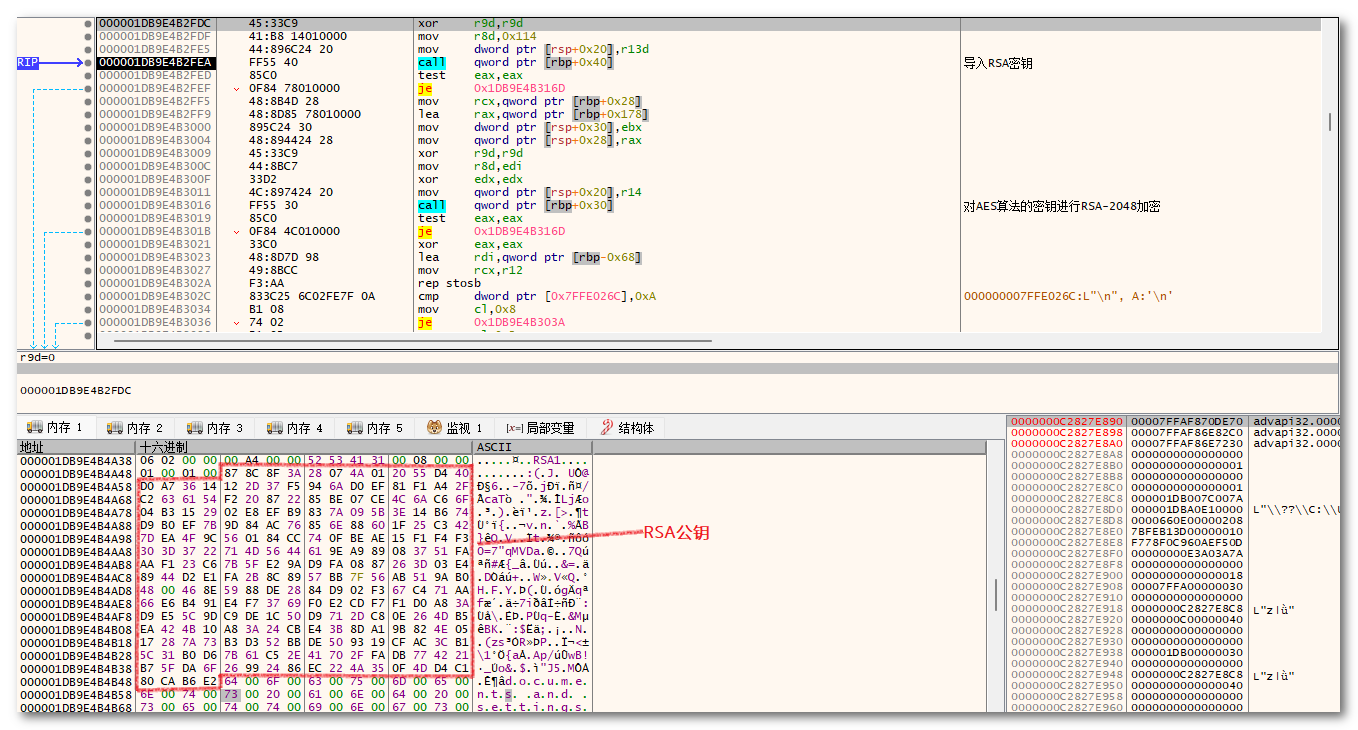

Magniber勒索病毒通过AES-128加密算法(对称加密)对文件进行加密,并且通过RSA-2048加密算法(非对称加密)来对AES算法的密钥进行加密,相关加密逻辑代码,如下图所示:

生成AES-128算法的密钥

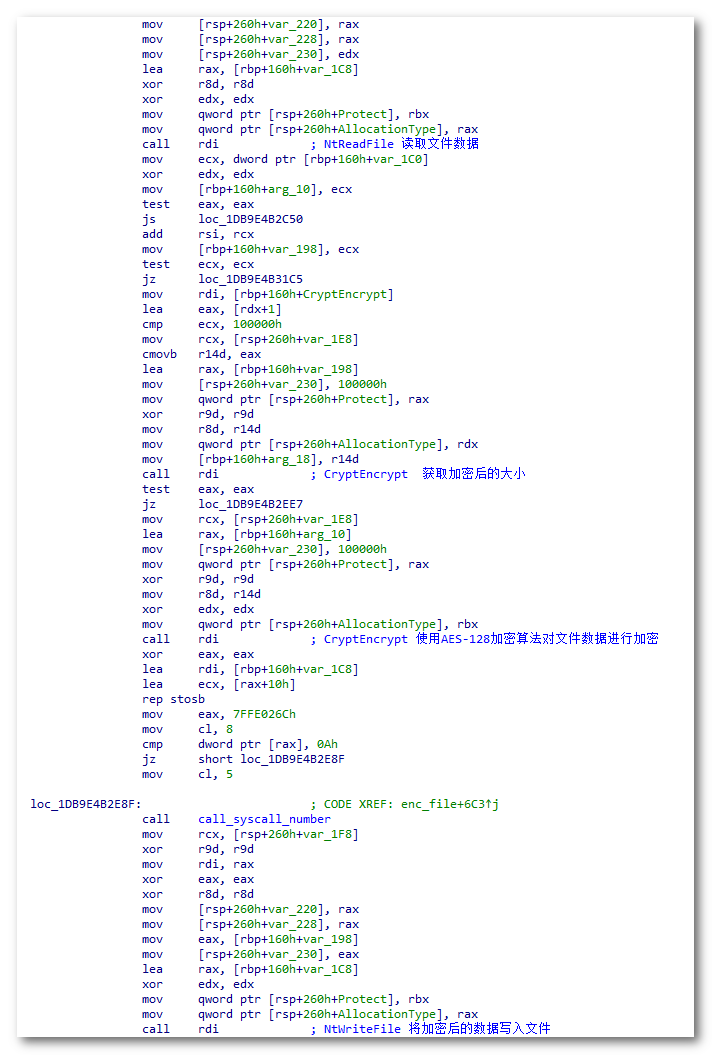

使用AES-128算法对文件进行加密,相关代码,如下图所示:

AES-128算法加密文件数据

将AES-128算法的密钥进行RSA-2048算法进行加密,相关代码,如下图所示:

对AES-128算法的密钥进行RSA-2048加密

附录

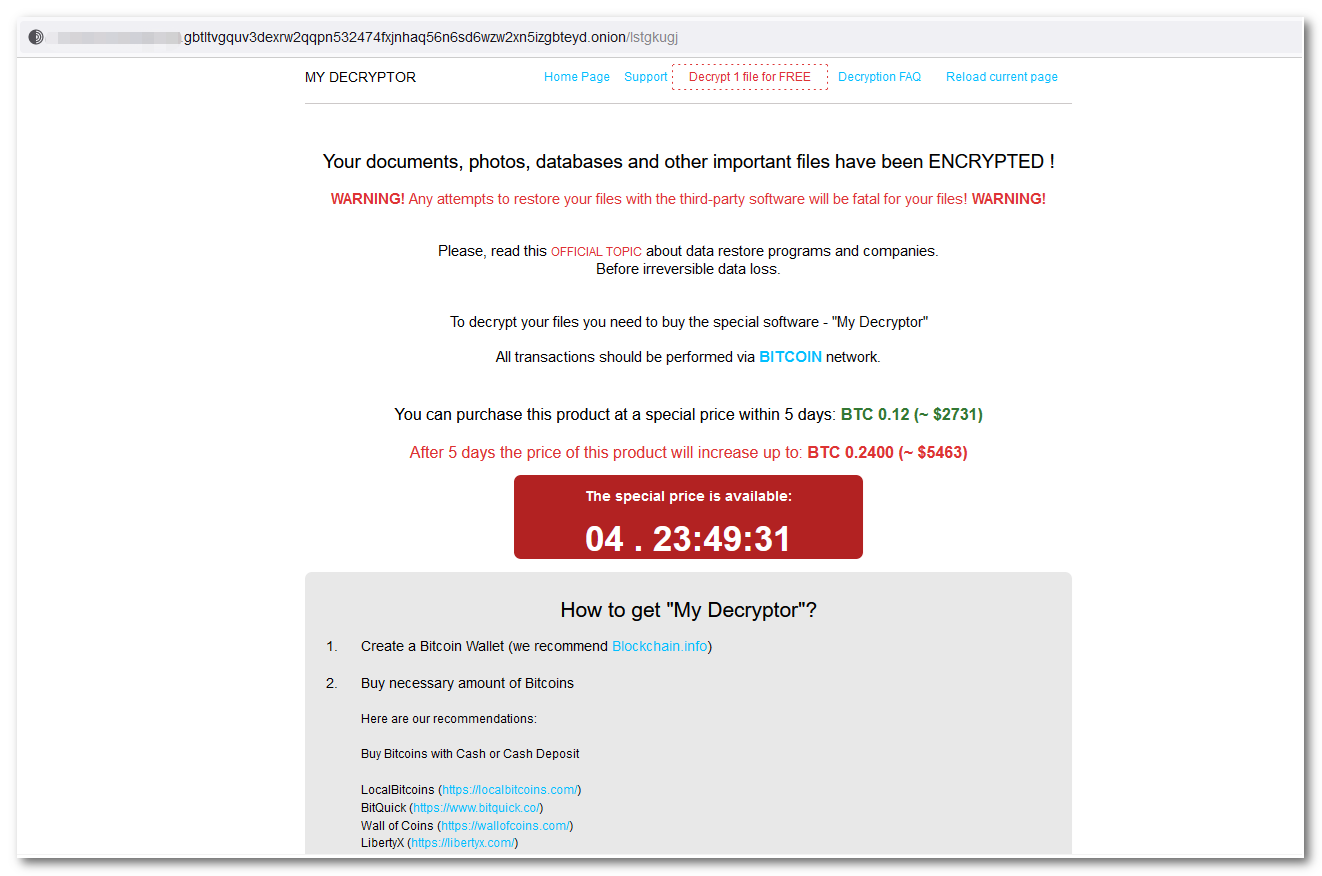

病毒HASH: