真实案例:某企业网络感染勒索病毒情况分析

-

作者:火绒安全

-

发布时间:2018-06-29

-

阅读量:6913

近日,某企业在试用“火绒终端安全管理系统”(以下简称“火绒企业版”)期间,发现勒索病毒攻击。火绒工程师现场调查发现,该企业网络中竟然有两种勒索病毒流窜感染,整体情况查明后,堪称企业网络染毒的典型案例。

一、GlobeImposter病毒

通过邮件传播,主要针对企业,会加密共享文件夹和本地文件夹,索取赎金。

解决方法:1、全网部署合格的企业版安全软件。2、全网查杀。

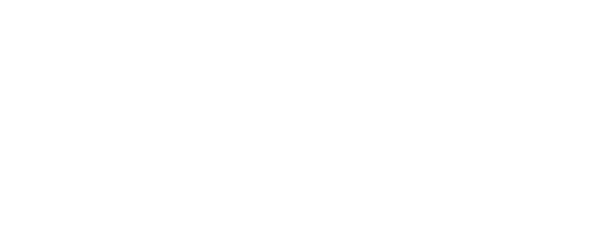

收到该企业求助后,火绒工程师通过远程查看被感染的服务器,发现只有共享文件夹内文件被加密,本地其他文件则未被加密,不符合勒索病毒全盘加密文件的特征,因此初步排除本机感染勒索病毒的可能(该服务器已安装火绒企业版)。

图:服务器共享文件夹被加密的文件

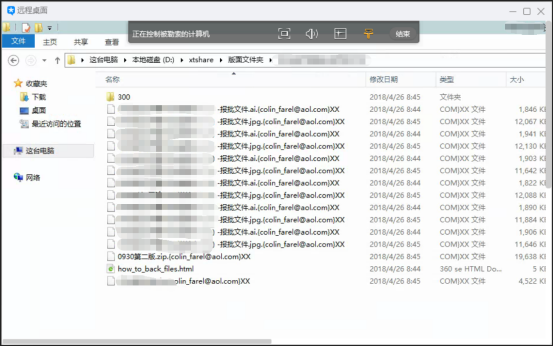

随后,火绒工程师从该服务器中找到勒索病毒留下的信息,通过接收赎金的邮箱和加密文件的后缀名,推断该勒索病毒为GlobeImposter(或变种)。GlobeImposter勒索家族主要以垃圾邮件方式进行传播,是目前比较流行的勒索病毒之一。

图:勒索病毒GlobeImposter留下的html信息

根据该企业运维人员描述,这台服务器电脑一直没有接收邮件、下载运行可疑文件的操作;再加上服务器本地文件未被加密,不符合勒索病毒的特征,火绒工程师进一步判断这台服务器非病毒作案的第一现场。

经询问后得知,该企业并非所有的电脑终端都部署了火绒企业版,极有可能是某台未安装安全软件的电脑,运行了携带勒索病毒GlobeImposter(或变种)的邮件,导致中毒,并被加密了共享文件夹。由于同一个局域网内的电脑都可以对共享文件夹进行任意操作,所以上述服务器虽然没有感染勒索病毒,但其共享文件夹文件依旧被加密。

二、Wannacry病毒

“蠕虫式”勒索病毒,通过“永恒之蓝”漏洞在局域网内横向传播,屡杀不绝,加密全盘文件。解决办法:1、全网部署火绒企业版。2通过管理中心日志记录的攻击者IP,找到感染源。3、对感染源全盘查杀。

除了GlobeImposter病毒,该企业人员还表示,电脑中经常出现大量其他病毒的攻击,并且屡杀不止。通过火绒拦截查杀的日志发现,这些病毒为勒索病毒wannacry,在传播过程中,已经被“火绒企业版”的“漏洞攻击拦截”阻止,并留下相关记录。

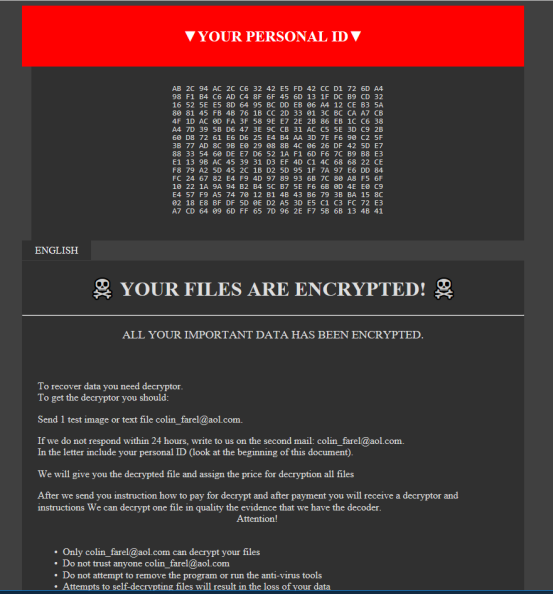

图:火绒拦截查杀到的wannacry勒索病毒

针对上述情况,火绒工程师远程指导该企业人员操作“火绒企业版”的控制中心,打开“事件日志”→“网络防御”,在“黑客拦截入侵”功能日志中,找到攻击源的IP地址,发现该感染源电脑同样没有安装火绒企业版,因此在感染Wannacry病毒后,不断在网络中,向其他电脑传播(只向有“永恒之蓝”漏洞的电脑传播)。

通过给该感染源电脑安装“火绒企业版”,并全盘查杀,清除了病毒,相关电脑也不再提示被Wannacry病毒攻击。

图:火绒“漏洞攻击拦截”功能帮助找到攻击源IP

总结:

该企业办公网络有上千台电脑终端,在试用“火绒企业版”期间,仅部署了100多台,其他电脑终端有的裸奔,有的安装其他安全软件,因此导致如下情况。1、未被GlobeImposter病毒感染的某台服务器(已安装“火绒企业版”),共享文件夹被加密。2、部分电脑(有“永恒之蓝”漏洞,但是安装了“火绒企业版”)反复拦截到Wannacry病毒攻击。

该企业立即采取行动,给公司所有电脑终端全部安装“火绒企业版”,并进行全网查杀之后,上述两种勒索病毒感染的情况未再复现。

针对此案例火绒工程师建议,企业网络应该全网部署合格的企业安全软件,并尽量修补漏洞,如果不能保证所有电脑的终端都及时修补漏洞,则需要使用安全软件的“漏洞攻击拦截”功能及相关日志,寻找、处理感染源。