真实案例: 记火绒工程师帮助某企业详细排查、分析多次勒索病毒事件

-

作者:火绒安全

-

发布时间:2019-10-11

-

阅读量:11776

近日,某公司安装部署“火绒终端安全管理系统1.0”(以下简称“火绒企业版”)后,通过火绒日志发现大量拦截病毒记录,向火绒求助。火绒工程师远程分析日志后发现,该公司服务器近期频繁遭到黑客入侵,企图运行勒索病毒,但均被火绒拦截。随后,火绒工程师在帮助用户做全面排查过程中又发现了木马病毒,经查看该病毒入侵日期在部署“火绒企业版“之前,推测该公司在此前还曾遭遇过黑客入侵,得到用户确认。最终,火绒工程师指导该公司使用“火绒企业版”下发“全盘查杀“命令后清理了服务器中残留的病毒,彻底解决了黑客入侵的问题。

相关病毒

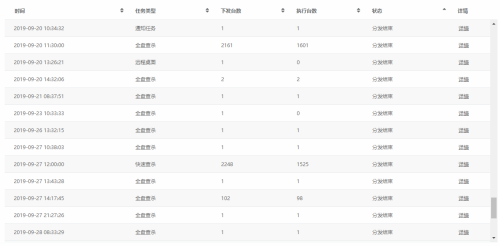

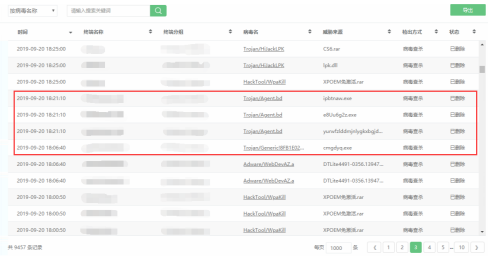

某公司在“火绒企业版”中心日志中发现服务器上有大量拦截日志,联系火绒工程师进行排查。查看后发现,有黑客在该公司服务器中实施勒索攻击,被火绒成功拦截。

被火绒拦截的黑客入侵时间为9月份。黑客使用的账户为域管理员账户,此账户密码已经泄露。黑客曾试图执行上传到用户服务器的渗透脚本、黑客工具、勒索病毒均被火绒文件实时监控拦截,并在中心日志中记录。

因为用户使用火绒设置了管理员密码,黑客无法退出火绒保护,更无法绕过火绒文件监控的查杀,最终只得放弃勒索。用户企业数据安全和业务均未受到此次攻击影响。对于用户已经泄露的账户和密码火绒工程师也给予了相应的安全建议。

值得注意的是,在火绒工程师处理的多起企业被入侵事件中,因为管理员密码泄露和被暴力破解导致的事件占据很大比例,可见大部分企业管理员对高权限账户密码的使用存在问题。这也是该公司9月份安全事件的主要问题。

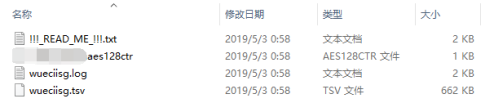

随后火绒工程师指导用户全网部署火绒终端,在使用“火绒企业版”进行全盘安全检测时发现服务器中存在木马病毒,根据文件创建时间推断早在5月份(未部署“火绒企业版“)就已经有黑客成功入侵过服务器。随后用户确认,该公司确实在今年5月曾遭到入侵并感染勒索病毒。

被加密的文件

残留木马

这些残存的木马病毒会通过共享在内网进行传播,并窃取系统信息等数据,同时进行弱口令爆破。最终火绒工程师指导该公司对所有部署火绒终端的服务器下发“全盘查杀“命令清除了残留的木马病毒。

如今"黑客入侵+勒索病毒"恶性攻击事件日渐增多,主要攻击目标为各大政企单位,一旦攻击成功将损失惨重。企业的安全管理员通过定期检测,设置合理的安全软件策略,可以很大程度上降低类似安全事故发生的概率。因此火绒工程师对已经部署“火绒企业版”的企业有以下安全建议:

1. 在火绒中心内对外网、业务等服务器单独分组并应用策略,以便后期进行维护,关闭不需要的系统服务、默认共享,并使用火绒"IP协议控制"功能限制高危端口;

2. 在火绒中心内,启用"管理员密码保护"、"防止终端卸载密码保护",保证火绒正常运行;

3. 使用火绒"漏洞修复"功能定期安装补丁,保护终端不受Windows漏洞影响;

4. 员工使用移动设备时,遵循“先查杀,后使用”的原则,避免感染通过移动设备传播的蠕虫病毒;

5. Windows与服务账户,账户密码需符合密码安全性要求,不要存在账户空口令或弱口令的情况。组策略内配置"账户锁定阈值",账户登录失败次数过多时锁定;

6. 对重要数据进行异地备份,定期审查火绒与Windows日志,定期下发查杀任务,发现异常时,及时联系安全公司,对网络内异常进行排查。

7. “火绒企业版”用户可以随时联系火绒工程师,获取更多专业、有效的防御策略。