2025-04微软漏洞通告

-

作者:火绒安全

-

发布时间:2025-04-09

-

阅读量:3237

微软官方发布了2025年04月的安全更新。本月更新公布了202个漏洞,包含49个特权提升漏洞、33个远程执行代码漏洞、17个信息泄露漏洞、14个拒绝服务漏洞、9个安全功能绕过漏洞、3个身份假冒漏洞,其中11个漏洞级别为“Critical”(高危),112个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

Active Directory Domain Services

ASP.NET Core

Azure Local

Azure Local Cluster

Azure Portal Windows Admin Center

Dynamics Business Central

Microsoft AutoUpdate (MAU)

Microsoft Edge (Chromium-based)

Microsoft Edge for iOS

Microsoft Office

Microsoft Office Excel

Microsoft Office OneNote

Microsoft Office SharePoint

Microsoft Office Word

Microsoft Streaming Service

Microsoft Virtual Hard Drive

OpenSSH for Windows

Outlook for Android

Power Automate

Remote Desktop Client

Remote Desktop Gateway Service

RPC Endpoint Mapper Service

System Center

Visual Studio

Visual Studio Code

Visual Studio Tools for Applications and SQL Server Management Studio

Windows Active Directory Certificate Services

Windows BitLocker

Windows Bluetooth Service

Windows Common Log File System Driver

Windows Cryptographic Services

Windows Defender Application Control (WDAC)

Windows Digital Media

Windows DWM Core Library

Windows Hello

Windows HTTP.sys

Windows Hyper-V

Windows Installer

Windows Kerberos

Windows Kernel

Windows Kernel Memory

Windows Kernel-Mode Drivers

Windows LDAP - Lightweight Directory Access Protocol

Windows Local Security Authority (LSA)

Windows Local Session Manager (LSM)

Windows Mark of the Web (MOTW)

Windows Media

Windows Mobile Broadband

Windows NTFS

Windows Power Dependency Coordinator

Windows Remote Desktop Services

Windows Resilient File System (ReFS)

Windows Routing and Remote Access Service (RRAS)

Windows Secure Channel

Windows Security Zone Mapping

Windows Shell

Windows Standards-Based Storage Management Service

Windows Subsystem for Linux

Windows TCP/IP

Windows Telephony Service

Windows Universal Plug and Play (UPnP) Device Host

Windows Update Stack

Windows upnphost.dll

Windows USB Print Driver

Windows Virtualization-Based Security (VBS) Enclave

Windows Win32K - GRFX

以下漏洞需特别注意

Windows 通用日志文件系统驱动程序提权漏洞

CVE-2025-29824

严重级别:严重 CVSS:7.8

被利用级别:检测到利用

此漏洞无需用户交互。该漏洞是Windows通用日志文件系统(CLFS)驱动程序中的一个“使用后释放 (Use-After-Free,UAF)”漏洞。成功利用此漏洞的攻击者可以获得SYSTEM权限。

Windows 轻量级目录访问协议(LDAP)远程代码执行漏洞

CVE-2025-26663

严重级别:高危 CVSS:8.1

被利用级别:很有可能被利用

此漏洞无需用户交互。该漏洞源于LDAP服务的“使用后释放(Use-After-Free,UAF)”内存错误,可能导致系统被完全控制,使攻击者能够直接远程执行任意代码。攻击者无需经过授权,成功利用此漏洞的攻击者可通过发送特制请求,在无用户交互情况下远程执行代码。

Windows 远程桌面服务远程代码执行漏洞

CVE-2025-27482

严重级别:高危 CVSS:8.1

被利用级别:有可能被利用

此漏洞无需用户交互。攻击者无需经过授权,即可通过网络远程执行代码。成功利用此漏洞的攻击者,可通过连接到具有远程桌面网关角色的系统,触发竞争条件,创建“使用后释放 (Use-After-Free,UAF)”场景,进而利用此条件执行任意代码。

Windows Kerberos 提权漏洞

CVE-2025-26647

严重级别:严重 CVSS:8.1

被利用级别:有可能被利用

此漏洞无需用户交互。攻击者无需经过授权,即可通过在本地网络上实施中间人攻击(MITM)或其他欺骗技术,向客户端发送伪造的Kerberos消息,将自己伪装成Kerberos认证服务器,从而提升权限。

Windows TCP/IP 远程代码执行漏洞

CVE-2025-26686

严重级别:严重 CVSS:7.5

被利用级别:有可能被利用

此漏洞需要用户交互,攻击者需要在用户发送DHCPv6请求时,发送带有伪造IPv6地址的DHCPv6响应,从而控制受影响的系统。未经授权的攻击者可能在特定条件下通过网络远程执行代码。

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

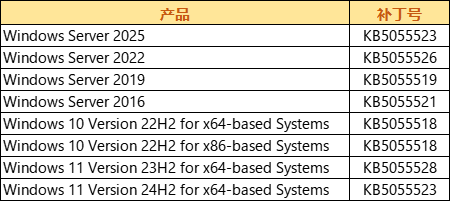

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/en-us/releaseNote/2025-Apr