2021-07微软漏洞通告

-

作者:火绒安全

-

发布时间:2021-07-14

-

阅读量:3948

微软官方发布了2021年7月的安全更新。本月更新公布了117个漏洞,包含44个远程代码执行漏洞,32个特权提升漏洞,14个信息泄露漏洞、12个拒绝服务漏洞、8个安全功能绕过漏洞以及7个身份假冒漏洞,其中13个漏洞级别为“Critical”(高危),103个漏洞级别为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

1、涉及组件

- Common Internet File System

- Dynamics Business Central Control

- Microsoft Bing

- Microsoft Dynamics

- Microsoft Exchange Server

- Microsoft Graphics Component

- Microsoft Office

- Microsoft Office Excel

- Microsoft Office SharePoint

- Microsoft Scripting Engine

- Microsoft Windows Codecs Library

- Microsoft Windows DNS

- Microsoft Windows Media Foundation

- OpenEnclave

- Power BI

- Role: DNS Server

- Role: Hyper-V

- Visual Studio Code

- Visual Studio Code - .NET Runtime

- Visual Studio Code - Maven for Java Extension

- Windows Active Directory

- Windows Address Book

- Windows AF_UNIX Socket Provider

- Windows AppContainer

- Windows AppX Deployment Extensions

- Windows Authenticode

- Windows Cloud Files Mini Filter Driver

- Windows Console Driver

- Windows Defender

- Windows Desktop Bridge

- Windows Event Tracing

- Windows File History Service

- Windows Hello

- Windows HTML Platform

- Windows Installer

- Windows Kernel

- Windows Key Distribution Center

- Windows Local Security Authority Subsystem Service

- Windows MSHTML Platform

- Windows Partition Management Driver

- Windows PFX Encryption

- Windows Print Spooler Components

- Windows Projected File System

- Windows Remote Access Connection Manager

- Windows Remote Assistance

- Windows Secure Kernel Mode

- Windows Security Account Manager

- Windows Shell

- Windows SMB

- Windows Storage Spaces Controller

- Windows TCP/IP

- Windows Win32K

2、以下漏洞需特别注意

本月有4个检测到利用的漏洞,其中2个特权提升漏洞,2个远程执行代码漏洞。

Windows内核特权提升漏洞

CVE-2021-33771、CVE-2021-31979

严重级别:Important(严重)CVSS:7.8

此漏洞可能会引发本地特权提升攻击。攻击者很可能会在本地计算机上运行可执行文件或脚本。攻击者可以通过多种方法访问计算机,例如通过CVE-2021-34448网络钓鱼攻击,获取本地权限,再通过以上两个漏洞都可以获取电脑内核特权。

Windows Print Spooler 蠕虫级远程代码执行0day漏洞

CVE-2021-34527

严重级别:Critical(高危) CVSS:8.8

火绒的【横向渗透防护】中“远程打印机添加”防护项可以阻止该漏洞攻击,并且通过日志溯源攻击源IP。详情见:《火绒“横向渗透防护”功能升级 可拦截Windows 打印服务漏洞攻击》

Windows Script Engine内存破坏漏洞

CVE-2021-34448

严重级别:Critical(高危)CVSS:6.8

攻击者通过诱使用户在本地文档或相关网络链接打开相关页面、邮件即可触发漏洞,可利用钓鱼网站和钓鱼邮件发起攻击。

本月有2个存在DNS服务器上的远程执行代码漏洞,这两个漏洞仅在服务器配置为DNS服务器才可被利用,该类漏洞具有蠕虫性,可能会在DNS服务器之间互相感染,危害严重。

Windows DNS服务器远程执行漏洞

CVE-2021-33780

严重级别:Important(严重)CVSS:8.8

被利用级别:很有可能被利用

Windows DNS服务器远程执行漏洞

CVE-2021-34494

严重级别:Critical(高危)CVSS:8.8

被利用级别:有可能被利用

3、其他重要漏洞

Open Enclave SDK 提权漏洞

CVE-2021-33767

严重级别:Important(严重)CVSS:8.2

被利用级别:有可能被利用

攻击者可利用该漏洞攻击使用SDK(Software Development Kit)工具开发的软件,建议相关用户将SDK版本更新到SDK build v0.17.1 或更高版本。

更新SDK版本链接:https://github.com/openenclave/openenclave/releases

Windows Hyper-V远程代码执行漏洞

CVE-2021-34450

严重级别:Critical(高危)CVSS:8.5

被利用级别:有可能被利用

经过身份验证的攻击者可以将特制的文件操作请求发送到VM上的硬件资源,这可能导致攻击者在主机服务器上进行远程代码执行。

Windows内核远程代码执行漏洞

CVE-2021-34458

严重级别:Critical(高危)CVSS:9.9

被利用级别:有可能被利用

如果Windows实例正在托管虚拟机的同时服务器还包含 SR-IOV 设备所需的硬件,将容易受到该漏洞的攻击。

另外需要提示的是,本次更新后,在 Windows 10 版本 1607 和 Windows 10 版本 1507 的最新累积更新中将会删除 Adobe Flash Player 。该更新还会包含在月度汇总和安全性中仅适用于 Windows 8.1、Windows Server 2012 和 Windows Embedded 8 Standard 的更新。

4、修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

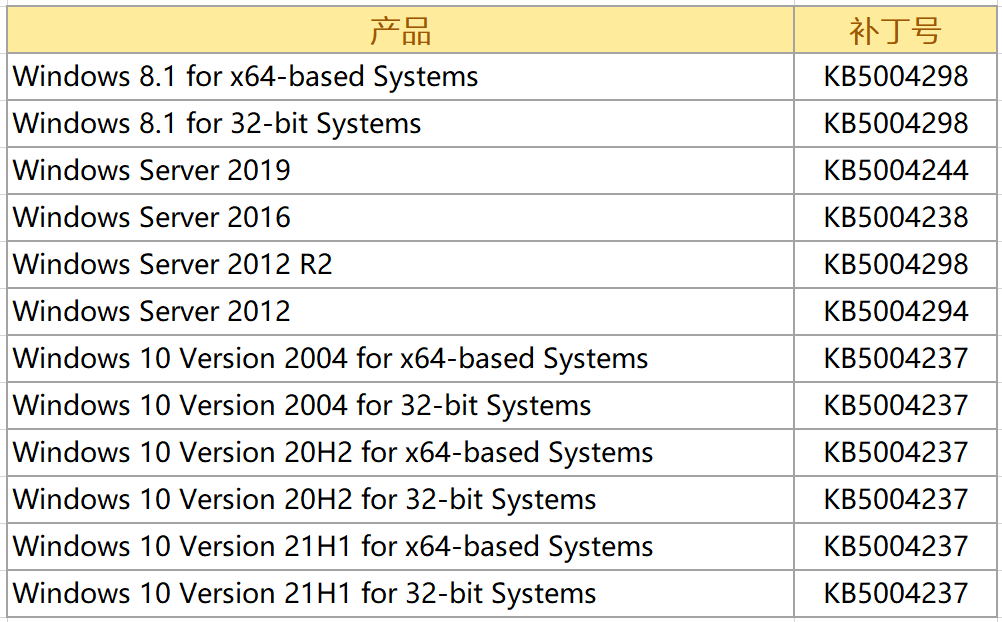

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2021-Jul