2023-03微软漏洞通告

-

作者:火绒安全

-

发布时间:2023-03-15

-

阅读量:3156

微软官方发布了2023年3月的安全更新。本月更新公布了104个漏洞,包含27个远程执行代码漏洞、21个特权提升漏洞、15个信息泄露漏洞、11个身份假冒漏洞、4个拒绝服务漏洞、2个安全功能绕过漏洞,其中9个漏洞级别为“Critical”(高危),70个为“Important”(严重)。建议用户及时使用火绒安全软件(个人/企业)【漏洞修复】功能更新补丁。

涉及组件

- Azure

- Client Server Runtime Subsystem (CSRSS)

- Internetwork Control Message Protocol (ICMP)

- Microsoft Bluetooth driver

- Microsoft Dynamics

- Microsoft Edge (based on Chromium)

- Microsoft Graphics Component

- Microsoft Office Excel

- Microsoft Office Outlook

- Microsoft Office SharePoint

- Microsoft OneDrive

- Microsoft PostScript printer driver

- Microsoft printer drivers

- Microsoft Windows Codec Library

- Office for Android

- Remote Access Service Point-to-Point Tunneling Protocol

- Role: DNS server

- Role: Windows Hyper-V

- Service Fabric

- Visual Studio

- Windows Account Control

- Windows Bluetooth service

- Windows Central Explorer

- Windows Cryptographic Services

- Windows Defender

- Windows HTTP protocol stack

- Windows HTTP.sys

- Windows Internet Key Exchange (IKE) protocol

- Windows Kernel

- Windows Partition Management Driver

- Windows Ethernet Point-to-Point Protocol (PPPoE)

- Windows remote procedure call

- Windows remote procedure call runtime

- Windows Resilient File System (ReFS)

- Windows Secure Channel

- Windows SmartScreen

- Windows TPM

- Windows Win32K

以下漏洞需特别注意

Microsoft Outlook 特权提升漏洞

CVE-2023-23397

严重级别:高危 CVSS:9.8

被利用级别:检测到利用

该漏洞已经检测到在野利用。攻击者可以通过发送特制电子邮件来利用此漏洞获取收件用户的 Net-NTLMv2 哈希值,且不需要用户交互。成功利用此漏洞的攻击者可提升受攻击系统账户的权限并获得 SYSTEM 权限执行任意代码。

Windows SmartScreen 安全功能绕过漏洞

CVE-2023-24880

严重级别:中等 CVSS:5.4

被利用级别:检测到利用

该漏洞已经检测到在野利用。攻击者需要诱导用户打开利用漏洞制作的恶意文件,从而绕过目标机器上的某些安全设置。

HTTP 协议堆栈远程执行代码漏洞

CVE-2023-23392

严重级别:高危 CVSS:9.8

被利用级别:很有可能被利用

未经过身份验证的攻击者可以使用 HTTP 协议栈 (http.sys) 将特制的数据包发送到目标服务器,这可能导致攻击者在目标服务器上远程执行任意代码。

远程过程调用运行时远程代码执行漏洞

CVE-2023-21708

严重级别:高危 CVSS:9.8

被利用级别:有可能被利用

未经身份验证的攻击者需要向 RPC 主机发送特制的 RPC 调用,这可能导致攻击者在目标服务端上远程执行任意代码。

互联网控制消息协议 (ICMP) 远程代码执行漏洞

CVE-2023-23415

严重级别:高危 CVSS:9.8

被利用级别:很有可能被利用

只有当计算机的应用程序绑定到原始套接字时,攻击者才可以向目标机器发送恶意分段 IP 数据包来利用此漏洞。成功利用此漏洞的攻击者可以在目标计算机上远程执行任意代码。

CERT/CC:TPM2.0 模块库特权提升漏洞

CVE-2023-1017/CVE-2023-1018

严重级别:高危 CVSS:8.8

被利用级别:有可能被利用

此 CVE 与第三方驱动程序中的漏洞有关。攻击者可以通过从来宾 VM 发送恶意 TPM 命令到运行 Hyper-V 的目标,从而对目标机器越界读取或写入。成功利用此漏洞的攻击者可提升受攻击系统账户的权限并获得 SYSTEM 权限执行任意代码。

Windows 加密服务远程代码执行漏洞

CVE-2023-23416

严重级别:高危 CVSS:8.4

被利用级别:很有可能被利用

攻击者需要将恶意证书上传到处理、导入证书的服务或者诱导经过身份验证的用户在受影响的系统上导入恶意证书,才能利用此漏洞。成功利用此漏洞的攻击者可以在目标计算机上远程执行任意代码。

Windows 点对点隧道协议远程代码执行漏洞

CVE-2023-23404

严重级别:高危 CVSS:8.1

被利用级别:有可能被利用

未经身份验证的攻击者可以向 RAS 服务器发送特制连接请求,这可能导致攻击者在目标RAS服务器上远程执行任意代码。

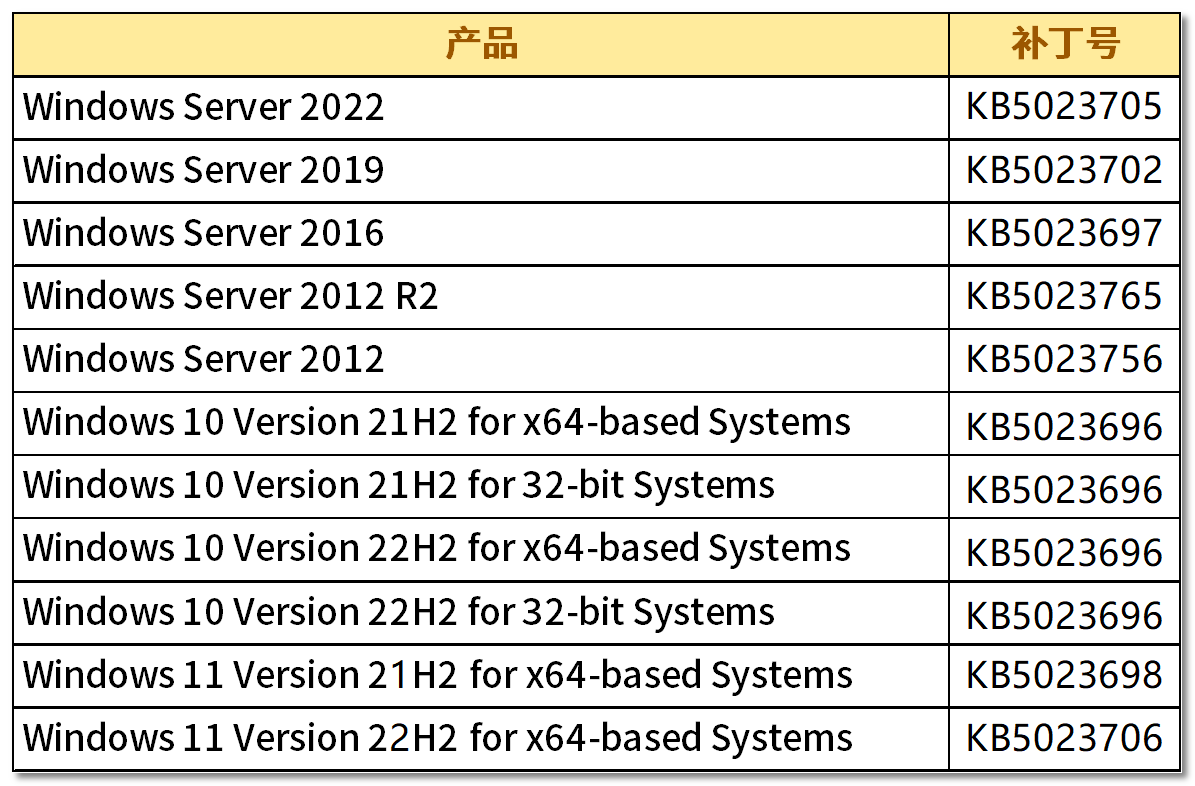

修复建议

1、通过火绒个人版/企业版【漏洞修复】功能修复漏洞。

2、下载微软官方提供的补丁

https://msrc.microsoft.com/update-guide

完整微软通告:

https://msrc.microsoft.com/update-guide/releaseNote/2023-Mar