2019勒索事件回顾:RDP弱口令渗透愈演愈烈

-

作者:火绒安全

-

发布时间:2020-01-14

-

阅读量:2292

一、简述

根据“火绒在线支持和响应中心”平台数据显示,2019年中,国内遭受勒索病毒攻击的政企逐渐增加,勒索病毒依旧是企业网络安全的严重威胁之一。

犯罪组织的运营方式越发正规,通过RaaS(Ransomware-as-a-Service勒索软件即服务)方式运营的勒索病毒愈来愈多,通过在“暗网”招收不同地区的代理进行合作,利用RDP弱口令渗透、钓鱼邮件、软件捆绑、漏洞等多种手段进行传播。

除加密文件勒索赎金外,如Maze勒索还增加了盗取企业数据的行为,如不交付赎金将泄露被盗取的数据,逼迫企业即使在有文件备份的情况下,为了数据不被泄露不得不交付赎金,并且此行为得到其他勒索病毒运营者的认同,未来盗取数据可能成为勒索病毒的主流行为。

本文会以火绒2019年处理的勒索病毒事件内,所处理的病毒种类、数量、易受攻击用户等进行说明,并介绍火绒企业版对勒索病毒的防护方式与使用火绒后的安全建议。

二、2019年勒索病毒攻击数据

根据“火绒在线支持和响应中心”平台统计,2019年勒索病毒攻击事件呈现以下三大特点:

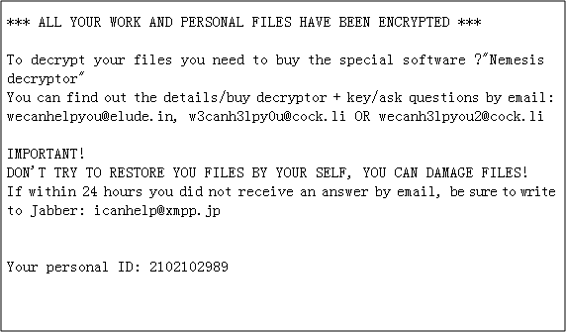

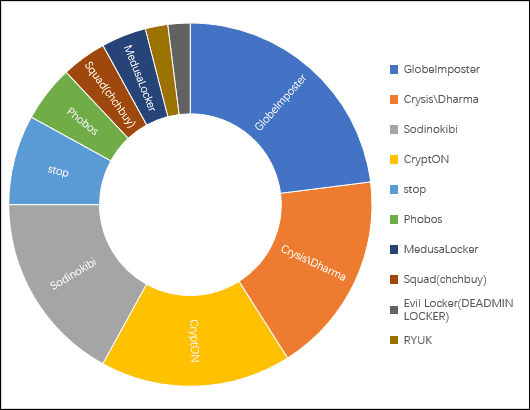

病毒数量不断上升。在2019年内,火绒拦截到的勒索病毒的种类、家族(包含变种)复杂多样,且数量巨大,与往年相比依旧呈现上升现象。其中,活跃度前三的勒索病毒为:GlobeImposter、Crysis(Dharma)、Sodinokibi。(如下图)

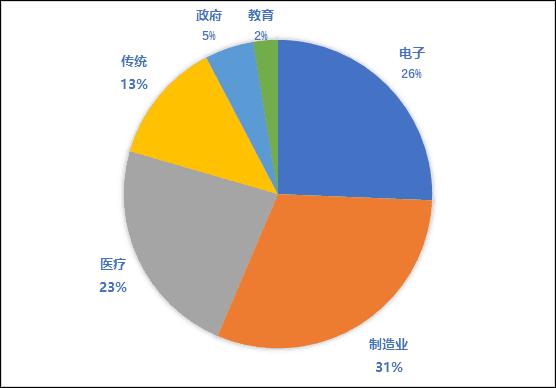

以政企单位为主。根据火绒全年内对客户提供的技术支持得出,遭遇勒索攻击的多为企业用户。分析原因是由于企业用户的网络(如服务器)多暴露在公共网络,加上企业多使用老旧系统存在未修复的漏洞,以及管理人员安全意识薄弱等各类因素,共同造成企业用户较个人用户而言,更容易被勒索病毒识别攻击的结果。

仅以火绒提供数据显示,典型的如制造业、电子与互联网、医疗、政府单位以及教育行业等,在2019年内均受到较为严重的勒索攻击。(如下图)

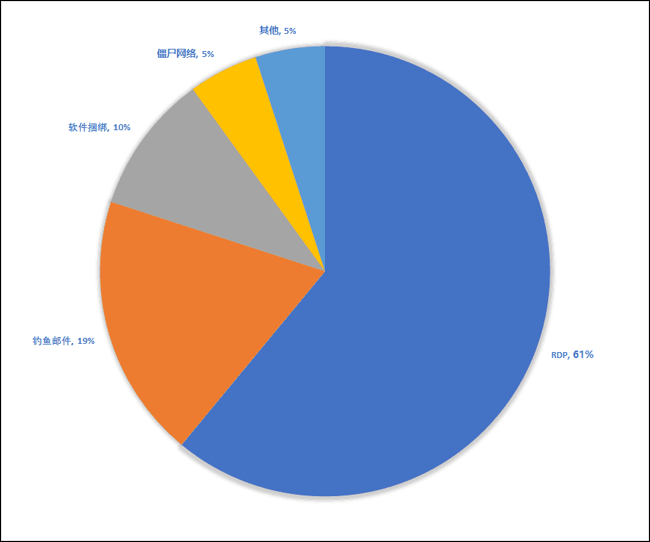

传播方式多样。火绒安全2019年内处理的勒索事件中,RDP弱口令渗透依旧是勒索病毒最常见的传播方式,占总攻击次数的6成以上。其次为钓鱼邮件传播,通过海量钓鱼邮件传播勒索病毒。其余的攻击方式有利用僵尸网络传播、利用高危漏洞传播、使用激活工具传播与利用下载器传播等。(如下图)

除了RDP弱口令渗透以外,犯罪组织还会通过钓鱼邮件、僵尸网络、激活工具、高危漏洞等方式传播勒索病毒:

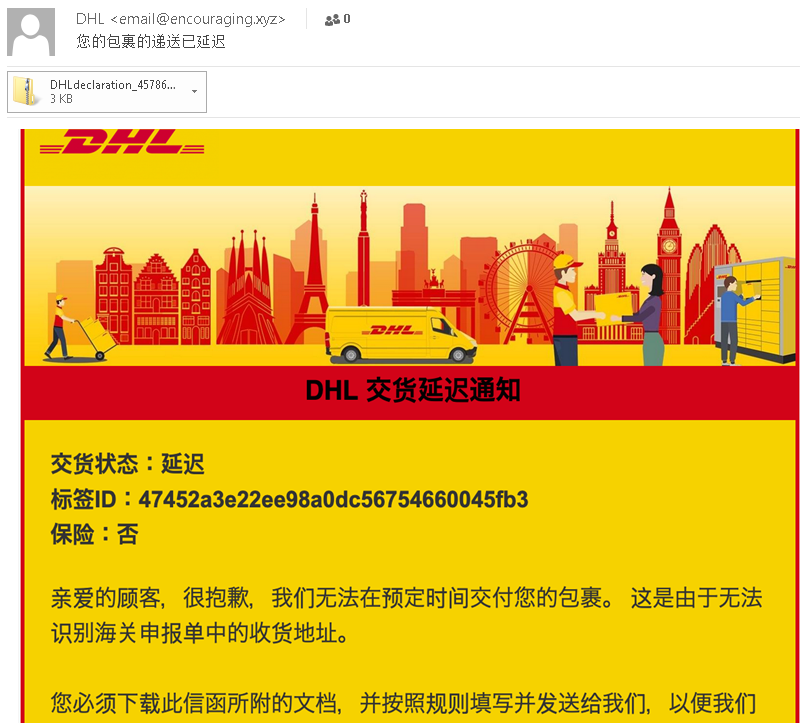

钓鱼邮件会通过构造迷惑性内容,如伪装成政府机构或快递信息,欺骗用户下载邮件内附件或点击邮件内连接,使病毒成功运行。

僵尸网络、银行木马等与勒索病毒的合作也越来越多,例如MegaCortex勒索病毒会通过Qakbot银行木马传播,Ryuk勒索病毒会通过Trickbot银行木马传播。

此外,个人用户常会遇到以激活工具、破解软件、下载器方式进行传播的勒索病毒,如计算机并未安装安全软件,即有文件被加密的可能。例如STOP勒索会藏匿在激活工具、下载器、破解软件内,”微信支付”勒索伪装成薅羊毛软件等。

三、RDP弱口令渗透与勒索病毒的相互借助

1、RDP弱口令如何成为勒索病毒的“帮手”

远程桌面协议RDP,此协议为”远程桌面”类工具常用协议,Windows内的"远程桌面",Linux内的"rdesktop",第三方软件"wfreerdp"均使用此协议。只需主机的账户与密码,即可访问主机内资源,多用于远程协助与远程运维。

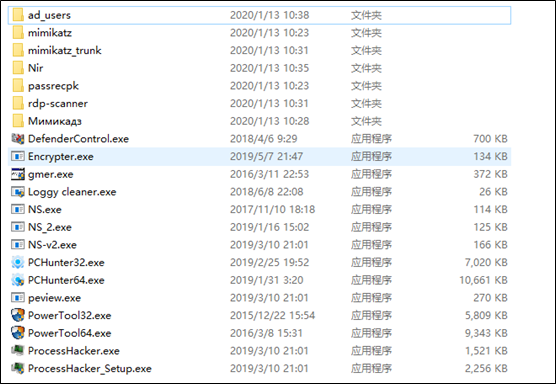

犯罪组织通过RDP暴破,或于黑市上购买RDP凭证(最低只需6美元),通过有管理员权限的账户进行登录。在成功登录后,黑客会使用Mimikatz类凭据获取工具,获取本机或域内凭据,用作内网渗透,同时使用内网扫描工具,寻找网络内高价值服务器(OA、文件服务器、数据库服务器)等,在进行文件加密前,会使用工具破坏服务器内的安全环境(关闭Windows Defender,破坏安全软件),以上操作成功后,运行勒索病毒加密文件。

2、RDP弱口令传播成为勒索病毒入侵主要方式原因

在火绒2019年处理的勒索事件中,勒索病毒多选择使用RDP进行传播,占全部勒索事件的61%。

火绒工程师分析,出现此类问题,多为企业内存在密码强度弱、密码复用等安全问题,除RDP外,无论是远程控制使用的VNC,还是Sql Server、Tomcat、FTP,都有因弱口令,被暴破成功后入侵的可能。

值得一提的是,在本文统计的2019年8款高危勒索病毒一览(见后附录部分)中,有6类均是以RDP弱口令渗透传播为主。

四、勒索病毒与安全厂商的攻防趋势

1、勒索病毒的攻击形式不容乐观

犯罪组织攻击渠道不断转变。在过去的2019年里,勒索病毒的攻击方式从漏洞、邮件、激活工具等大比例转变为RDP弱口令渗透,让安全防御难度增大。

病毒攻击次数呈现递增形式。虽然在过去的几年内,安全厂商不断研发技术,并向用户普及勒索病毒的危害、基础防御方法,但在利益的驱使下,勒索病毒攻击依旧高涨,甚至形成了完整的产业链。

对病毒的破解手段单一。目前,绝大多数的勒索病毒使用的是非对称的加密手段,几乎无法破解。只有极少数的勒索病毒在使用对称加密或主动留下密钥,才有机会破解。

2、安全防御由单一的对抗(拦截、查杀)转为对传播渠道的主动封堵。

对终端进行全面加固。高危漏洞、暴露在外网的服务器、各类程序软件的漏洞成为勒索病毒入侵终端的一大方式,因此,对系统、软件的漏洞防御,对服务器的保护成为过去的一年中重要防御方向。

对传播渠道的遏制。上述RDP弱口令渗透愈演愈烈,让勒索病毒借助并大肆传播。如何遏制此类攻击,成为2019年后,安全领域亟待完善和加强的防御领域。

3、火绒的策略

主防的进一步加强。除了常规的病毒拦截以外,火绒在去年推出“漏洞攻击拦截”功能、“应用加固”以及“僵尸网络防护”、“Web服务保护”等功能都是针对终端脆弱点进行防护,极大减少勒索病毒进入的风险。

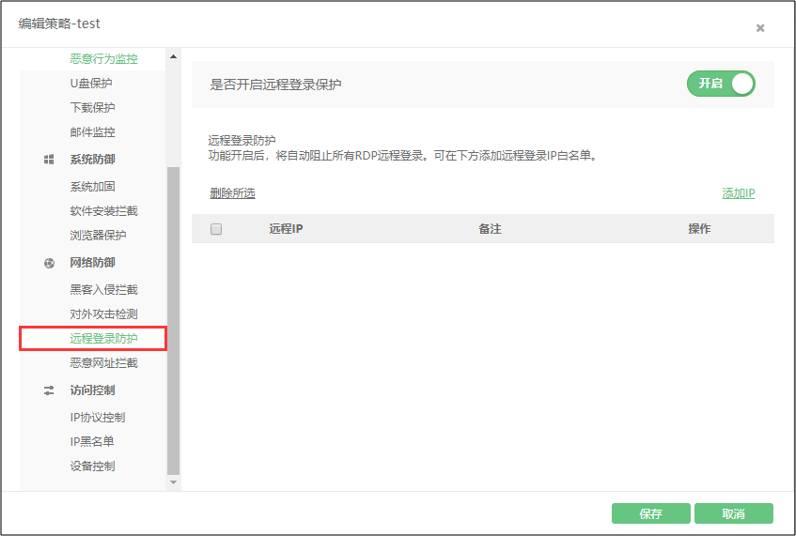

RDP登录防护。2019年中,火绒除了在个人版5.0上新增“远程登录防护”功能预防弱口令渗透外,火绒企业版也推出"远程登陆防护"功能,可通过设置IP白名单,拒绝并追踪陌生可疑设备进行RDP登录。此外,火绒也将RDP弱口令渗透作为重点防御领域,未来也将制定完整的防护策略,遏制此类攻击。

图示:在开启此功能后,进行RDP登录,并被火绒阻止,并记录日志,其中包含远程主机IP,与登录使用的用户名等信息。

五、针对勒索病毒的防御措施

1、部署安全软件,防御以邮件、恶意捆绑、僵尸网络等方式传播的勒索病毒,对其查杀或阻止其运行,提高终端安全性。

2、使用复杂密码,Windows账户所用密码需符合密码复杂度要求(密码长度需大于等于8位,至少含有大/小写字母、数字、特殊字符中的三种)。

3、对无相关业务的端口进行限制,例如禁用445,修改RDP默认端口3389等。如无法禁用,可对此类端口进行限制,例如对共享目录设置相关ACL权限,在组策略内对远程桌面登录进行限制等。

4、及时安装补丁,对存在漏洞的服务进行升级,防止勒索病毒通过漏洞进行传播。

5、对重要业务、文件进行异地备份。

6、提高员工安全意识,对激活工具、可疑邮件、未知来源软件等,谨慎打开和使用,使用陌生可移动设备前,先进行查杀。

7、火绒使用过程中,您可按照火绒官网内的《部署火绒后的安全加固建议》,对火绒进行设置,以提高安全性。

附录:2019高危流行勒索病毒一览

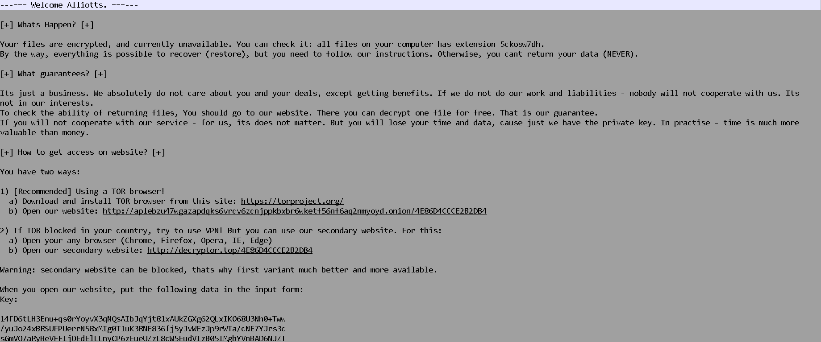

1、GlobeImposter

该病毒根据不同版本,又名"十二生肖勒索"、"十二主神勒索"等,该勒索常见后缀为".(动物、希腊主神)+4444666865qqz",勒索信名称为"HOW TO BACK YOUR FILES.exe"。

GlobeImposter自进入国内以来,主要的攻击目标为医疗行业。主要传播方式为RDP弱口令,在成功登陆后继续进行内网渗透,同时加密多台服务器内的文件,造成较大损失。由于使用RSA+AES算法对文件进行加密,被加密的文件如没有相应的RSA私钥基本无法解密。

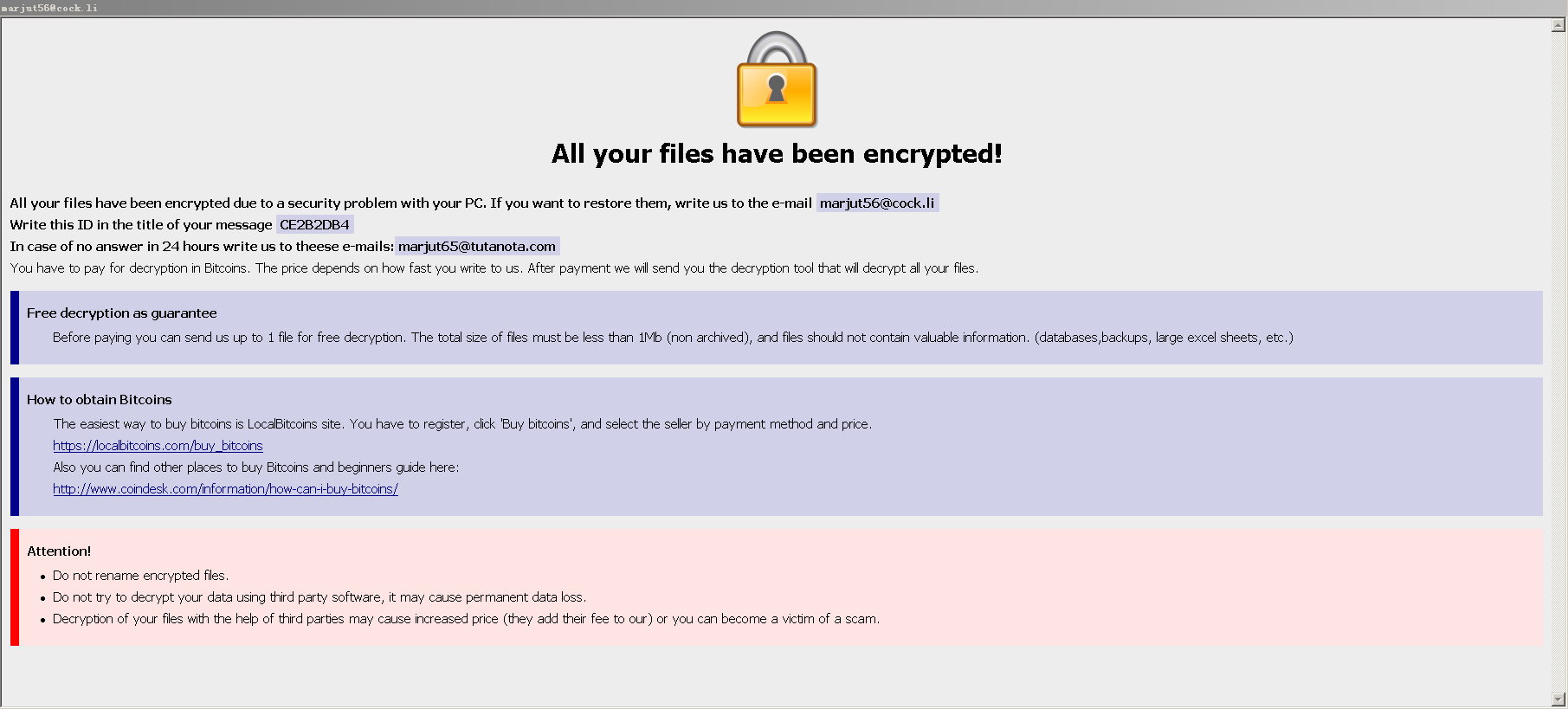

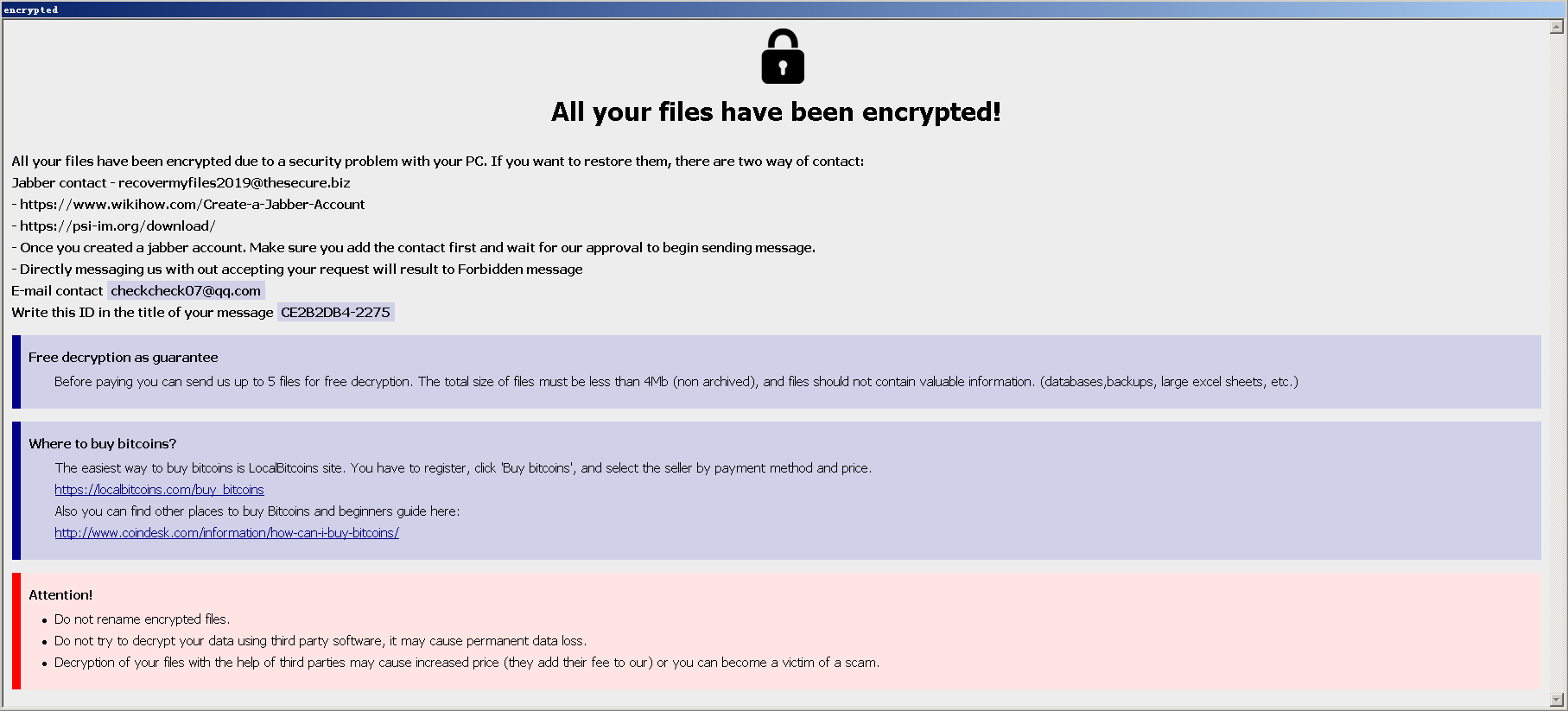

2、Crysis(Dharma)

Crysis勒索病毒多通过RDP弱口令传播,Dharma为Crysis勒索病毒变种,该勒索病毒使用RSA+AES或RSA+DES算法加密文件,在没有相应RSA私钥的情况下无法解密。文件后缀为此格式:"id-XXXXXXXX.[邮箱].文件后缀",勒索信名称为"FILES ENCRYPTED.txt"、"Info.hta"。

3、Phobos

Phobos勒索病毒复用了Crysis的部分代码,与Crysis高度相似(文件后缀与勒索信),该勒索病毒多通过RDP弱口令进行传播,使用RSA+AES算法加密文件,在没有相应RSA私钥的情况下无法解密,文件后缀为此格式".id[XXXXXXXX-XXXX].[邮箱].后缀名"或"id-XXXXXXXX.[邮箱].后缀名",勒索信名称为"info.txt"、"info.hta"。

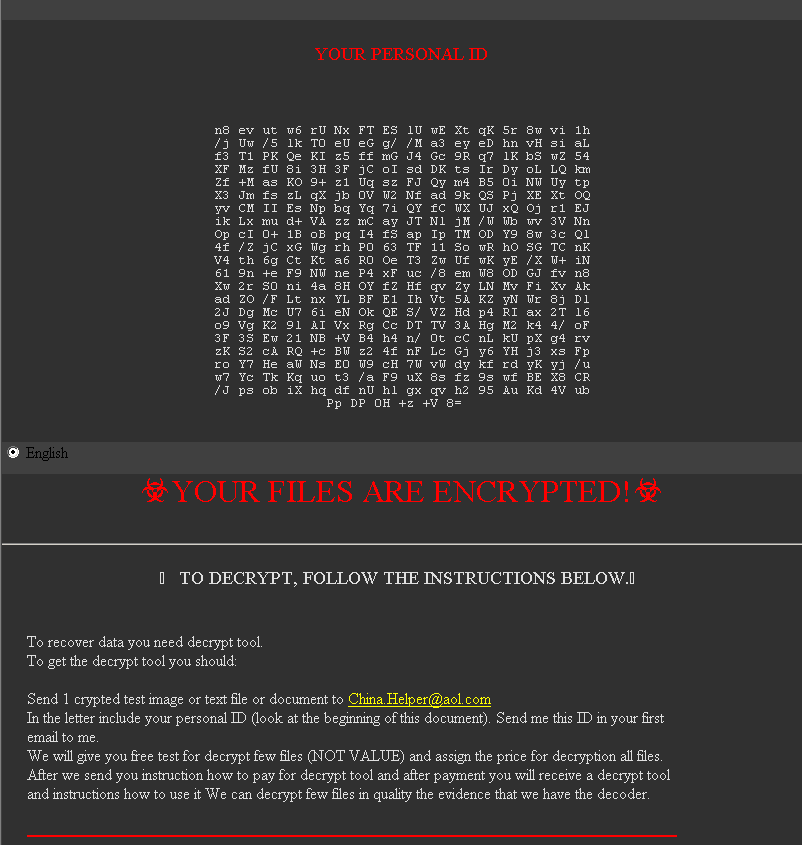

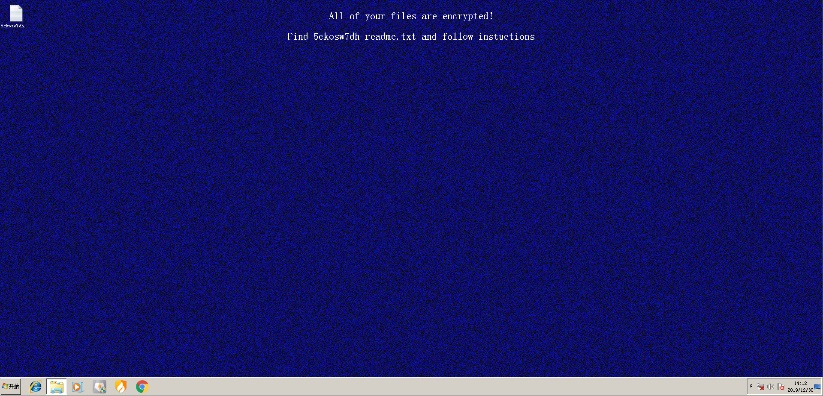

4、Sodinokibi

据传,该勒索病毒继承了部分GandCrab勒索病毒的代码与传播渠道,在GandCrab停止运营后,此勒索病毒活跃度逐渐提升。该勒索多通过RDP弱口令、钓鱼邮件、Oracle WebLogic CVE-2019-2725漏洞进行传播,其中钓鱼邮件多伪装成海关、公安、法院、DHL快递等内容。

该病毒使用Salsa20算法加密文件,目前无法解密。被加密文件后缀为5-10个随机字符,勒索信名称为"随机字符-readme.txt",在文件加密结束后,会修改桌面壁纸为蓝色,并提示您文件已被加密,阅读勒索信。

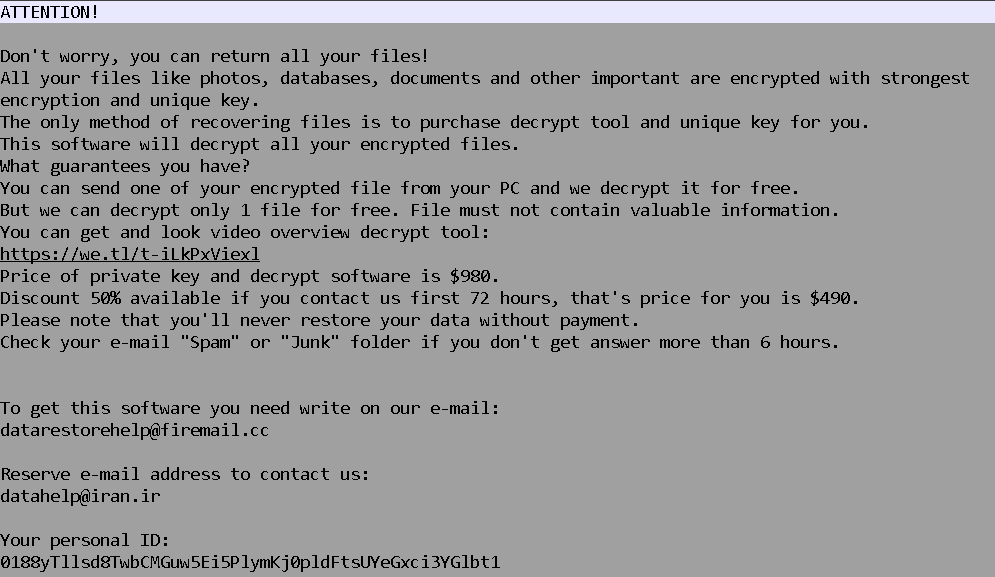

5、STOP

STOP勒索,又名STOP-Djvu勒索,该勒索多伪装成激活工具、软件下载器、破解软件进行传播。最初该勒索使用AES-256对文件进行加密,后期使用salsa20与RSA算法。该勒索较老的版本,如果加密环境不能连接黑客服务器,会选择使用离线密钥加密文件,此种情况下可以解密文件,如在线获取密钥或被新版本STOP勒索病毒加密的情况下,无法解密文件。经国外安全研究人员统计,该勒索病毒根据变种不同,文件被加密后所使用过的不同文件后缀有上百个,勒索信也根据版本有不同名称。

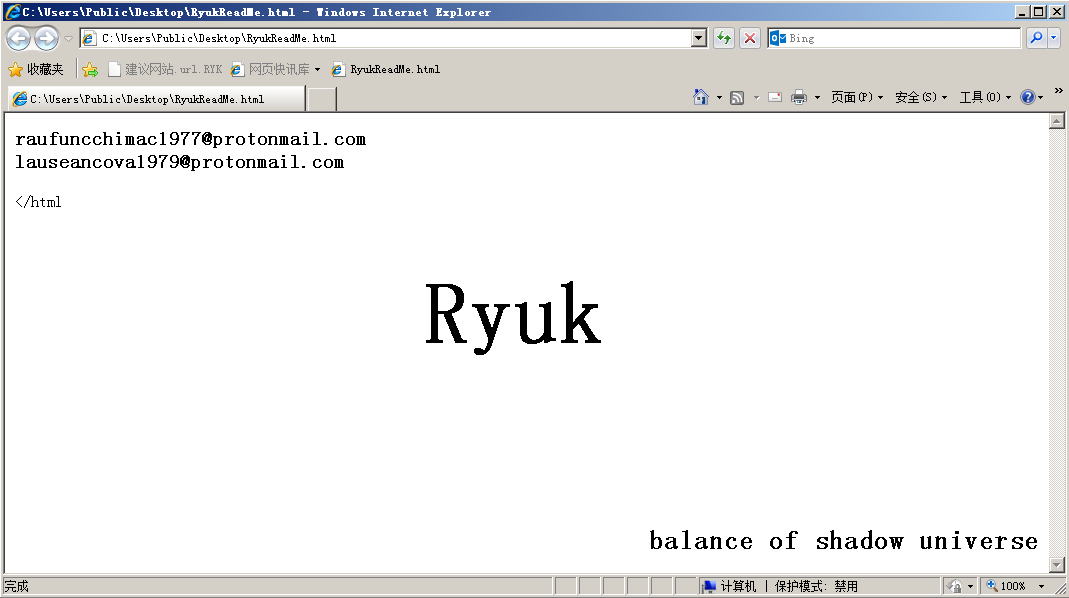

6、RYUK

RYUK勒索,攻击目标多为大型企业与政府机构,通过Emotet渠道下发的Trickbot银行木马进行传播。此勒索病毒多根据企业规模进行定制性攻击,攻击成功后索要赎金数额巨大。该勒索使用RSA+AES算法对文件进行加密,在没有相应RSA私钥的情况下无法解密。被加密文件后缀多为.RYK,勒索信名称多为"RyukReadMe.html"或"RyukReadMe.txt"。

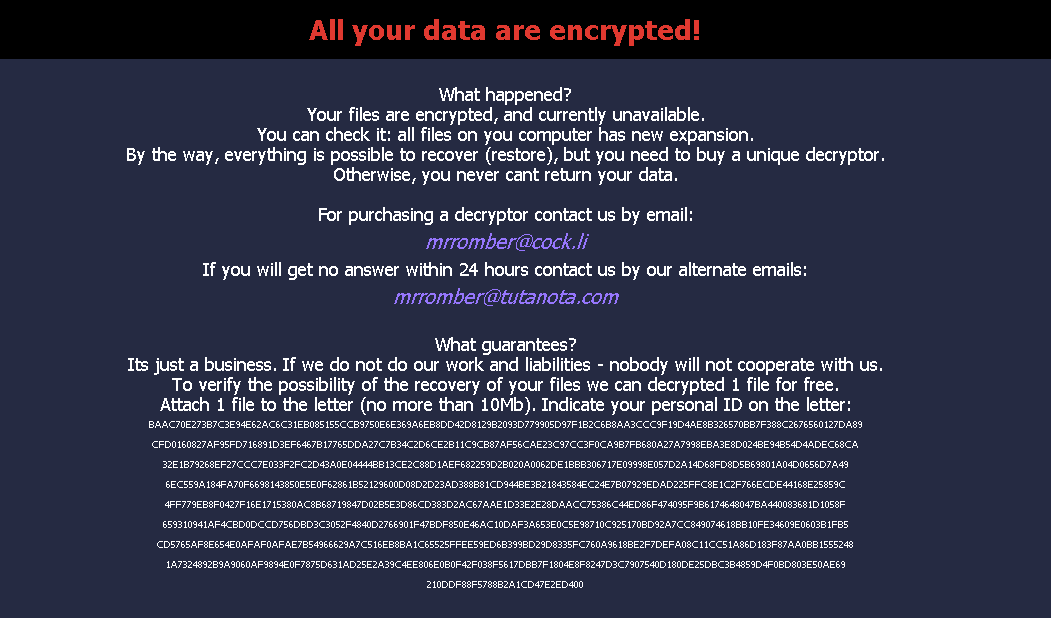

7、MedusaLocker

MedusaLocker勒索多通过RDP弱口令传播,早期勒索信与GlobeImposter非常相似,曾被认为是GlobeImposter的变种。该勒索病毒使用RSA+AES算法对文件进行加密,在没有相应RSA私钥的情况下无法解密。近期出现较多的文件后缀为".ReadTheInstructions"和".READINSTRUCTIONS",勒索信名称多为"RECOVER_INSTRUCTIONS.html"和"INSTRUCTIONS.html"

8、CryptON

CryptON勒索,又名X3M、Cry9等等,该勒索多通过RDP弱口令进行传播,使用3DES和RC4算法加密文件,因加密后,密钥文件会保存在本地(temp000000.txt),所以该勒索可以解密。但目前发现的用户现场内,该文件多被黑客取走,导致无法解密。目前常见的,被加密文件后缀多为"X3M"、"firex3m"、"WECANHELP"、"YOU_LAST_CHANCE",勒索信名称为"!!!DECRYPT MY FILES!!!.txt"、"_RESTORE FILES_.txt"。